Sumário

- 1 - RESUMO

- 2 - INTRODUÇÃO

- 3 - DA INTERNET

- 4 - DOS CRIMES ELETRÔNICOS

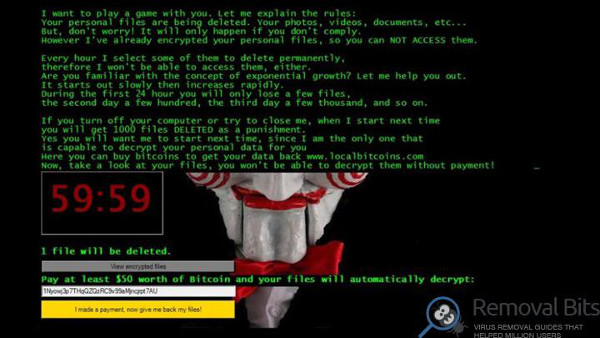

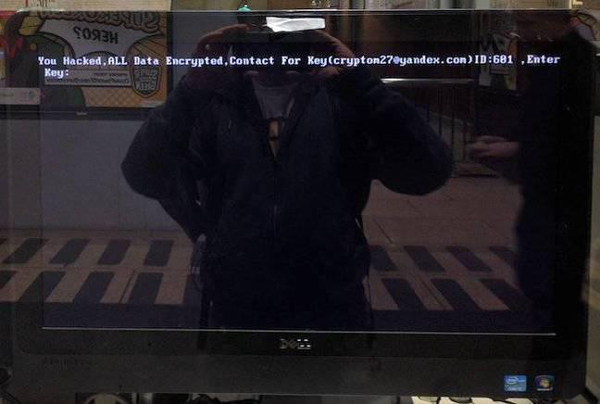

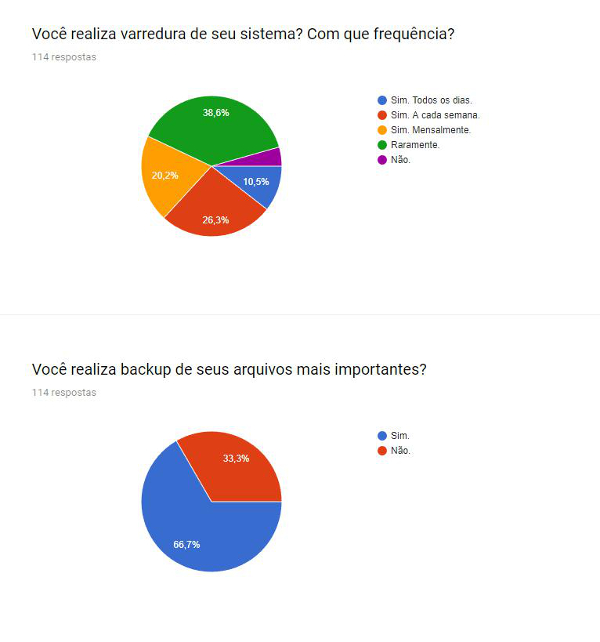

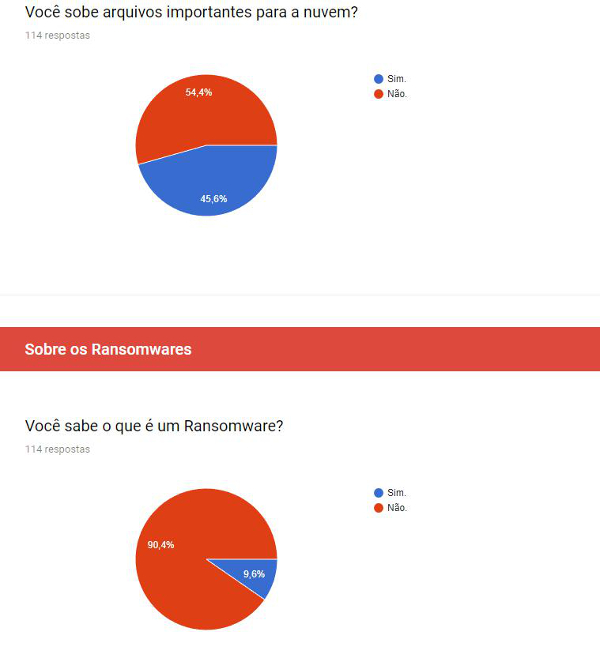

- 5 - RANSOMWARE

- 6 - CONCLUSÃO

- 7 - REFERÊNCIAS

1. RESUMO

A presente monografia tem como intuito dissertar a respeito dos crimes eletrônicos, especificamente no que tange os ataques ransomware, códigos maliciosos utilizados para extorquir digitalmente o usuário final de um dispositivo informático. Analisou-se a história da internet, desde seus anteprojetos; diversas ameaças e vírus de computador; a conceituação e os mais cometidos crimes eletrônicos; a definição e anatomia de um ransomware; sua adequação na legislação brasileira; e as maneiras utilizadas para se oferecer uma defesa eficaz. O método aplicado para desenvolvimento do trabalho é o dedutivo-bibliográfico, partindo de uma apresentação geral e afunilando-se nos ataques ransomware, tendo como base a análise profunda de artigos científicos, livros e doutrinas, nacionais e internacionais, legislação, nacional e internacional e matérias relevantes, agindo de modo a exprimir o alcance do ransomware. O tema apresentado é de extrema importância, uma vez demonstrada a influência da internet em nossas vidas hodiernamente. Tudo pode ser feito online, da comunicação, aos negócios milionários, entretanto, a falta de educação informática pode transformar um bom negócio em prejuízo certo. Por intermédio destes materiais, procura-se reunir e disseminar dados essenciais para sanar o problema educacional e adequar a conduta no Código Penal, com o propósito de promover sobrevivência do usuário final na grande rede, assim como facilitar a persecução penal. Conclui-se que, a informação é imprescindível agindo como bloqueio, todavia, nada consegue estancar a ocorrência dos crimes virtuais, devendo o sujeito, quando o realize, ser julgado através da legislação vigente, como fator preventivo e punitivo.

Palavras–chave: Internet. Crimes digitais. Legislação virtual. Malware. Convenção de Budapeste.

SUMMARY

The purpose of this monograph is to discuss electronic crimes, specifically in relation to ransomware attacks, malicious code used to digitally extort the end-user from a computer device. The history of the Internet was analyzed, since from its anteprojects; various threats and computer viruses; conceptualization and the most committed electronic crimes; the definition and anatomy of a ransomware; their adequacy in Brazilian legislation; and the ways in which they offer effective defense. The method applied for the development of the work is the deductive-bibliographical, starting from a general presentation and tapering in the ransomware attacks, based on the deep analysis of scientific articles, books and doctrines, national and international legislation and relevant matters, acting to express the scope of ransomware. The theme presented is extremely important once we have demonstrated the influence of the Internet in our lives. Everything can be done online, from communication, to millionaire business, however, a lack of computer education can turn a good deal into certain loss. Through these materials, it is sought to gather and disseminate data essential to remedy the educational problem and to adjust the conduct in the Criminal Code, with the purpose of promoting end-user survival in the large network, as well as facilitating criminal prosecution. It is concluded that, information is essential to act as a blockade, nevertheless, nothing can stop the occurrence of virtual crimes, and the subject, when performing it, should be judged through current legislation, as a preventive.

Keywords: Internet. Digital crimes. Virtual legislation. Malware. Budapest Convention.

2. INTRODUÇÃO

O surgimento das ameaças virtuais não se deu com o aparecimento da internet, e sim, muito antes. Conquanto, a possibilidade de infectar alguém, com um código malicioso, através de um terminal remoto, sem a pessoalidade entre os sujeitos, surgiu graças às invenções que a acompanharam.

Graças ao correio eletrônico, ao telnet, às conexões TCP/IP, por exemplo, advindos da fomentação da internet, deu-se a conexão interpessoal, porta de entrada para a disseminação de um vírus em larga escala, por excluir a necessidade de acesso ao sistema de maneira física.

À vista disso, tem-se que, o recrudescimento dos crimes eletrônicos, mais especificamente, dos ataques ransomware, se deu com a evolução dos aspectos digitais, como a própria internet e o nível de capacidade de processamento de um sistema informático, realizando as tarefas maliciosas mais rapidamente. Deste modo, o desconhecimento, que ronda a maioria dos usuários comuns, e a ínfima comunicação dos ataques sofridos às autoridades responsáveis, representam um empecilho real à população mundial.

A situação descrita se intensifica no Brasil, onde, além da falta de informação dos indivíduos, não há legislação especifica, dificultando ainda mais a punição de um crime denominado como quase perfeito.

Nesta vereda, o presente trabalho pretende elucidar questões relativas aos ataques ransomware e oferecer conhecimentos que possam ser utilizados para blindar-se contra esta ameaça que representa, atualmente, prejuízos bilionários, em nível mundial, trazendo à luz a tipificação das extorsões digitais, no Código Penal Brasileiro. A presente monografia se estrutura em três capítulos.

Apresenta-se, no primeiro capítulo, uma introdução ao histórico de criação da internet, dada nos Estados Unidos, desde seus anteprojetos, graças a substituição das finalidades da ARPA com a criação da NASA, pouco antes do início da Guerra Fria, buscando construir um sistema militar interligado, desprovido de núcleo central, para que, caso houvesse destruição parcial do território, as inteligências ainda pudessem ser acessadas. Logo após, cita-se, de maneira breve, a internet no Brasil, mostrando sua rápida evolução.

Denota-se, no segundo capítulo, a conceituação de crimes eletrônicos, citando as correntes mais conhecidas, seguidas de uma análise sobre qual será abordada na elaboração deste trabalho. Também será dissertado, neste capítulo, sobre o histórico dos vírus de computador, desde sua criação acidental, até os desenvolvidos com fito exclusivamente malicioso, prosseguindo para o estudo das ameaças e crimes eletrônicos mais comuns.

Por concluir, é exposto, no terceiro e último capítulo, a definição e anatomia de um ataque considerado como ransomware, podendo ter procedimento semelhante a vários outros, contudo, de objetivo único: a extorsão. Aqui também será demonstrada a agressividade e o alcance desta ameaça, não atingindo apenas os computadores, mas também dispositivos informáticos essenciais, como, por exemplo, a geladeira de acesso à internet. Discorre-se, ainda, sobre a tipificação na legislação vigente e a possível adesão do Brasil na Convenção de Budapeste, que regula a maior parte dos crimes eletrônicos. Por derradeiro, mostra-se uma combinação de métodos eficazes no combate às ameaças virtuais, com desígnio educacional e preventivo.

Para o desenvolvimento da pesquisa foi utilizado o método dedutivo-bibliográfico, realizando-se uma profunda revisão da bibliografia com sistematização e discriminação dos livros e demais materiais utilizados.

Dentre eles, foi definida a bibliografia de livros nacionais, internacionais, e artigos de sites da Internet, assim como pesquisas realizadas pelo autor.

Os processos metodológicos empregados na elaboração da pesquisa foram: dogmático jurídico, histórico e analítico sintético.

3. DA INTERNET

A internet é, hoje, uma tecnologia usada mundialmente. Todavia, desde seu anteprojeto, a rede mundial sucedeu-se de várias finalidades, até transmudar-se no meio de comunicação conhecido. Poucos de seus usuários conhecem, realmente, como se originou este fenômeno.

3.1. História da internet

Quatro meses após o lançamento do primeiro satélite espacial Sputnik, em 1957, pela extinta União Soviética, o então Presidente americano, Dwight Eisenhower, anunciou a criação de uma agência federal norte-americana, alcunhada Advanced Research Projects Agency (ARPA) – Agencia de Projetos Avançados de Pesquisa (ROZA, 2008).

Contudo, com um ano de exercício, a ARPA teve sua finalidade transferida, já que a National Aeronautics & Space Administration (NASA) – Administração Nacional do Espaço e da Aeronáutica – criada em 1958, tinha como finalidade tratar especificamente de assuntos análogos aos anteriormente coordenados pela ARPA, como por exemplo, projetos relacionados a pesquisas espaciais (WENDT e JORGE, 2012).

Por conseguinte, após a criação da NASA, a ARPA se viu limitada cientificamente, sendo praticamente obrigada a alterar sua motivação.

Assim, com sua finalidade prejudicada, a ARPA procurou, em outros caminhos, retomar sua produção.

A saída para a ARPA foi modificar a perspectiva de pesquisa, incluindo novos projetos cujos resultados somente poderiam ser avaliados em longo prazo. Outro aspecto foi a realização de parcerias com instituições de ensino, de forma que tornou sua atuação mais técnica e científica. Em razão dessa mudança de foco, passaram a investir em assuntos que até então não eram adequadamente explorados, como a computação interativa e os sistemas de tempo compartilhado. (WENDT; JORGE, 2012, p. 6, grifo nosso)

Tem-se, a partir deste momento, a preocupação, por parte da ARPA, em desenvolver áreas relacionadas à tecnológica digital, não tão importantes na época, representando momento decisivo na história da internet.

No prelúdio da década de sessenta, durante o período da Guerra Fria, e com os mísseis da até então União Soviética estrategicamente posicionados em Cuba (ROZA, 2008), os Estados Unidos da América (EUA) se preparariam para um possível ataque.

Dessarte, o mais importante era garantir a proteção das informações contidas em suas universidades, centros de inteligência e em suas bases militares.

Consequentemente, o governo estadunidense, através de seu Departamento de Defesa, apoiou uma pesquisa sobre comunicações e redes que poderiam sobreviver a um possível ataque nuclear, no caso de destruição parcial de seu território (NAVARRO, 2011).

Desde então, os EUA, atribuíra, com razão, um valor imensurável às informações e inteligências possuídas, planejando dispender, se necessário, fortunas, para estabelecer uma proteção efetiva contra um ataque em larga escala, levando em conta o temor social e a iminência de um colapso estrutural.

A intenção era difundir a comunicação e a rede, de modo que, caso sobreviessem bombardeios, as redes não atingidas permanecessem ativas, não havendo um sistema central, assim, as informações trafegariam por caminhos alternativos até seu destinatário (ROZA, 2008).

Concretiza-se, então, a busca por um projeto que daria forma à internet de hoje, uma grande rede descentralizada, ligando vários locais, a fim de preservar dados importantes e disseminar informações preciosas. Presentemente, a rede mundial não se linda puramente a estes dois fins, apesar disso, as novas razões, decorrentes de seu desenvolvimento, não as substituíra, mas acresceram.

Em 1962, novamente com esta preocupação, a Força Aérea estadunidense solicitou à Research and Development (RAND) Corporation (conselho criado em 1948), um estudo sobre uma rede de comunicação militar descentralizada (WENDT e JORGE, 2012), referindo-se a um sistema desprovido de um núcleo central, tendo seu primeiro projeto, desenvolvido pela ARPA, apresentado em 1967 (ROZA, 2008).

Os fatos retratados exprimem a constante pressão, sofrida em decorrência da Guerra Fria, que levou o Governo dos EUA a perseguir uma maneira de albergar as entidades de importância nacional, da maneira mais rápida possível.

Patentemente, como todo projeto inicial, apresentara um sistema com falhas, então, passaram-no, posteriormente, por inúmeras correções, com fito de supri-las ao máximo, dado o requerimento da Força Aérea estadunidense.

Dois anos decorridos da apresentação do primeiro projeto, em 1969, a rede de comunicações, originada dos estudos realizados pela RAND Corporation e dos projetos executados pela ARPA, fora apelidada de Rede da Agência de Projetos Avançados de Pesquisa (ARPANET) (ROZA, 2008), e, inicialmente, interligava três das mais importantes universidades do país: a Universidade da Califórnia (Los Angeles); a Universidade de Stanford (Santa Cruz); e a Universidade de Utah (Salt Lake City).

Neste momento, deu-se início a era de difusão e proteção das informações acadêmicas, como veremos no próximo parágrafo.

No começo da década de setenta, a ARPANET, passou a ser utilizada para fins acadêmicos e científicos, usada com a finalidade da propagação da liberdade de expressão, tendo sido apontada como estratégia de combate aos regimes totalitários (ROZA, 2008).

Estabelece-se, nesta época, através dos dizeres de Roza, o príncipio que rege a grande rede até os dias do hoje, a liberade de expressão, contando com a livre manifestação de idéias, até para que não haja, necessariamente, doutrinação ideológica, seja qual for, pelo Estado, mantendo seus usuários como cabeças pensantes, sendo permitido à qualquer um consumir informações de maneira independente.

Dez anos após o início das pesquisas de pré-projeto, durante a primeira Conferência Internacional sobre Comunicações Computacionais, em Washington, no ano de 1972, foi efetuada a primeira demonstração pública da ARPANET, considerada um sucesso, sendo que, no final do mesmo ano, Ray Tomlinson, inventaria um dos maiores utilitários de todos os tempos: o correio eletrônico (ROZA, 2008), popularmente chamado de e-mail.

Evidente se demonstra a importância da Conferência de 72 na contribuição evolutiva da ARPANET, pois, foi no evento onde o mundo tomou conhecimento da rede de núcleo descentralizado, e, em razão de seu sucesso, despertou o interesse de vários experts da computação, inclusive, de Ray Tomlinson, o inventor de um imensurável avanço tecnológico, até mesmo em questões financeiras e logísticas, amplamente utilizado hoje, precedendo uma série de criações essenciais para chegar-se no patamar hodierno.

Em 1973, a Inglaterra e a Noruega participaram da primeira conexão internacional da ARPANET (WENDT e JORGE, 2012), tornando-se, segundo dizeres de Fabrício Roza, “um fenômeno mundial” (2008, p. 32).

No mesmo ano, veio a púbico a especificação do protocolo para transferência de arquivos, denominado File Transfer Protocol (FTP), dando oportunidade a todos aqueles, ligados à ARPANET, logarem (entrarem), como terminal, em um servidor remoto, o que possibilitava a troca de mensagens e cópias de arquivos entre eles (ROZA, 2008).

O intitulado FTP foi mais uma das inúmeras invenções acessórias revolucionárias, tendo em vista a abertura da possibilidade de comunicação em tempo real entre usuários finais dos sistemas informáticos, além da transferência de arquivos importantes pelos utilizadores do serviço, entretanto, só haveria conexão entre os dispositivos caso as networks (redes de trabalho) fossem compatíveis.

As proporções astronômicas, obtidas na internet, foram inseridas no mesmo ano, quando Vinton Cerf, do Departamento de Pesquisa avançada da Universidade da Califórnia, registrou o Protocolo de Controle da Transmissão/Protocolo Internet (TCP/IP), tratando-se de um código que permitia diversas networks, incompatíveis por programas e sistemas, comunicarem entre si (PAESANI, 2008).

Com análise de Roza, “ao TCP cabia quebrar mensagens em pacotes de um lado e recompô-las de outro, garantindo a entrega segura das mensagens. Ao IP cabia descobrir o caminho adequado entre o remetente e o destinatário e enviar os pacotes” (2008, p. 32).

Pelo exibido, julga-se a tecnologia TCP/IP como divisora de águas, no tocante ao sistema de redes. Anteriormente, apenas networks completamente compatíveis poderiam se conferenciar.

O sistema de TCP/IP mostra-se como a base de toda conexão realizada nos tempos modernos, sendo impossível conectar-se à grande rede sem um número de IP identificando a máquina, podendo, inclusive, ser rastreado, informando a localização física do dispositivo conectado.

A invenção, em outras palavras, quebra os arquivos transmitidos em pacotes menores, pelo TCP, encaminhando-os para a melhor rota, por força do IP, e, ao alcançar seu destino final, o arquivo é reconstruído novamente, através do TCP, tudo isso em tempo real, acontecendo, nos dias de hoje, em velocidades absurdamente altas.

No início da década de 80, o governo dos Estados Unidos da América, abrira a rede às empresas e, apesar disso, não deixou de financiar a ARPANET (ROZA, 2008), agora disseminada pelo país, já promovendo a ligação entre universidades, órgãos militares e governo (WENDT; JORGE, 2012).

A introdução das empresas na rede marcou o início de um movimento que se tornaria gigante nos próximos anos, o e-commerce (comércio eletrônico), dando largada a um mundo de negócios, hoje amplamente conhecido. A inserção de todos os órgãos científicos e de inteligência, tanto acadêmica, quanto militar, também ajudara a difundir algo que viria a se enraizar: a globalização.

Nesta trilha, em 1986, implementou-se a chamada National Science Foundation Network (NSFNET), pela National Science Foundation, e, neste momento, passou-se a chamar a ARPANET, de International Network (internet) (WENDT; JORGE, 2012).

Agora cognominada Internet, em 1989, deixaria de ser financiada pelo governo norte-americano, ano em que dar-se-ia o lançamento do primeiro browser (navegador); possibilitado pela a apresentação da World Wide Web (W3 ou www), em Genebra, que significa: malha mundial, ou melhor dizendo, teia de alcance mundial (ROZA, 2008).

Os browsers oferecem uma barra de endereço, local onde se insere o domínio W3 do sítio, precedido das letras “www”. Há, porém, na atualidade, endereços que podem ser acessados sem o uso da representação W3, como o site de pesquisas da Google.

No tocante à W3:

Foi o responsável pela popularização da Internet. Todos os padrões da Web – o protocolo de comunicação (HyperText Transfer Protocol – HTTP), a linguagem de descrição de páginas (HiperText Mark-up Language – HTML) e o método de identificação de recursos (Uniform Resource Locator – URL) bem como o código-fonte dos programas cliente e servidor são disponibilizados na Internet. Trata-se, portanto, de um sistema hipermídia que dá ao usuário múltiplas escolhas entre figuras, gráficos e informações fora do formato texto. O W3 é um resumo da maioria dos serviços prestados pela Internet. Nele se podem conectar computadores remotamente (telnet); trazer e enviar arquivos para outros computadores (FTP); usar o e-mail etc. Para tanto, são necessários programas específicos e que rodem na plataforma Windows, conhecidos por browsers. O programa deste gênero mais conhecido é o Mosaic e, atualmente, vem ganhando força o Netscape. Além desses programas, há necessidade de outros denominados viewers (visualizadores), que permitem ver objetos como fotos, gravuras, gráficos etc.; ouvir som, caso seu micro tenha placa especial; e, ainda, ver animações (imagens e som). (ROZA, 2008, p. 32, grifo nosso)

Nos dias atuais, quanto ao Sistema Operacional (SO), o Microsoft Windows não é o único capaz de acessar a internet por meio de browsers, tendo, como exemplo, o SO da Apple, denominado MacOS, que também possibilita o acesso à grande rede por intermédio de navegadores, sendo dentre eles, o mais usado hoje em dia, o da Google, chamado Chrome (REDAÇÃO OLHAR DIGITAL, 2013), já dominando o mercado há algum tempo, ultrapassando em rapidez e tecnologia seus rivais, incluindo os defasados Mosaic e Netscape.

No ano seguinte à apresentação do W3, foi ao ar o primeiro fornecedor de acesso comercial do mundo, o World (http://www.world.std.com) (ROZA, 2008), cujo papel é “de intermediação da conexão entre o usuário de computador pessoal e a rede mundial da Internet. A importância e a vantagem competitiva de um site residem no conteúdo oferecido e no quanto ele é acessível” (SEBRAE, grifo nosso). Os serviços ofertados pelo World permanecem ativos até os dias de hoje, sendo o provedor em funcionamento mais antigo do mundo.

A chegada do provedor concedeu a milhares de usuários comuns acesso à grande rede, desde que tivessem um desktop (microcomputador) e um modem (aparelho que garante uma conexão mediante linha telefônica), assim, houve um crescimento abundante de usuários da internet, que até então permanecia restrita às entidades de relevância nacional e algumas empresas (ROZA, 2008).

Antigamente, não se falava em banda larga, tecnologia que permite o usuário final a navegar pela rede em altíssima velocidade de banda (daí seu nome), e sim, em um modem precário, que efetuava a chamada “conexão discada”, mantendo velocidades extremamente baixas, demorando minutos, dependendo da velocidade contratada, até horas, para abrir a página inicial de um endereço W3.

A internet, portanto, não foi um achado, e sim, fruto de várias pesquisas, iniciadas pela iminência de destruição do território estadunidense, durante o período da Guerra Fria, passando por inúmeros melhoramentos, garantindo sua evolução e o surgimento de tecnologias acessórias primordiais, desde a ARPANET.

Inconteste se demonstra o valor de vários estudiosos independentes da área que sobrevieram o sucesso das convenções, possibilitando a abertura da grande rede às empresas e outras nações, assim como o fim do incentivo estatal, originando o mais livre veículo de informação do mundo.

3.2. Internet no Brasil

No Brasil, a internet pôde ser usada desde os primórdios da década de 90, por qualquer indivíduo que possuísse os requisitos básicos (um modem e um desktop) (ROZA, 2008).

Apesar das “facilidades” para o acesso, a internet não foi amplamente disseminada, no Brasil, durante os anos 90, havendo pouquíssimas famílias com acesso, dado ao alto preço dos aparelhos informáticos e o custo elevado para se manter uma conexão discada de baixa qualidade.

Em 1992, implementara-se a primeira rede conectada à internet, interligando as principais universidades brasileiras da época, entretanto, diferente de como se encontra agora, não possuía interface gráfica, e oferecia apenas a opção de troca de e-mails entre os usuários (WENDT e JORGE, 2012).

Logo, adquire-se a noção de que, utilizar a rede, não era tão intuitivo quanto hoje, requerendo certo conhecimento tecnológico.

No início, a internet era uma rede que ligava universidades ao redor do mundo. O Brasil, por exemplo, se conectava a outros países através de redes que partiam da Fapesp, do Laboratório Nacional de Computação Científica, no Rio, e da UFRJ. Foi na Conferência Rio-92 que o País teve sua primeira grande experiência online, conectando-se às redes acadêmicas dos EUA. Foi no evento, inclusive, que a Agência Estado, agência de notícias do Grupo Estado, teve sua primeira experiência de cobertura online em tempo real. (REDAÇÃO LINK - O ESTADO DE SÃO PAULO, 2015)

Fortalecia-se, neste passo, o conceito de informação globalizada em tempo real.

Em 1995, a velocidade máxima de conexão era de 9,6 Kilobit por segundo (Kbps) (WENDT; JORGE, 2012).

Enxerga-se, desta maneira, a obsoleta velocidade de navegação oferecida, já que, em comparação com os tempos modernos, é comum vermos velocidades superiores a 1 Mbps (Megabit por segundo).

Esclarece-se que, Bit é uma abreviação do termo inglês binary digit, traduzido, apelida-se digito binário.

Para definir o volume de dados em transmissão (em qualquer dispositivo que utilize a rede), utiliza-se bits por unidade temporal, normalmente por segundo, indicando quantos serão enviados em determinado espaço de tempo. Esta medição respeita o Sistema Internacional de Unidades, sendo que Kilo equivalente a um mil (Kbps); Mega a um milhão (Mbps); Giga (Gbps) correspondente a um bilhão (SITE SIGNIFICADOS); e Tera, consistindo em um trilhão (Tbps).

Tomando como base o exposto e realizando uma matemática simples entre as velocidades máximas de 1995, e a registrada em 2014, obteve-se uma conexão aproximadamente 145.833.333 (cento e quarenta e cinco milhões, oitocentos e trinta e três mil, trezentos e trinta e três) mais rápida, em um período de 19 anos, representando um crescimento no valor aproximado de 7.675.438 (sete milhões, seiscentos e setenta e cinco mil, quatrocentos e trinta e oito) bits por ano, mostrando uma evolução absurda nos serviços de fornecimento.

Tem-se inúmeras unidades de medidas além das citadas, todavia, nenhuma conexão registrou índices que extrapolassem as mesmas. Até o momento, a maior velocidade que se tem notícia, foi registrada no Reino Unido, sendo de 1,4 Tbps (GAZZARRRINI, 2014).

À vista da ínfima expansão da internet, em âmbito nacional, e a baixa velocidade oferecida, o Ministério das Comunicações (MC), em conjunto com o Ministério da Ciência e Tecnologia (MCT), partilhando do objetivo de efetivar a participação da sociedade nas decisões relacionadas à implantação, administração e uso da internet, optaram, em nota conjunta de maio de 1995, pela constituição de um comitê gestor para a internet, denominado Comitê Gestor da Internet no Brasil (CGI.br), que contaria com a participação de: entidades operadoras e gestoras de backbones; representantes de provedores de acesso ou de informações; representantes dos usuários e da comunidade acadêmica; além do MC e do MCT (CORRÊA, 2007).

Em outras palavras, o CGI.br, foi inaugurado com o fim de popularizar e desenvolver a internet no país, desta maneira, fixou diretrizes basilares de funcionamento, tendo como principais atribuições:

o estabelecimento de diretrizes estratégicas relacionadas ao uso e desenvolvimento da Internet no Brasil;

o estabelecimento de diretrizes para a administração do registro de Nomes de Domínio usando <.br> e de alocação de endereços Internet (IPs);

a promoção de estudos e padrões técnicos para a segurança das redes e serviços de Internet;

a recomendação de procedimentos, normas e padrões técnicos operacionais para a Internet no Brasil;

a promoção de programas de pesquisa e desenvolvimento relacionados à Internet, incluindo indicadores e estatísticas, estimulando sua disseminação em todo território nacional. (CGI)

Percebe-se que, até a data presente, os esforços realizados pelo comitê, surtiram na expansão em massa da conectividade nacional, assim como a melhora dos serviços oferecidos.

A partir da instauração do CGI.br, começara a crescer desenfreadamente o número de usuários na grande rede, passando de meros 14%, em 2006, para o incrível percentual de 54% da população brasileira em 2016, representando, aproximadamente, 112 (cento e doze) milhões de indivíduos com acesso à internet, segundo pesquisa realizada pelo Centro Regional de Estudos para o Desenvolvimento da Sociedade da Informação (CETIC) (CETIC, 2016).

Destaca-se os conhecimentos adquiridos até então, para auferir o real peso do desenvolvimento da internet no tema proposto por esta monografia, já que, deu vida ao, antes impossível, ataque remoto em grande escala, quando outorgou-se a possibilidade de comunicação entre sistemas incompatíveis, instaurada pela invenção do TCP/IP, hoje, presente em qualquer dispositivo informático conectado à rede mundial.

4. DOS CRIMES ELETRÔNICOS

A integração da rede à sociedade foi o grande marco para a exposição mundial dos computadores, todavia, os programas maliciosos, e aqueles que os desenvolviam, já existiam desde os remotos da informática. Foi com a utilização da internet, que se deu a imensa evolução de ambos os extremos da informática: os que exploravam fragilidades; e os que pretendiam saná-las, dando largada a inacabável luta contra os crimes eletrônicos.

Os crimes eletrônicos possuem várias denominações, por exemplo, crimes virtuais e crimes cibernéticos. Alguns doutrinadores afirmam haver diferença entre as terminologias, conquanto, é pacífico o entendimento de serem apenas sinônimos.

Acredita, Roque (2007, p. 25)., que “crime de informática ou crime de computador é: toda conduta, definida em lei como crime, em que o computador tiver sido utilizado como instrumento de sua perpetração ou consistir em seu objeto material”.

Dessarte recairia sobre a denominação crime de informática, o homicídio, na hipótese em que o criminoso, com objetivo de matar alguém, invada rede de um hospital, e desligue os aparelhos respiratórios de indivíduo que dele necessite, por intermédio de um computador. No caso do computador como objeto material (indivíduo ou objeto sobre qual recai a conduta), pode se exemplificar o crime de furto, em que o sujeito ativo realize o saque de peças componentes do computador.

Contudo, nos dizeres de Sérgio Marcos Roque, sua aplicação no âmbito digital se dá, como amostra, quando um indivíduo ameaça outro sujeito através de uma rede social, que engloba, geralmente, o computador como instrumento do crime.

Já Gustavo Testa Corrêa conceitua os crimes digitais como “todos aqueles relacionados às informações arquivadas ou em trânsito por computadores, sendo esses dados, acessados ilicitamente, usados para ameaçar ou fraudar”, e continua dizendo que “para tal prática é indispensável a utilização de um meio eletrônico” (2007, p. 44).

Não obstante os entendimentos anteriores, Fabrício Roza entende que “designam as possibilidades de certas condutas delituosas cometidas com o uso do computador, visando atingir sistemas informáticos e/ou bancos de dados contidos na máquina”, e termina dizendo que apesar da vasta quantidade de termos, estes acabam por ser sinônimos (2008, p. 53).

Levando em consideração o lumiar saber dos dois autores supra, em ambos os casos, delimita-se o que poderia ser interpretado como crime eletrônico, ou qualquer outra terminologia utilizada.

Entende-se que, na tese apresentada por Corrêa, apesar dos bens jurídicos tutelados serem as informações contidas ou em trânsito nos computadores, o que é razoável, crava-se o rol taxativo na tipificação da conduta, representada na utilização das informações com intuito de “ameaçar” ou “fraudar”, e, como já apresentado por Roque, há de se falar na possibilidade de exteriorização do resultado no mundo físico, como no caso do homicídio, além de apresentar bem jurídico diverso ao proposto, no caso, a vida.

Entretanto, na visão de Roza, devem ser praticados apenas por intermédio de computadores, e ainda, que sejam cometidos, ipsis literis, “visando atingir sistemas informáticos e/ou bancos de dados contidos na máquina”, perante a situação, delimita-se, recorrendo ao novamente ao homicídio, a possibilidade de a finalidade ser diferente das demonstradas pelo autor, apesar da conduta ter se dado através de um computador.

Isto posto, há ainda quem diga que,

segundo a doutrina nacional, os crimes cibernéticos (também chamados de eletrônicos ou virtuais), dividem-se em puros (ou próprios), ou impuros (ou impróprios), sendo os primeiros os praticados por computador e se realizem ou se consumem também em meio eletrônico, na qual a informática é o objeto jurídico tutelado, e os segundos aqueles em que o agente se vale do computador como meio para produzir resultado naturalístico, que ofenda o mundo físico ou o espaço real, ameaçando ou lesando outros bens diversos da informática. (SILVEIRA, 2015)

Por conseguinte, Silveira nos apresenta uma excelente síntese do entendimento doutrinário no país, dividindo, os crimes cibernéticos, entre puros ou impuros, se caracterizando através do bem jurídico tutelado e do âmbito atingido, podendo ou não ter o computador como instrumento.

Diante do exposto, conclui-se que, a síntese, aplicada por Silveira, é a melhor corrente a se apegar, levando em conta sua divisão simples e bem definida. Como contraponto, é sabido que os computadores, hoje em dia, não são os únicos aparelhos eletrônicos capazes de ser objeto material ou instrumento de um crime, devendo se considerar o aparecimento de outros sistemas informáticos, como o celular, e até mesmo a televisão com conexão à internet, como será noticiado em tópico alhures. Este entendimento demonstra-se mais que pacificado, uma vez que são utilizadas as palavras “dispositivos informáticos”, no caput do artigo 154-A, introduzido ao Código Penal, em 2012, pela “Lei Carolina Dieckmann” (BRASIL, 2012), como veremos posteriormente.

4.1. Sujeito ativo

Qualquer pessoa pode ser o sujeito ativo de um crime digital, já que, com a evolução da tecnologia, da comunicação, e principalmente com a acessibilidade que a internet oferece, o mínimo conhecimento é capaz de abrir o espaço para que o criminoso haja maliciosamente (ROZA, 2008).

Quando se pensa em criminoso digital, logo vem à cabeça a figura do hacker, contudo, há várias outras espécies que constituem o gênero do criminoso digital, cada qual com suas peculiaridades, conforme abaixo:

a) White Hat Hacker: é o hacker de “chapéu branco”. Possui vasto conhecimento de sistemas operacionais e linguagens de programação, está sempre à procura de novas falhas. Invade sistemas por prazer de se provar capaz, não alterando nada (HOFFMAN, 2013);

b) Black Hat Hacker: conhecido como hacker de “chapéu preto”. É o lado negro da cultura hacker. Aquele que usa seus conhecimentos para obter vantagens e cometer ilícitos, além de destruir sistemas para se exibir (HOFFMAN, 2013);

c) Gray Hat Hacker: o hacker de “chapéu cinza”. Como a própria cor cinza sugere, é a mistura do preto com o branco, sendo o hacker que permanece em cima do muro, vezes realizando ações maliciosas, vezes ajudando uma empresa a reforçar sua segurança (HOFFMAN, 2013);

d) Cracker: indivíduo que realiza cracking (quebra) (MARTINS, 2012) de sistemas informáticos, de maneira ilegal ou antiética, como para poder utilizar um shareware (um programa informático pago, melhor discutido em tópico futuro) por tempo ilimitado, sem a necessidade de efetuar pagamento.

e) Phreakers: são especializados em telefonia, atuando na obtenção e instalação de escutas, podendo também facilitar o ataque a sistemas a partir de acesso exterior, dificultando o rastreamento ou colocando a responsabilidade em terceiros;

f) Lammer: aspirante a hacker. É o iniciante. Busca conhecimento de todas as formas possíveis e utilizando o pouco que contém para se exibir.

Estas são as espécies mais comumente encontradas, cominando conhecimentos fornecidos por Roza (2008) e pelos artigos supracitados.

Todavia, também se encontra, dentre outras figuras menos relevantes, o Script Kiddie (garoto dos scripts) ou, abreviadamente, skiddie, como são chamados os que usam scripts – grosso modo, códigos pré-elaborados – e programas criados por outros hackers (REDAÇÃO CANALTECH), não tendo conhecimento, nem interesse em adquiri-lo, ao contrário dos lammers.

Desta maneira, estabelecidas as diferenças, sabe-se que aquele que invade um e-mail e realiza saque de informações é denominado black hat hacker, e o indivíduo que invade um site comercial, demonstrando a vulnerabilidade ao seu administrador, para que o mesmo possa sana-la, é apelidado de white hat hacker, de todo modo, em ambos os casos pode ser encaixada a imagem do gray hat hacker.

4.2. Sujeito passivo

É qualquer pessoa, física ou jurídica, de natureza pública ou privada. Muitas vítimas, principalmente instituições financeiras e empresas, tem medo do desprestígio que possa ser causado ao revelar que sofreram um ataque virtual, por isso, não reportam o crime, fazendo com que a apuração do mesmo não seja efetuada, servindo como estímulo à pratica de outros crimes digitais (ROZA, 2008).

Logo, pode ser sujeito passivo tanto o usuário comum, quanto a rede de uma multinacional. Como será mostrado, os ataques ransomware, devido a pressão causada, pela paralização do sistema, para que haja velocidade pela vítima ao realizar o pagamento, faz com que menos casos ainda sejam noticiados.

4.3. Principais crimes

A internet, por ser um lugar de difícil fiscalização, facilitando o anonimato, dificulta a investigação quando iniciada, assim, tornando-se um lugar propício a criminalidade, por maximizar a impunidade.

No Brasil, a materialização desta sensação de impunidade se dá pelo crescimento elevado no número de vítimas de crimes virtuais em 2016, que em relação a 2015, representou 10%, chegando a mais de 42 milhões de brasileiros, representando prejuízo de 10,3 bilhões de dólares americanos aos indivíduos (ROVER, 2017).

Estes números são apenas prejuízos pecuniários, não considerando os danos morais e o recrudescimento da sensação de medo constante, ao navegar pela grande rede.

Dissertar-se-á, de maneira breve, por não ser a razão principal da elaboração desta monografia, sobre alguns dos crimes mais cometidos mundialmente.

4.3.1. Fraudes eletrônicas

Segundo Franz Von Liszt, citado em artigo para revista Justitia, (apud RIBEIRO), “Ist der Betrug im Wesentlichen die durch arglistige Täuschung bewirkte Vermögensbeschädigung”, que traduzido pelo mesmo, expõe que: fraude é, essencialmente, a lesão patrimonial realizada por meio de malicioso engano.

Ainda, sobre a definição de fraude, acrescenta Coelho da Rocha, que, normalmente, “se emprega para enganar uma pessoa, e leva-la a praticar uma ação, que sem isso não praticaria” (apud GILABERTE, 2013, p. 213).

Neste passo, conclui-se existir um enorme número de meios que podem ser aplicados para conduzir o sujeito passivo à erro, além da vasta gama de situações que poderão ser entendidas como fraude, por exemplo, o estelionato.

O estelionato é previsto no artigo 171, do Código Penal, que dispõe:

Art. 171 - Obter, para si ou para outrem, vantagem ilícita, em prejuízo alheio, induzindo ou mantendo alguém em erro, mediante artifício, ardil, ou qualquer outro meio fraudulento (BRASIL, 1940, grifo nosso)

Por contraponto à impossibilidade de aplicação do estelionato em alguns casos, houve a abertura de uma lacuna, preenchida pelo delito de “fraude informática”, que dispõe:

para o caso da obtenção de injusto proveito patrimonial, mediante uso ilícito do sistema informático ou telemático, devido à impossibilidade de aplicar o modelo tradicional do estelionato, tendo-se em conta a “não-humanidade” do destinatário da manobra enganadora. É punido quem quer que, alterando de qualquer modo o funcionamento de um sistema informático ou telemático ou intervindo sem direito, mediante a não importa qual modalidade sobre dados, informações ou programas contidos em um sistema informático ou telemático ou a eles pertencente, busque para si ou para outrem um injusto proveito com prejuízo de terceiro. (ROZA, 2008, p. 65)

Ressalta-se que, no meio cibernético permite-se a realização de uma fraude das mais diversas maneiras, assim, limitar-se-á, neste tópico, aos golpes realizados em face do e-commerce, representando o crime desta espécie mais realizado no Brasil.

No país, estima-se que, a cada minuto, os criminosos geram prejuízo de 3,6 mil reais ao e-commerce (AGÊNCIA O GLOBO, 2016).

A enorme facilidade em se manter o anonimato durante uma relação comercial, enquanto na internet, favorece diretamente este tipo de delito.

O comércio eletrônico dispõe de inúmeras mercadorias, categorizadas pelas físicas, digitais e a prestação serviços.

Fraude às mercadorias físicas e digitais se refere à não distribuição da mercadoria, ou, quando entregues, não condizem com as características apresentadas na descrição do produto, podendo até mesmo, no caso das físicas, ser produtos de outros crimes, como roubo ou furto (CORRÊA, 2007).

O tipo de fraude envolvendo mercadoria física vem crescendo de modo espantoso, tendo em vista os sites fraudulentos criados dia após dia com esta única finalidade (WENDT e JORGE, 2012).

Mais uma vez, demonstra-se a relevância do anonimato na relação criminosa.

Quanto a fraude na prestação de serviços, este não faz jus a quantidade nem a qualidade oferecida em um primeiro momento (CORRÊA, 2007), por exemplo, um site de hospedagem prometendo um preço e cobrando o dobro.

As principais características deste tipo de crime são: a criação de domínios e hospedagem para o site, no Brasil ou no exterior; a indexação do mesmo em sites de pesquisa de preços; a forja de confiabilidade inicial à condição de legalidade e credibilidade; oferecimento de preços abaixo da média de outros sites; e o oferecimento do número de Cadastro Nacional de Pessoas Jurídicas (CNPJ) falso, normalmente de empresas de fachada (WENDT; JORGE, 2012).

Não obstante, alguns criminosos pagam para que, os sites de pesquisa, organizem a disposição de endereços mostrados àquele que a realize, de modo com que seja anunciado como um dos primeiros resultados, atingindo-se um maior número de usuários.

Dado a seu crescimento, esta espécie de delito chamou atenção dos lammers, bastando apenas uma análise superficial para identificar a grande maioria dos sites fraudulentos, todavia, uma pequena parte deles são idênticos aos grandes sites de e-commerce, dignos de profissionais da área.

4.3.2. Invasão de dispositivo informático

Cumpre salientar que, o conceito de Fabrízio Roza, em sua doutrina, referente ao crime de danos afetando dados ou programas informáticos/danificação de informações e/ou programas de computadores, é abrangido na invasão de dispositivo informático, definindo-o, na época, como “apagamento, dano, deterioração ou supressão de dados ou de programas informáticos.” (ROZA, 2008, p. 65)

A Lei 12.737, de 30 de novembro de 2012, alcunhada Carolina Dieckmann, adicionou o dispositivo 154-A ao Código Penal, que engloba o conceito apresentado por Roza, auferindo invasão de dispositivo informático como

Art. 154-A. Invadir dispositivo informático alheio, conectado ou não à rede de computadores, mediante violação indevida de mecanismo de segurança e com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do titular do dispositivo ou instalar vulnerabilidades para obter vantagem ilícita:

Pena - detenção, de 3 (três) meses a 1 (um) ano, e multa.

§ 1º Na mesma pena incorre quem produz, oferece, distribui, vende ou difunde dispositivo ou programa de computador com o intuito de permitir a prática da conduta definida no caput.

§ 2º Aumenta-se a pena de um sexto a um terço se da invasão resulta prejuízo econômico.

§ 3º Se da invasão resultar a obtenção de conteúdo de comunicações eletrônicas privadas, segredos comerciais ou industriais, informações sigilosas, assim definidas em lei, ou o controle remoto não autorizado do dispositivo invadido:

Pena - reclusão, de 6 (seis) meses a 2 (dois) anos, e multa, se a conduta não constitui crime mais grave.

§ 4º Na hipótese do § 3º, aumenta-se a pena de um a dois terços se houver divulgação, comercialização ou transmissão a terceiro, a qualquer título, dos dados ou informações obtidos.

§ 5º Aumenta-se a pena de um terço à metade se o crime for praticado contra:

I - Presidente da República, governadores e prefeitos;

II - Presidente do Supremo Tribunal Federal;

III - Presidente da Câmara dos Deputados, do Senado Federal, de Assembleia Legislativa de Estado, da Câmara Legislativa do Distrito Federal ou de Câmara Municipal; ou

IV - dirigente máximo da administração direta e indireta federal, estadual, municipal ou do Distrito Federal. (BRASIL, 2012)

Evidente, o artigo supra, além de definir condutas e penas próprias, expandiu o alcance do conceito para a invasão, não só de computadores, mas também, de qualquer dispositivo informático, contando com majorantes e qualificante.

Este tipo de crime é comumente praticado por intermédio de um trojan, ou cavalo de Tróia, que, em poucas palavras, é o código malicioso utilizado para infiltrar e tomar controle do sistema da vítima. Será discutido mais à frente, no presente trabalho.

4.3.3. Defacement/deface ou pichação

A pichação é o ato de “colocar, de forma indevida, textos ou figuras em sites de terceiros sem a devida autorização” (ROZA, 2008, p. 65) e, na maioria das vezes, possui cunho político.

Ainda, por corroborar o exposto, há o entendimento de que, o defacement, é passível de punição no âmbito penal (WENDT;e JORGE, 2012), já que viola o expresso no artigo 163, do Código Penal atual, prevendo como crime, o ato de “destruir, inutilizar ou deteriorar coisa alheia”. Comina-se pena de detenção, de um a seis meses, ou multa, além de qualificar o crime, caso o mesmo seja praticado “contra patrimônio da União, Estado, Município, empresa concessionária de sérvios públicos ou sociedade de economia mista”, onde passa a ser crime com pena de detenção, de seis meses a três anos, e multa (BRASIL, 1940).

4.3.4. Pirataria

A pirataria é o

processo de cópia ilegal de software; reprodução, difusão ou comunicação ao público, sem autorização de um programa informático protegido pela lei. Tal conduta já se encontra devidamente tipificada pelo legislador penal pátrio no art. 12 da Lei nº 9.609, de 19 de fevereiro de 1998. (ROZA, 2008, p. 66)

A Lei dispõe sobre a proteção de propriedade intelectual de programa de computador e a sua comercialização no país.

Como se imagina, a internet é grande facilitadora do processo de pirataria, já que, com o advento da tecnologia da informação, a distribuição do produto ilegal se verifica sem a necessidade de produção física, reproduzindo-se por meios exclusivamente digitais, por exemplo, o download de uma música por uma plataforma onde não há contraprestação, sendo, o correto, a disponibilização do produto apenas mediante paga, exceto quando o proprietário autorize o contrário.

De acordo com a pesquisa realizada pela Irdeto – empresa que ajuda a combater os crimes eletrônicos – onde 25 mil pessoas foram entrevistadas, em 30 países, conclui-se que 52% do público da internet consome material pirata, e, 48% dele, não entende a extensão dos danos que causam (HAMANN, 2017).

Destaca-se que, a reprodução e distribuição dos softwares – popularmente conhecidos como programas de computadores – nem sempre são consideradas pirataria. Há, dentre o gênero, os chamados freewares e os sharewares.

Os freewares são aqueles que possuem direitos autorais, contudo, são oferecidos gratuitamente e por tempo ilimitado. Os autores dos freewares querem “oferecer algo para a comunidade”, podendo, contudo, desejar manter o controle dos futuros desenvolvimentos do programa (DIFFEN, tradução nossa) realizado, como hipótese, através da obrigatoriedade de registro.

Ao contrário, os sharewares referem-se aos quais possuam finalidade comercial. Possuem direitos autorais e as cópias do programa são oferecidas com um período para teste pelo usuário, com fito de ajuda-lo a ponderar se pagará, ou não, para continuar utilizando-o (DIFFEN, tradução nossa).

Goza-se, como exemplo de freeware, do Adobe Reader – software desenvolvido pela Adobe, capaz de reconhecer e abrir arquivos em extensão Portable Document Format (PDF) –, quanto aos sharewares, podem ser representados pelo Microsoft Office – criado pela Microsoft, com intuito de realizar as mais diversas tarefas, necessárias para o andamento de um escritório, tendo como período de avaliação 30 dias e, após transcorridos, exige-se pagamento para seu usufruto.

Nesta via, a pirataria representa um perigo social muito maior do que o tutelado, pois, através dela, os crimes que envolvam a utilização indevida de cartões de crédito, aumentam (CORRÊA, 2007).

Conclui-se que, o afirmado por Corrêa, assim não o é por acaso, existindo a probabilidade de os arquivos pirateados estarem infectados com alguma linhagem de vírus de computador, permitindo-se roubar os dados dos cartões de créditos, entre outros, e manda-los diretamente aos criminosos.

4.3.5. Abuso quanto aos cartões de crédito

Constata-se inconteste a vantagem concedida aos cidadãos pela criação dos cartões de crédito, item, para o mal-intencionado.

Interessante ressaltar que, as compras realizadas mediante cartão de crédito ou débito, movimentaram cerca de 1,14 trilhão de reais em 2016, e, em 2017, projeta-se um aumento de 6,5% em relação ao ano anterior, estimando-se, então, em 1,22 trilhão de reais (FOLHA DIGITAL, 2016).

Ademais, com o advento da Lei Carolina Dieckmann, adicionou-se parágrafo único ao artigo 298, do Código Penal, que trata da falsificação de documentos particulares, e dispõem:

Art. 298 - Falsificar, no todo ou em parte, documento particular ou alterar documento particular verdadeiro:

Pena - reclusão, de um a cinco anos, e multa.

[...]

Parágrafo único. Para fins do disposto no caput, equipara-se a documento particular o cartão de crédito ou débito. (BRASIL, 1940, grifo nosso)

Passou-se, então, a criminalizar uma conduta específica através da equiparação. É mais um exemplo da mutação do direito para acompanhar a evolução das condutas.

No que pesa a utilização dos cartões de débito no e-commerce, por enquanto, é uma alternativa raramente oferecida, por outro lado, aumenta-se incessantemente o oferecimento e uso dos pagamentos via cartões de crédito, dada a ilusória segurança, acompanhada pela facilidade, em se realizar o pagamento, bastando colocar o número do cartão de crédito, a data de vencimento, o código de segurança e o nome do titular em formulário oferecido pelo site.

Faculta-se a realização do uso indevido dos cartões de crédito no âmbito material, todavia, na internet, propicia-se, espontaneamente, de um esconderijo aos fraudadores (CORRÊA, 2007), o anonimato.

É bem verdade que o crime pode ser realizado, tanto em um domínio fraudulento, onde a intenção é exclusivamente obter os dados do cartão de crédito da vítima, sem intenção de realizar a entrega do produto, como nos sites em que entrega-se o produto, porém, realiza-se, conjuntamente, a retenção dos dados sigilosos do indivíduo.

Para o Ministério Público de São Paulo (2012, p. 4), em nota técnica publicada, não apenas “a conduta de falsificar no todo ou em parte o cartão será considerada crime, o que não ocorre com a simples posse de um cartão clonado por quem não foi responsável pela falsificação”, mas, “se utilizado o cartão e alcançado o dano patrimonial, em regra, tratar-se-á de crime de furto qualificado pela fraude e a falsidade será absorvida”, como prevê o artigo 155, parágrafo quarto, inciso dois, do Código Penal:

Art. 155 - Subtrair, para si ou para outrem, coisa alheia móvel:

Pena - reclusão, de um a quatro anos, e multa.

[...]

§ 4º - A pena é de reclusão de dois a oito anos, e multa, se o crime é cometido:

[...]

II - com abuso de confiança, ou mediante fraude, escalada ou destreza; (BRASIL, 1940, grifo nosso)

Sucede-se que, apesar do exposto, a rede assenhora-se de um mercado negro de cartões de crédito, a priori, realizado nas darknets – refúgio dos criminosos, de difícil acesso, nas profundezas da internet – onde são vendidos e avaliados de acordo com o limite disponível.

Neste diapasão, um site que comercializa ilegalmente cartões de crédito, declara possuir “14 milhões de cartões americanos para venda, 294 mil brasileiros, 342.179 de diversos países, 212.100 do Canadá, 75.992 do Reino Unido e 26.873 da União Europeia” (MATSUURA, 2015).

Inobstante o cuidado necessário ao realizar compras no e-commerce, o usuário também deve ter cuidado ao verificar seu e-mail, ao abrir programas e mesmo ao utilizar a rede social, de tal sorte que, pode-se ter os dados roubados através da infecção por ameaças, como os trojans (CORRÊA, 2007) e os keyloggers – programas que possuem a função de capturar as teclas pressionadas e enviá-las diretamente ao e-mail registrado pelo criminoso. No caso dos trojans, a função keylogger pode estar acoplada.

Remata-se, como resultado, que o desembaraço nas compras virtuais não deve ser sinônimo de desleixo, tão logo, a falta de atenção aos detalhes pode acarretar em enormes prejuízos.

4.3.6. Pornografia infantil

A primeira observação a ser feita, acerca do assunto, dá-se pela identificação de dois tipos de agentes: aquele que realiza propriamente o ato de disponibilizar o material; e aquele que consome.

Cumpre-se assinalar que, o Brasil, em razão da aprovação da Lei nº 11.829/2008, que acrescentou vários dispositivos ao Estatuto da Criança e do Adolescente (ECA), tornou-se

um dos poucos países do mundo que possuem legislação que criminaliza especificamente a pornografia infantil praticada por intermédio de computadores. Após essa normatização tornou-se crime, inclusive, o armazenamento de fotografia, vídeo ou outro registro que contenha cena de sexo explícito ou pornográfica envolvendo criança ou adolescente, conforme dispões o artigo 241-B do Estatuto da Criança e do Adolescente. (WENDT e JORGE, 2012, p. 99)

Conforme informações articuladas até então, em 28 de outubro de 2015, o entendimento do Plenário do Supremo Tribunal Federal, no RE (Recurso Extraordinário) 628624, em suas próprias palavras, declarou ser competência da Justiça Federal “processar e julgar os crimes consistentes em disponibilizar ou adquirir material pornográfico envolvendo criança ou adolescente [artigos 241, 241-A e 241-B da Lei 8.069/1990] quando praticados por meio da rede mundial de computadores” (NOTÍCIAS STF, 2015).

Em epítome, no que toca a internet, esta pode ser equiparada a um iceberg, onde a ponta, encontrada acima da água, é a surface web ou internet indexada, constituindo-se em endereços que podem ser encontrados nos sites de busca, tendo a deep web como a composição localizada abaixo da água, escondendo vários sites de acesso inconcebível por maneiras convencionais (PEREIRA, 2012).

Por seu turno, a maioria dos sites em que são encontrados esse tipo de pornografia faz parte da deep web.

A par disto, um hacker ativista, no início de 2017, em protesto contra a pornografia infantil, não se restringiu a derrubar 20% da deep web, totalizando 10 mil sites, contendo este tipo de mídia, mas também, realizou um deface na página Freedom Hosting II, deixando escrito “Olá, Freedom Hosting II, você foi hackeado” (VICTOR, 2017, grifo nosso).

Deixa claro, como já colocado anteriormente, tratar-se de um white, ou gray, hat hacker, pois, apesar de criminoso, agiu em prol da sociedade, não procurando obter nenhum tipo de vantagem ilícita, para si ou para outrem.

É preciso trazer ao conhecimento o fato de que, em 2013, pesquisa realizada pela Safernet (Organização não governamental), que luta contra crimes virtuais no Brasil, revelou, como delito mais cometido, aquele envolvendo pornografia infantil, representando 24.993 (vinte e quatro mil, novecentas e noventa e três) páginas denunciadas, dentre elas, 30% compostas pela rede social Facebook (CAPUTO, 2014).

Em consonância com o acatado, demonstra-se que, mesmo um ambiente relativamente seguro, com um trafego de usuários gigantesco, como o Facebook, está propenso a indivíduos mal-intencionados, devendo os próprios cidadãos de bem os denunciarem.

Por corroborar o parágrafo antecessor, destaca-se a facilidade oferecida pela internet para o cometimento de crimes e, ao mesmo tempo, a dificuldade imposta àquelas entidades detentoras do poder de fiscaliza-los e puni-los, dada a existência de ferramentas que garantem o anonimato.

Restando de sobejo comprovado, a pornografia infantil, como todos os outros crimes virtuais, cresce exponencialmente através do tempo. Quanto mais tecnologia é disponibilizada, mais os infratores a utilizam para expandir e mascarar seu negócio.

4.3.7. Cyberbullying

Em primeiro plano, a violência nem sempre ocorre de forma corporal, podendo também ocorrer de maneira moral. O cyberbullying nada mais é do que, o bullying (intimidação sistemática), realizado na esfera virtual.

De igual forma, o bullying e sua versão digital são relacionados ao ambiente escolar ou de ensino. Quando realizado no ambiente corporativo, recebe o nome de mobbing (WENDT e JORGE, 2012), ou seja, quando no mesmo ambiente, o cyberbullying se torna cybermobbing.

Em linhas gerais, observa-se duas diferenças básicas entre os ambientes que foram expostos. Enquanto na escola há, normalmente, o uso da força, para concretizar a agressão, no âmbito laboral utiliza-se do poder hierárquico, como o empregado efetivado que agride, física ou moralmente, o estagiário, por imaginar seu cargo estar em posição superior, devendo a vítima se sujeitar a qualquer tipo de infortúnio.

Sobre mais, a Lei Nº 13.185, de 2015, sancionada pela Presidente da República, Dilma Rousseff, estabelece, no parágrafo primeiro, de seu artigo inicial, que

§ 1º No contexto e para os fins desta Lei, considera-se intimidação sistemática (bullying) todo ato de violência física ou psicológica, intencional e repetitivo que ocorre sem motivação evidente, praticado por indivíduo ou grupo, contra uma ou mais pessoas, com o objetivo de intimidá-la ou agredi-la, causando dor e angústia à vítima, em uma relação de desequilíbrio de poder entre as partes envolvidas. (BRASIL, 2015)

Ainda, apresentando rol taxativo,

Art. 2º Caracteriza-se a intimidação sistemática (bullying) quando há violência física ou psicológica em atos de intimidação, humilhação ou discriminação e, ainda:

I - ataques físicos;

II - insultos pessoais;

III - comentários sistemáticos e apelidos pejorativos;

IV - ameaças por quaisquer meios;

V - grafites depreciativos;

VI - expressões preconceituosas;

VII - isolamento social consciente e premeditado;

VIII - pilhérias.

Parágrafo único. Há intimidação sistemática na rede mundial de computadores (cyberbullying), quando se usarem os instrumentos que lhe são próprios para depreciar, incitar a violência, adulterar fotos e dados pessoais com o intuito de criar meios de constrangimento psicossocial. (BRASIL, 2015, grifo nosso)

No tópico em tela, impossibilita-se a forma corporal repetitiva, disponibilizando apenas sua forma emocional, não importando, desta maneira, a diferença de força dos envolvidos.

À luz da lei que institui o programa de combate ao bullying, identifica-se como finalidade

Art. 4º

[...]

I - prevenir e combater a prática da intimidação sistemática (bullying) em toda a sociedade;

II - capacitar docentes e equipes pedagógicas para a implementação das ações de discussão, prevenção, orientação e solução do problema;

III - implementar e disseminar campanhas de educação, conscientização e informação;

IV - instituir práticas de conduta e orientação de pais, familiares e responsáveis diante da identificação de vítimas e agressores;

V - dar assistência psicológica, social e jurídica às vítimas e aos agressores;

VI - integrar os meios de comunicação de massa com as escolas e a sociedade, como forma de identificação e conscientização do problema e forma de preveni-lo e combatê-lo;

VII - promover a cidadania, a capacidade empática e o respeito a terceiros, nos marcos de uma cultura de paz e tolerância mútua;

VIII - evitar, tanto quanto possível, a punição dos agressores, privilegiando mecanismos e instrumentos alternativos que promovam a efetiva responsabilização e a mudança de comportamento hostil;

IX - promover medidas de conscientização, prevenção e combate a todos os tipos de violência, com ênfase nas práticas recorrentes de intimidação sistemática (bullying), ou constrangimento físico e psicológico, cometidas por alunos, professores e outros profissionais integrantes de escola e de comunidade escolar. (BRASIL, 2015, grifo nosso)

Sobressai-se, no corpo do artigo, a intenção de recuperar os envolvidos, evitando-se ao máximo uma possível sanção, independente do âmbito.

De modo geral, o cyberbullying, tem como característica principal, a rápida disseminação pela rede, portanto, dificulta-se à vítima extirpar totalmente sua lesividade. (WENDT; JORGE, 2012).

Mostra-se verossimil a alegação preexistente, já que, uma vez publicado, outras pessoas podem arquivar e até mesmo reforçar a idéia, curtindo, comentando, compartilhando ou encaminhando. Caso seja remediado de imediato, quiçá, terá um final positivo, contudo, na internet, as coisas costumam escalonar em velocidades estratosféricas.

Demais disso, há casos de cyberbullying que ultrapassam o limite da licitude, inflamando a atuação dos órgãos responsáveis pela persecução penal, em sua primeira fase, a Polícia Civil ou mesmo a Polícia Federal, que possuem a função de apurar infrações penais, conforme consta no artigo 144 da Constituição Federal (WENDT; JORGE, 2012).

Exemplifica-se, este caso, com aquele que expõe foto de pessoa alheia, com intuito de denegrir sua imagem.

Distinguem-se, dentre os casos criminosos de cyberbullying, os crimes de: calúnia; difamação; injúria; ameaça; constrangimento ilegal; falsa identidade; e molestar ou perturbar a tranquilidade (WENDT; JORGE, 2012).

Reitera-se, por meio deste, que, os crimes advindos não se limitam a estes imputados pelos autores, podendo a conduta do sujeito ativo recair, por exemplo, naquelas descritas no caput do artigo 122, do Código Penal, sendo “induzir ou instigar alguém a suicidar-se ou prestar-lhe auxílio para que o faça” (BRASIL, 1940).

Tais adequações acontecem, pois, porquanto, não existe nenhum tipo incriminador que preveja a conduta específica e nem que a ela comine pena, contudo, existem projetos de lei, em específico o de número 1011/2011, encontrado no site da Câmara dos Deputados, tendo como autor o senhor Fábio Faria, que adiciona, aos crimes contra a honra, no Código Penal, o artigo 141-A, que versa sobre

Art. 141-A - Intimidar o indivíduo ou grupo de indivíduos que de forma agressiva, intencional e repetitiva, por motivo torpe, cause dor, angústia ou sofrimento, ofendendo sua dignidade em razão de atividade escolar ou em ambiente de ensino:

Pena - detenção de um mês a seis meses e multa.

§ 1º O Juiz pode deixar de aplicar a pena:

I – quando o ofendido, de forma reprovável, provocou diretamente a intimidação.

§ 2º Se a intimidação consiste em violência ou vias de fato, que por sua natureza ou pelo meio empregado, se considerarem aviltantes:

Pena - detenção de três meses a um ano e multa, além da pena correspondente à violência.

§ 3º Se a intimidação tem a finalidade de atingir a dignidade da vítima ou vitimas [sic] pela raça, cor, etnia, religião, origem ou a condição de pessoa idosa ou que seja portadora de deficiência:

Pena – reclusão de dois a quatro anos e multa.

§ 4º Considera-se intimidação escolar, para os efeitos penais as atitudes agressivas, intencionais e repetitivas, adotadas por um indivíduo intimidador ou grupo de indivíduos intimidadores contra outro(s) indivíduo(s), sem motivação evidente, causando dor, angústia ou sofrimento e, executadas em uma relação desigual de poder, o que possibilita a caracterização da vitimização. (2011, grifo nosso)

Segundo informações do próprio site, o projeto de lei, que visa punir os casos de bullying em que haja violência ou vias de fato concomitantemente com a pena relativa a violência, encontra-se na Comissão de Seguridade Social e Família desde 13 de abril de 2015, até a presente data, e tem como relator o ilustríssimo Deputado Federal, Luiz Henrique Mandetta.

Por oportuno, menciona-se que, no projeto de lei, não há a tipificação expressa sobre o cyberbullying, todavia, está apenso a vários outros, sendo um deles o de número 3686/2015, também encontrado no site da câmara, apresentado pelo senhor Ronaldo Carletto, que traz, ipsis literis

Art.141-A – Intimidar intencionalmente e repetitivamente indivíduo ou grupo de indivíduos por meio de violência física ou psicológica, causando dor e angústia à vítima.

Pena - detenção de um mês a seis meses e multa.

Parágrafo único: Se o meio utilizado para a prática da intimidação sistemática (Bullying) for a internet, a pena será aumenta de um terço (2015, grifo nosso)

Ao levar em consideração o acréscimo de pena, propõe-se a ideia de evitar ao máximo que o indivíduo se valide do anonimato para consumar o crime, dificultando a investigação.

No caso presente, é certo que a análise e complemento das normas trariam uma maior abrangência ao Código Penal vigente, por outro lado, assim como os demais crimes eletrônicos, é prescindível a declaração expressa de sua realização no mundo cibernético, desde que respeite o princípio da tipicidade penal, albergado no artigo quinto, inciso XXXIX, da Constituição Federal.

Tal princípio é de verificação imprescindível, visto que, segundo o mesmo, não existe crime sem lei anterior que o defina, assim como não deverá existir pena sem cominação legal prévia (BRASIL, 1988).

É de relevado interesse esclarecer que, o bullying, pela internet ou não, configura a necessidade de reparação de danos no âmbito civil e penal, tendo como amparo o artigo 5º, da Constituição Federal, inciso X, tido como “invioláveis a intimidade, a vida privada, a honra e a imagem das pessoas, assegurado o direito da indenização pelo dano material ou moral decorrente de sua violação” (BRASIL, 1988).

Como maestro do ordenamento jurídico brasileiro, a Magna Carta não abrigaria a inviolabilidade destes direitos por acaso. Estes, estão em ressalva na nossa Constituição vigente, dentre os direitos fundamentais, por serem extremamente importantes ao convívio sadio em sociedade, devendo ser tutelados pela União e todos os seus órgãos e entidades que possuam permissão para fazê-lo.

Por consectário lógico, o artigo 927, do Código Civil, “aquele que, por ato ilícito (arts. 186 e 187), causar dano a outrem, fica obrigado a repará-lo” (BRASIL, 2002).

Define-se como ato ilícito, no artigo 186, do Código Civil, “aquele que por ação ou omissão voluntária, negligência ou imprudência, violar direito e causar dano a outrem, ainda que exclusivamente moral” (BRASIL, 2002), em outras palavras, independe-se de dolo ou culpa.

Prevê ainda, o artigo 953 (BRASIL, 2002), que “a indenização por injúria, difamação ou calúnia consistira na reparação do dano que delas resulte o ofendido”, e, em seu parágrafo único, “se o ofendido não puder provar prejuízo material, caberá ao juiz fixar, equitativamente, o valor da indenização, na conformidade das circunstancias do caso”.

Outrossim, os artigos apresentados acabam por sustentar o que foi exposto pela Constituição Federal, devendo o autor do dano repará-lo, mesmo que a conduta não consista em crime, não prejudicando, caso contrário, a ação penal, ou vice-versa, com respaldo nos artigos 63 e 64, do Código de Processo Penal, que assinalam:

Art. 63 - Transitada em julgado a sentença condenatória, poderão promover-lhe a execução, no juízo cível, para o efeito da reparação do dano, o ofendido, seu representante legal ou seus herdeiros.

Art. 64 - a ação para ressarcimento do dano poderá ser proposta no juízo cível, contra o autor do crime e, se for caso, contra o responsável civil.

Parágrafo único - Intentada a ação penal, o juiz da ação civil poderá suspender o curso desta, até o julgamento definitivo daquela. (BRASIL, 1941, grifo nosso)

Por inverso, se o interessado não conseguir comprovar o crime, dependendo do contexto, é possível que seja condenado

pelo crime de comunicação falsa de crime ou contravenção (detenção de um a seis meses ou multa) ou denunciação caluniosa (reclusão de dois a oito anos e multa e nos casos de utilização de anonimato ou nome suposto a pena é aumentada). (WENDT e JORGE, 2012, p. 106)

Por fim, exsurge insofismável o comprometimento entre o comunicante e a realidade dos fatos, fornecendo-se o maior número de informações possíveis à autoridade, com propósito de facilitar a apuração do acontecido e garantir a punição dos envolvidos, eliminando, em conjunto, qualquer chance de ser responsabilizado por algum efeito colateral.

4.4. A lei relacionada aos crimes digitais

Primacialmente, cabe ressaltar em rápidas pinceladas que, o direito positivo, surge para regular a conduta humana, a fim de promover coexistência social de um povo, em um determinado território, maquinando um Estado, com dever de zelar pela fiscalização e aplicação das normas previamente criadas, de maneira soberana, além de criar, através de representantes, leis que regulem novas situações, tornando-se, então, um ciclo do Estado Social Democrático de Direito.

Para Gustavo Testa Corrêa,

Atualmente, tirando raras exceções, existem leis, tanto no Brasil como em outros países, suficientes para coibir os crimes praticados com o auxílio do computador. Porém, serão criados “crimes” cada vez menos “óbvios”, e as leis existentes não preencherão tais lacunas de maneira eficaz. [...] A maioria dos “crimes” digitais encontra-se tipificada em nossa legislação. O furto de componentes de computador não deixa de ser furto. A lavagem de dinheiro não deixa de ser um crime. Fraude é fraude. Sejam esses crimes cometidos por meio da Internet, ou de outros mecanismos tradicionais, são crimes previstos na lei. O problema reside em outros pontos. No surgimento de crimes complexos, novos, específicos, cujo controle passa a ser necessário. Na criação de vírus e no hacking, assim como outras formas de vandalismo eletrônico que culminam na pratica de outros tipos, como furtos, disseminação de pornografia infantil etc., já mencionados. Além disso, o anonimato oferecido pela Rede faz com que a incidência de provas seja mínima. Como poderíamos provar em juízo o crime de um hacker que utiliza pseudônimo ou o nome de outrem? (2007, p. 62, grifo nosso)

A partir do ensinado por Corrêa, percebe-se que os crimes plásticos – criados dado ao momento histórico e as particularidades de determinada sociedade, que anseia por tutela penal específica – estarão cada vez mais presentes no ordenamento jurídico, de modo a acompanhar a evolução tecnológica e a complexidade dos novos crimes que se originem desta.

De toda sorte, em 2012, atendendo a uma necessidade urgente da criação de um novo crime plástico, sancionou-se a Lei nº. 12.737, de 30 de novembro de 2012, apelidada de Lei Carolina Dieckmann, que introduziu o artigo 154-A do Código Penal, consistindo na conduta de

invadir dispositivo informático alheio, conectado ou não à rede de computadores, mediante violação indevida de mecanismo de segurança e com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do titular do dispositivo ou instalar vulnerabilidades para obter vantagem ilícita. (BRASIL, 2012)

Sobre mais, cominando pena de 3 meses a um ano e multa, tutelando-se o bem jurídico da liberdade individual, da privacidade e da intimidade.

Além do caput, seus parágrafos e incisos preveem aumento de pena em alguns casos onde o sujeito passivo seja pessoa pública ou resulte prejuízo econômico.

Segundo o artigo 154-B, do Código Penal,

nos crimes definidos no art. 154-A, somente se procede mediante representação, salvo se o crime é cometido contra a administração pública direta ou indireta de qualquer dos Poderes da União, Estados, Distrito Federal ou Municípios ou contra empresas concessionárias de serviços públicos. (BRASIL, 2012)

A Lei, além dos tipos listados acima, ainda deu nova redação aos artigos 266 e 298, do Código Penal, onde

Interrupção ou perturbação de serviço telegráfico, telefônico, informático, telemático ou de informação de utilidade pública

Art. 266 - Interromper ou perturbar serviço telegráfico, radiotelegráfico ou telefônico, impedir ou dificultar-lhe o restabelecimento:

Pena - detenção, de um a três anos, e multa.

§ 1º Incorre na mesma pena quem interrompe serviço telemático ou de informação de utilidade pública, ou impede ou dificulta-lhe o restabelecimento.

§ 2º Aplicam-se as penas em dobro se o crime é cometido por ocasião de calamidade pública.

[...]

Falsificação de documento particular

Art. 298

Falsificação de cartão

Parágrafo único. Para fins do disposto no caput, equipara-se a documento particular o cartão de crédito ou débito. (BRASIL, 2012, grifo nosso)

Portanto, a Lei Carolina Dieckmann foi editada e sancionada com fim de preencher lacunas de um caso específico, negligenciado até 2012.

A tendência é que novos crimes eletrônicos aconteçam e, conforme atestado por Gustavo Testa Corrêa, apresentem casos mais específicos, obrigando o Estado a tipifica-los da forma mais rápida possível, através do Código Penal, como vem sendo feito nos casos do bullying e sua versão cibernética, a fim de garantir, quando possível, a persecução criminal.

4.5. Histórico sobre os primeiros códigos maliciosos

A tecnologia e seus recursos desenvolveram-se rapidamente durante os anos e, da mesma maneira, suas ameaças. Apesar da internet como conhecemos ser um marco historicamente recente, as primeiras ameaças remetem a um tempo anterior a sua criação.

O primeiro programa de computador com a capacidade de autorreplicar-se, é datado do final da década de 50, e foi compilado pelo matemático John Von Neumann (WENDT e JORGE, 2012).

Na década seguinte, surgiram

Os legítimos antecessores dos códigos maliciosos. Tudo começou quando um grupo de programadores desenvolveu um jogo chamado Core Wars, capaz de se reproduzir cada vez que era executado, sobrecarregando a memória da máquina do outro jogador. [...] A existência desse jogo, seus efeitos e a forma de desativá-lo, no entanto, vieram a público somente em 1983, por um artigo escrito por um de seus criadores, publicado em uma conceituada revista científica da época. (WENDT e JORGE, 2012, p. 9)

Mostra-se, através desta estrofe, que uma ameaça não surge somente com a finalidade maliciosa, mas também como um efeito não desejado, podendo ou não, ser desenvolvido posteriormente, dependendo da intenção de seu autor. Neste caso, optou-se por desativa-lo, tão logo fosse possível.

Richard Skrenta, em 1982, com 15 anos de idade, criou o Elk Cloner, este que seria, de acordo com alguns especialistas, o primeiro código desenvolvido para infectar computadores, antes mesmo da denominação “vírus de computador”, originária de 1984, por Fred Cohen, que refere-se a programas maliciosos e nocivos ao sistema como um todo. A ameaça foi criada para infectar o sistema Apple DOS 3.3 e se difundia por disquetes infectados. O código malicioso não causava grandes problemas, mas quando um disquete não infectado era inserido no sistema portador, o vírus era copiado, propagando o processo em qualquer outra máquina que utilizassem o disquete (WENDT e JORGE, 2012).

O primeiro código a interagir com um sistema, sob epíteto de vírus de computador, é de 1986, nomeado Brain (cérebro), um vírus de boot (inicialização) paquistanês, que detectava o uso não autorizado de um software médico de monitoramento cardíaco. A primeira impressão é de que o código, em si, não era malicioso, criado como medida protetiva de um shareware, contudo, posteriormente, veio a sofrer alterações maliciosas, ocasionando em sua auto replicação através de disquetes e lentidão do sistema, por ocupar suas memórias. (WENDT e JORGE, 2012, p. 11).

É verdade que o Brain não tinha finalidade maliciosa, entretanto, ao contrário do que se deu com o efeito colateral do jogo, de 1983, sofreu alterações que modificaram sua funcionalidade, de forma mal-intencionada, causando danos nos sistemas que infectou, propositalmente.

O vírus de computador, Brain, foi historicamente importante para o desenvolvimento da segurança digital, pois, a partir dele, em 1988, foi desenvolvido o primeiro antivírus, criado por Denny Yanuar Ramdhani, tendo como finalidade imunizar o sistema antigido. (WENDT e JORGE, 2012)

Percebe-se, através dos ensinamentos de Wendt e Jorge, que o mundo virtual se assemelha ao mundo físico. No âmbito material, a vacina, em poucas palavras, é obtida através da extensa análise do Ácido Desoxirribonucleico (DNA) de um vírus, que detêm todo o material genético e suas funções, juntamente com exaustivos testes visando a imunização em face do mesmo, sem afetar as funções vitais do organismo que a receberá.

Do mesmo modo ocorre no mundo digital, analisa-se o código, testa-se maneiras efetivas de bloquear a infecção ou, quando infectado, removê-la, sem que prejudique outras tarefas e arquivos fundamentais do sistema, devendo ser atualizado constantemente contra novos compilados maliciosos.

Conclui-se, então, que, se não pelo o Brain, o antivírus só seria desenvolvido mais tarde, na presença de outro vírus, sendo impossível buscar proteção contra algo não existente.

De acordo com estudo realizado pela Kaspersky – empresa distribuidora de antivírus – em 1995, aproximadamente 70% das ameaças era composta pelos vírus de boot (discutidos à frente) (WENDT e JORGE, 2012).

Neste momento, em conformidade com a evolução tecnológica e dos meios de comunicação, as ameaças se multiplicavam, e, como consequência da onda dos aparelhos móveis, houve também o surgimento de vírus para tais aparelhos, iniciado em 2004, com o Cabir, oriundo das Filipinas. O código era disseminado por Bluetooth (uma rede sem fio pessoal, presente na maioria dos celulares) e tinha por objetivo descarregar toda a bateria do aparelho contaminado (WENDT e JORGE, 2012).

No caso em tela, remete-se ao discutido em tópico sobre o conceito de crimes eletrônicos e seus sinônimos. Os crimes digitais não devem ser limitados àqueles com o computador como objeto material ou instrumento, já havendo tipo legal (154-A, do Código Penal) que reconheça o envolvimento de outros dispositivos informatizados.

Por concluir, apesar da origem remota, as ameaças virtuais tendem a se desenvolver, tanto em quantidade, quanto em força, sendo impossível impedir seu avanço, relacionando-se diretamente com a evolução tecnológica.

4.6. Ameaças comuns na rede mundial

A internet é acessada por um enorme número de pessoas simultaneamente, muitas mal-intencionadas. Nesta vereda, as ameaças existentes não dizem respeito apenas aos vírus criados, mas também aos portadores de má-fé, como veremos a seguir.

4.6.1. Engenharia social

A engenharia social é conhecida na segurança da informação como as

práticas utilizadas para obter acesso a informações importantes ou sigilosas em organizações ou sistemas por meio da enganação ou exploração da confiança das pessoas. Para isso, o golpista pode se passar por outra pessoa, assumir outra personalidade, fingir que é um profissional de determinada área, etc. É uma forma de entrar em organizações que não necessita da força bruta ou de erros em máquinas. Explora as falhas de segurança das próprias pessoas que, quando não treinadas para esses ataques, podem ser facilmente manipuladas. (DEQUI UFRGS)

A par disto, o acesso ilícito torna-se possível ao convencer a vítima a fornecer os dados necessários ou mesmo induzindo-a a executar arquivo malicioso.