Sumário

- 1 - Resumo

- 2 - Abstract

- 3 - Capítulo 1

- 4 - Capítulo 2

- 4.1 - O Desafio das Vulnerabilidades: Protegendo Sistemas Bancários

- 4.2 - Ferramentas de Análise de Vulnerabilidades: Aliadas na Busca por Falhas

- 4.3 - A Necessidade de Soluções Automatizadas e Escaláveis

- 4.4 - Análise Aplicacional e de Infraestrutura: Diferentes Abordagens para um Mesmo Objetivo

- 4.5 - Integração com Processos de Segurança Existentes

- 4.6 - Patch Management: Atualizando para Proteger

- 4.7 - Desafios do Patch Management

- 4.8 - Solução: Norma e Processo Formalizados

- 4.9 - Implementação Contínua

- 4.10 - Análise e Gestão Automatizada de Vulnerabilidades: Eficiência em Escala

- 4.11 - Benefícios da Automação

- 4.12 - Ferramentas de Automação

- 4.13 - Funcionalidades das Ferramentas: Abrangendo Todo o Espectro de Ameaças

- 4.14 - Detecção de Necessidades de Atualização de Aplicações

- 4.15 - Análise de Configuração de Regras de Firewall

- 4.16 - Avaliação de Algoritmos de Criptografia, Cadeias de Certificação, Protocolos e Portas Utilizadas

- 4.17 - Planejamento do Projeto

- 4.18 - Fases Iniciais

- 4.19 - Adaptando-se às Necessidades

- 4.20 - As Fases em Detalhes

- 4.21 - Lições Aprendidas

- 5 - Capítulo 3

- 5.1 - Definindo a Arquitetura

- 5.2 - Levantamento de Requisitos

- 5.3 - Análise de Produtos

- 5.4 - Arquitetura Geral e Implementação do Sistema

- 5.5 - Desvantagens dos Agentes

- 5.6 - Requisitos Funcionais da Prova de Conceito

- 5.7 - Seleção de Fornecedores

- 5.8 - Plataformas Subjacentes

- 5.9 - Funcionalidades Avançadas

- 5.10 - Experiência e Afinidade

- 5.11 - Licenciamento

- 5.12 - Implementação da Prova de Conceito

- 5.13 - Descrição Geral

- 5.14 - Aprovisionamento e Montagem

- 5.15 - Otimização da Rede para Ampliar o Alcance da Análise de Vulnerabilidades

- 6 - Capítulo 4

- 6.1 - Avaliação do Sistema: Cumprimento dos Requisitos

- 6.2 - Arquitetura e Posicionamento das Sondas

- 6.3 - Gerenciamento de Acessos

- 6.4 - Gerenciamento de Credenciais para Análise

- 6.5 - Gerenciamento de Repositórios de Vulnerabilidades

- 6.6 - Classificação de Vulnerabilidades e Priorização de Remediação

- 6.7 - Deficiências Encontradas

- 6.8 - Limitações da Análise de Ambientes

- 6.9 - Falhas na Automação de Processos

- 6.10 - Desvantagens da Ausência de Agentes

- 6.11 - Recomendações para Melhorias

- 7 - Capítulo 5

- 8 - Referências

1. Resumo

Em um mundo cada vez mais interconectado, as redes de computadores se tornaram essenciais para o funcionamento de empresas e instituições. Essa dependência, no entanto, traz consigo um desafio crucial: a segurança da informação. A cada dia, a frequência de tentativas de intrusão em sistemas informáticos aumenta, exigindo que as equipes de segurança permaneçam em constante alerta e adotem medidas eficazes para proteger seus ativos digitais. Manter a segurança da informação em ambientes complexos como os encontrados em instituições bancárias é um desafio constante. A multiplicidade de sistemas, plataformas e dispositivos, além da constante evolução das ameaças cibernéticas, torna difícil a identificação precisa de vetores de ataque e vulnerabilidades. A preparação adequada para lidar com as ameaças cibernéticas se inicia na identificação e na correção de pontos vulneráveis. Embora a eliminação total de vulnerabilidades seja um objetivo ideal, mas praticamente impossível, a priorização e a remediação das falhas que representam maiores riscos às operações críticas da organização são fundamentais para minimizar o impacto de ataques cibernéticos. Para otimizar o processo de identificação, priorização e remediação de vulnerabilidades, sistemas avançados de análise e gestão de vulnerabilidades foram desenvolvidos. Esses sistemas não apenas identificam configurações incorretas e outros tipos de vulnerabilidades, mas também avaliam sua criticidade, possibilitando a geração de relatórios detalhados que auxiliam as equipes de segurança a tomar decisões estratégicas e efetivas na correção das falhas. Este projeto tem como objetivo o desenvolvimento, implementação e avaliação de um sistema de gestão de vulnerabilidades no contexto de uma instituição bancária. Através da aplicação de um sistema robusto e eficaz, a instituição busca fortalecer sua infraestrutura contra as crescentes ameaças cibernéticas, garantindo a segurança e a confiabilidade de seus dados e operações. Este projeto propõe a criação e avaliação de uma solução robusta de análise e gestão de vulnerabilidades em um contexto bancário, com o intuito de fortalecer a resistência a ataques e preservar a segurança cibernética.

Palavras-Chave: Cibersegurança, vulnerabilidade, gestão de vulnerabilidades, análise de vulnerabilidades, criticidade

2. Abstract

In an increasingly interconnected world, computer networks have become essential for the functioning of companies and institutions. This dependence, however, brings with it a crucial challenge: information security. Every day, the frequency of intrusion attempts into computer systems increases, requiring security teams to remain on constant alert and adopt effective measures to protect their digital assets. Maintaining information security in complex environments such as those found in banking institutions is a constant challenge. The multiplicity of systems, platforms and devices, in addition to the constant evolution of cyber threats, makes it difficult to accurately identify attack vectors and vulnerabilities. Adequate preparation to deal with cyber threats begins with identifying and correcting vulnerable points. While completely eliminating vulnerabilities is an ideal but virtually impossible goal, prioritizing and remediating the flaws that pose the greatest risk to an organization's critical operations is critical to minimizing the impact of cyberattacks. To optimize the process of identifying, prioritizing and remediating vulnerabilities, advanced vulnerability analysis and management systems have been developed. These systems not only identify misconfigurations and other types of vulnerabilities, but also assess their criticality, enabling the generation of detailed reports that help security teams make strategic and effective decisions to correct flaws. This project aims to develop, implement and evaluate a vulnerability management system in the context of a banking institution. Through the application of a robust and effective system, the institution seeks to strengthen its infrastructure against growing cyber threats, ensuring the security and reliability of its data and operations. This project proposes the creation and evaluation of a robust vulnerability analysis and management solution in a banking context, with the aim of strengthening resistance to attacks and preserving cybersecurity.

Keywords: Cybersecurity, vulnerability, vulnerability management, vulnerability analysis, criticality

3. Capítulo 1

3.1. Introdução: A Batalha Contra Falhas de Segurança

No mundo digital de hoje, as instituições bancárias se encontram na linha de frente contra ataques cibernéticos cada vez mais frequentes e sofisticados. As falhas de segurança, ou vulnerabilidades, representam pontos fracos em softwares, dispositivos e redes que podem ser explorados por criminosos para roubar dados, comprometer sistemas ou até mesmo causar disrupções financeiras.

3.2. O Desafio da Gestão de Vulnerabilidades

Identificar e corrigir vulnerabilidades é uma tarefa complexa e árdua. A grande quantidade de sistemas e dispositivos em uma rede bancária, as constantes atualizações de software e a falta de visibilidade completa dificultam o processo. Além disso, nem todas as vulnerabilidades representam o mesmo nível de risco, exigindo uma análise criteriosa para priorizar as falhas mais críticas.

3.3. A Solução: Um Sistema Automatizado de Gestão de Vulnerabilidades

Para auxiliar as equipes de segurança na árdua tarefa de proteger os sistemas bancários, este projeto apresenta o desenvolvimento, implementação e avaliação de um sistema robusto de análise e gestão de vulnerabilidades. O objetivo principal é automatizar o processo de identificação, priorização e remediação de falhas de segurança, reduzindo significativamente o risco de ataques bem-sucedidos.

3.4. Benefícios da Implementação

-

Redução do Risco de Ataques: A identificação e remediação proativas de vulnerabilidades diminuem significativamente a probabilidade de ataques bem-sucedidos.

-

Proteção de Dados Críticos: A mitigação de vulnerabilidades protege informações confidenciais de clientes e da instituição bancária.

-

Melhoria da Conformidade: O sistema auxilia na adequação às normas e regulamentações de segurança da informação.

-

Otimização de Recursos: A priorização inteligente das vulnerabilidades permite que as equipes de segurança utilizem seus recursos de forma mais eficiente.

3.5. Estrutura do Documento

Este documento se aprofunda nos detalhes do projeto, desde a motivação e os objetivos até a implementação, avaliação e conclusões.

-

Capítulo 2: Explora o contexto do projeto, a importância da gestão de vulnerabilidades em sistemas bancários e os conceitos-chave envolvidos.

-

Capítulo 3: Detalhes a especificação dos requisitos, a concepção da arquitetura do sistema, a implementação da prova de conceito e a criação de um processo de gestão de vulnerabilidades e patch management.

-

Capítulo 4: Apresenta a avaliação do sistema desenvolvido, analisando o cumprimento dos requisitos e objetivos.

-

Capítulo 5: Conclui o trabalho com um resumo, conclusões e sugestões para aprimoramentos futuros.

3.6. A Jornada pela Segurança Bancária

A implementação de um sistema robusto de gestão de vulnerabilidades é um passo crucial para fortalecer a postura de segurança cibernética das instituições bancárias. Ao automatizar a identificação, priorização e remediação de falhas de segurança, este sistema contribui para a proteção de dados críticos, a redução do risco de ataques e a otimização dos recursos de segurança, blindando as instituições contra as constantes ameaças do mundo digital.

4. Capítulo 2

4.1. O Desafio das Vulnerabilidades: Protegendo Sistemas Bancários

No mundo digital, as instituições bancárias se tornam alvos frequentes de ataques cibernéticos, explorando falhas de segurança conhecidas como vulnerabilidades. Essas falhas podem estar presentes em softwares, dispositivos ou na própria rede, abrindo portas para acessos indevidos, roubo de dados e até mesmo disrupções financeiras.

4.2. Ferramentas de Análise de Vulnerabilidades: Aliadas na Busca por Falhas

Para detectar e analisar vulnerabilidades, diversas ferramentas estão disponíveis, como Nessus, Nmap, Burp, OpenVas, Nexpose e Metasploit. A maioria delas é open-source, permitindo o acesso gratuito para fins de aprendizado ou projetos pontuais. No entanto, para empresas e organizações de grande porte, essas ferramentas podem apresentar algumas limitações:

-

Processos Manuais: Exigem configurações manuais complexas, tornando o processo de análise demorado e pouco escalável.

-

Cobertura Limitada: Nem sempre atendem às necessidades específicas de cada sistema organizacional, podendo deixar falhas sem serem detectadas.

4.3. A Necessidade de Soluções Automatizadas e Escaláveis

Para superar essas limitações, torna-se crucial desenvolver soluções automatizadas e escaláveis que atendam às demandas de grandes organizações. Essas soluções devem:

-

Simplificar o Processo: Automatizar a maior parte da análise, reduzindo o tempo e o esforço manual necessário.

-

Aumentar a Cobertura: Possibilitar a análise completa de toda a infraestrutura, incluindo aplicações, softwares e dispositivos de rede.

-

Personalização: Permitir a configuração personalizada para atender às necessidades específicas de cada organização.

4.4. Análise Aplicacional e de Infraestrutura: Diferentes Abordagens para um Mesmo Objetivo

A análise de vulnerabilidades se divide em duas áreas principais:

-

Análise Aplicacional: Foca na detecção de falhas em softwares e aplicações, verificando se existem vulnerabilidades conhecidas e se estas podem ser exploradas para obter acesso indevido ou realizar atividades maliciosas.

-

Análise de Infraestrutura: Visa identificar falhas nas configurações dos dispositivos de rede, como roteadores, firewalls e switches, buscando pontos fracos que podem ser explorados por ataques.

4.5. Integração com Processos de Segurança Existentes

A coleta de informações sobre vulnerabilidades não precisa ser um processo isolado. Ela pode ser integrada a outros processos de segurança da organização, como o SIEM, permitindo focar nos pontos de maior risco e aumentar a eficiência da proteção contra ameaças externas.

4.6. Patch Management: Atualizando para Proteger

Após detectar vulnerabilidades, a próxima etapa crucial é a sua correção. O processo principal para isso é conhecido como Patch Management, que engloba os procedimentos para manter infraestrutura e sistemas atualizados, combatendo as constantes ameaças e explorações de falhas de segurança.

4.7. Desafios do Patch Management

-

Risco de Disrupção: A instalação de atualizações pode gerar quebras de serviço, exigindo cuidado e planejamento para minimizar o impacto.

-

Falta de Priorização: A importância do Patch Management é frequentemente subestimada, devido ao receio de disrupções.

4.8. Solução: Norma e Processo Formalizados

Este projeto desenvolveu uma norma e um processo de Patch Management para:

-

Formalizar as práticas existentes: Eliminando falhas e garantindo a eficiência do processo.

-

Reduzir disrupções: Priorizando atualizações críticas e minimizando o impacto no funcionamento da infraestrutura.

-

Aumentar a segurança: Garantindo que as vulnerabilidades sejam corrigidas de forma rápida e eficaz.

4.9. Implementação Contínua

A implementação e avaliação detalhada dessa norma não fazem parte deste documento, pois é um processo contínuo que se estende além da conclusão da dissertação.

4.10. Análise e Gestão Automatizada de Vulnerabilidades: Eficiência em Escala

Gerenciar vulnerabilidades em grandes organizações, como bancos, exige soluções escaláveis e automatizadas. Ferramentas manuais não são suficientes para lidar com a complexa infraestrutura e as demandas regulatórias específicas (como SWIFT e PSD2).

4.11. Benefícios da Automação

-

Análises Periódicas: Detecção proativa de vulnerabilidades em toda a infraestrutura.

-

Qualificação de Criticidade: Priorização das falhas de acordo com o risco que representam.

-

Tendências de Correção: Monitoramento e análise do ritmo de correção de vulnerabilidades.

-

Priorização Eficaz: Auxílio na tomada de decisões para correção das falhas mais críticas.

-

Visão do Esforço de Correção: Monitoramento do progresso na correção de vulnerabilidades ao longo do tempo.

4.12. Ferramentas de Automação

O mercado oferece diversas soluções automatizadas para auxiliar na gestão de vulnerabilidades, cada uma com suas características e funcionalidades específicas. Abaixo, destacamos alguns dos principais fornecedores e suas ferramentas:

1.Tenable

-

Nessus: Uma das ferramentas de análise de vulnerabilidades mais populares do mercado, reconhecida por sua precisão e abrangência.

-

Nessus Pro: Versão profissional do Nessus que oferece funcionalidades adicionais, como integração com SIEM, análise de código estático e testes de penetração.

-

Tenable.io: Plataforma SaaS de gestão de vulnerabilidades que oferece uma visão centralizada da segurança da infraestrutura, com recursos para varredura, priorização e remediação de vulnerabilidades.

2. Rapid7

-

Nexpose: Ferramenta de análise de vulnerabilidades que se destaca pela facilidade de uso e pela interface intuitiva.

-

InsightIDR: Plataforma de SIEM que integra funcionalidades de gestão de vulnerabilidades, permitindo correlacionar eventos de segurança e identificar ameaças com mais rapidez.

-

Vulnerability Management as a Service (VMaaS): Solução SaaS de gestão de vulnerabilidades que oferece um serviço completo, desde a varredura até a remediação das falhas.

3. Qualys

-

VM Pro: Ferramenta de análise de vulnerabilidades que oferece varredura abrangente de endpoints, servidores, aplicativos web e dispositivos IoT.

-

CloudView: Plataforma de gestão de segurança em nuvem que integra funcionalidades de gestão de vulnerabilidades, permitindo monitorar e proteger ambientes em nuvem de forma centralizada.

-

Compliance Management: Solução para auxiliar na adequação às normas regulatórias, como PCI DSS, HIPAA e SOX, através da gestão de vulnerabilidades.

4. Tripwire

-

Enterprise: Ferramenta de análise de vulnerabilidades que se destaca pela capacidade de detectar falhas de configuração e alterações não autorizadas em sistemas.

-

IT Risk Manager: Plataforma de gestão de risco que integra funcionalidades de gestão de vulnerabilidades, permitindo quantificar o risco e tomar decisões de segurança mais informadas.

-

Enterprise Log Management: Solução para centralizar e analisar logs de segurança, permitindo identificar e investigar incidentes de forma mais eficiente.

4.13. Funcionalidades das Ferramentas: Abrangendo Todo o Espectro de Ameaças

As ferramentas de automação para gestão de vulnerabilidades oferecem um conjunto abrangente de funcionalidades que auxiliam na proteção da infraestrutura bancária:

I. Mapeamento de Recursos

-

Identificação e inventário de todos os ativos da rede, incluindo servidores, endpoints, dispositivos IoT e aplicativos web.

-

Visualização completa da infraestrutura, facilitando a gestão e a priorização de varreduras.

II. Agendamento de Varreduras Periódicas

-

Automação da varredura de vulnerabilidades, garantindo que a infraestrutura seja analisada regularmente.

-

Possibilidade de agendar varreduras em horários específicos para minimizar o impacto nas operações.

III. Criação de um Repositório do Estado de "Saúde" da Infraestrutura

-

Armazenamento centralizado dos resultados das varreduras de vulnerabilidades, permitindo acompanhar a evolução da segurança da infraestrutura ao longo do tempo.

-

Possibilidade de gerar relatórios e dashboards para visualizar o estado de segurança da organização.

4.14. Detecção de Necessidades de Atualização de Aplicações

-

Identificação de vulnerabilidades em softwares e aplicativos, indicando quais atualizações precisam ser instaladas.

-

Priorização das atualizações de acordo com a criticidade das vulnerabilidades, otimizando o processo de remediação.

4.15. Análise de Configuração de Regras de Firewall

-

Verificação da configuração das regras de firewall para garantir que estejam protegendo adequadamente a rede contra ataques.

-

Identificação de regras desnecessárias ou mal configuradas que podem colocar a infraestrutura em risco.

4.16. Avaliação de Algoritmos de Criptografia, Cadeias de Certificação, Protocolos e Portas Utilizadas

-

Análise dos protocolos de comunicação utilizados na rede, identificando possíveis falhas de segurança.

-

Verificação da validade das cadeias de certificação e dos algoritmos de criptografia utilizados para garantir a segurança das comunicações.

-

Identificação de portas abertas que podem estar sendo exploradas por cibercriminosos.

4.17. Planejamento do Projeto

O planejamento inicial do projeto dividia-se em quatro fases distintas, mas ao longo do desenvolvimento, o escopo de algumas delas foi ajustado para garantir a entrega de um sistema robusto e eficaz.

4.18. Fases Iniciais

-

Definição de Requisitos: Estabelecer os objetivos do sistema, os requisitos funcionais e a arquitetura final.

-

Análise de Produto: Selecionar o fornecedor e as tecnologias adequadas para a implementação.

-

Desenvolvimento do Piloto: Criar uma prova de conceito para demonstrar a viabilidade do sistema.

-

Implementação do Sistema: Instalar e configurar o sistema final na infraestrutura da organização.

4.19. Adaptando-se às Necessidades

Com o avanço do projeto, a fase de prova de conceito se entrelaçou com a fase de implementação. A prova de conceito foi desenvolvida com foco na utilização futura, adotando a mesma arquitetura e infraestrutura do sistema final.Um dos trabalhos não previstos inicialmente foi a criação da norma e do processo de gestão de vulnerabilidades e patch management. Essa documentação formalizou as práticas existentes na organização, garantindo a aplicação consistente de patches e a mitigação de riscos.

4.20. As Fases em Detalhes

-

Fase de Definição de Requisitos

-

Estabeleceu os objetivos do sistema, incluindo o desenvolvimento do sistema de análise e gestão de vulnerabilidades, os requisitos funcionais e a arquitetura final.

-

Fase de Análise de Produto

-

Selecionou o fornecedor do sistema e as tecnologias adequadas para a implementação.

-

Fase de Desenvolvimento do Piloto e Implementação do Sistema

-

Essa fase combinou as fases originais de desenvolvimento do piloto e implementação do sistema.

-

A prova de conceito foi desenvolvida com foco na utilização futura, utilizando a mesma arquitetura e infraestrutura do sistema final.

-

O sistema final foi instalado e configurado na infraestrutura da organização.

-

A implementação foi validada com casos reais, garantindo o cumprimento dos objetivos e requisitos.

O sistema implementado foi utilizado em projetos adicionais dentro da organização, demonstrando sua efetividade na análise da infraestrutura e na gestão de vulnerabilidades.

4.21. Lições Aprendidas

-

A flexibilidade no planejamento foi crucial para adaptar o projeto às necessidades e oportunidades que surgiram durante o desenvolvimento.

-

A criação da norma e do processo de gestão de vulnerabilidades e patch management foi fundamental para garantir a aplicação consistente de patches e a mitigação de riscos.

-

O desenvolvimento de uma prova de conceito robusta e reutilizável otimizou o tempo e os recursos do projeto.

5. Capítulo 3

5.1. Definindo a Arquitetura

O desenvolvimento de um sistema de análise e gestão de vulnerabilidades para um cliente da área bancária e financeira exige atenção especial ao contexto e à arquitetura dos recursos existentes. A natureza sensível dos dados e as regulamentações específicas do setor exigem uma solução robusta e segura.

5.2. Levantamento de Requisitos

A fase inicial do projeto focou na coleta de requisitos para definir as características essenciais do sistema:

-

Suporte a Ambientes Híbridos: O sistema deve ser capaz de analisar recursos físicos e virtualizados, tanto on-premises quanto na cloud, atendendo à infraestrutura híbrida do cliente.

-

Detecção Abrangente: O sistema deve identificar vulnerabilidades em redes protegidas, segregadas, de difícil acesso, em ambientes de desenvolvimento, qualidade, produção e continuidade de negócio, incluindo recursos que se conectam à rede de forma intermitente.

-

Análise com Credenciais Seguras: O sistema deve permitir a análise com credenciais de administração das máquinas, sem comprometer a segurança e confidencialidade das mesmas. Além disso, deve garantir diferentes níveis de acesso à informação e separação de funções, permitindo que equipes específicas acessem apenas os dados relevantes.

-

Escalabilidade: O sistema deve ser escalável para acomodar o crescimento da infraestrutura do cliente e mudanças na arquitetura.

-

Conformidade com Regulamentações: O sistema deve atender aos requisitos regulatórios das Instituições Bancarias Portuguesas, SIBS, diretivas e regulamentos europeus (PSD2) e SWIFT, incluindo a necessidade de uma infraestrutura segregada com solução de gestão de vulnerabilidade integrada [9].

5.3. Análise de Produtos

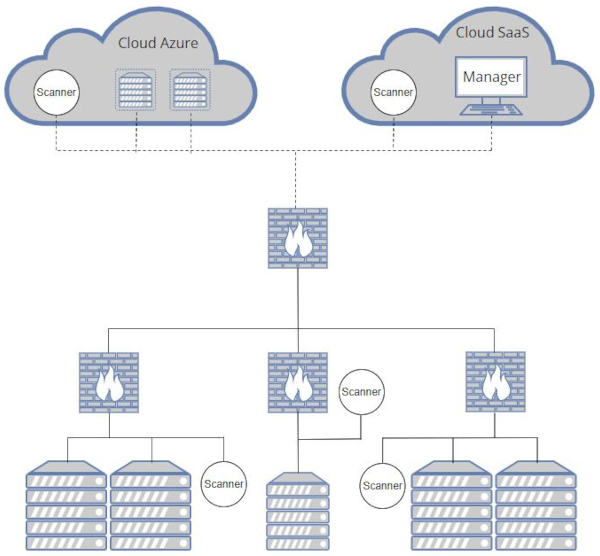

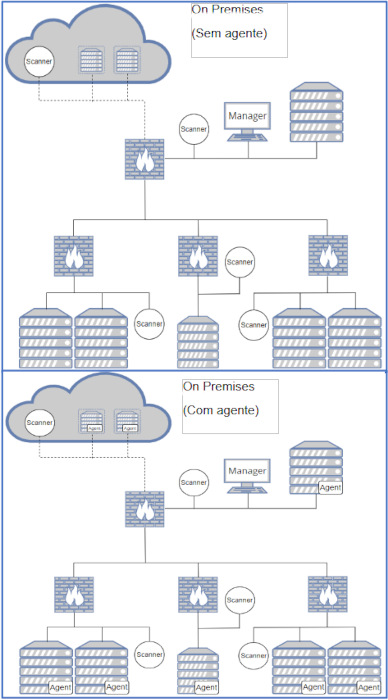

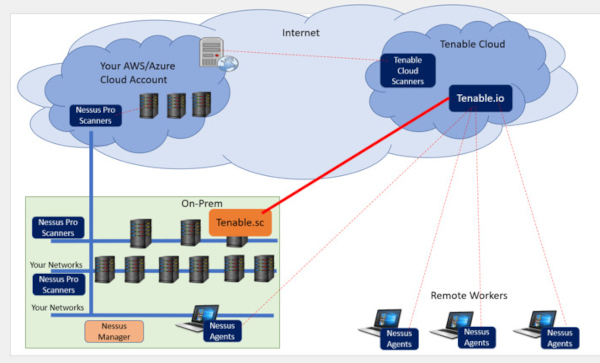

Em novembro, iniciou-se a análise de produtos para identificar fornecedores que atendessem aos requisitos levantados. Diversas soluções foram avaliadas, considerando diferentes modelos de arquitetura:

-

Arquitetura On-Premises: O sistema é totalmente instalado na infraestrutura do cliente, proporcionando maior controle sobre os dados. (Figura 1)

-

Arquitetura Cloud (SaaS): O sistema é hospedado na cloud do fornecedor, com acesso via painel de controle. Essa opção oferece flexibilidade e escalabilidade, mas exige confiança no provedor de serviços em relação à segurança dos dados. (Figura 2).

5.4. Arquitetura Geral e Implementação do Sistema

Com base nos requisitos e na análise de produtos, foi definida uma arquitetura geral flexível que permite a implementação do sistema tanto on-premises quanto em um modelo cloud (SaaS)¹. 1A escolha final dependerá das necessidades e preferências específicas do cliente. A implementação do sistema de análise e gestão de vulnerabilidades envolve diversas etapas, desde a instalação e configuração do software até a definição de políticas e procedimentos de uso. Esta seção detalha as principais etapas do processo de implementação:

-

Instalação e Configuração

-

Instalação do software do sistema de acordo com a arquitetura escolhida (on-premises ou cloud).

-

Configuração de parâmetros de rede, autenticação e acesso ao sistema.

-

Integração com outras ferramentas de segurança existentes na infraestrutura do cliente.

-

Definição de Políticas e Procedimentos

-

Estabelecimento de políticas de uso do sistema, definindo responsabilidades, níveis de acesso e regras de utilização.

-

Criação de procedimentos para a realização de varreduras de vulnerabilidades, priorização de falhas e remediação das mesmas.

-

Definição de prazos para a correção de vulnerabilidades críticas e de alto risco.

-

Treinamento de Usuários

-

Realização de treinamentos para os usuários do sistema, abordando as funcionalidades, políticas de uso e procedimentos de trabalho.

-

Disponibilização de materiais de apoio e documentação para consulta posterior.

-

Monitoramento e Manutenção

-

Monitoramento contínuo do sistema para identificar e corrigir falhas ou problemas de desempenho.

-

Aplicação de atualizações de software e patches de segurança regularmente.

-

Realização de auditorias periódicas para verificar a conformidade.

Para analisar recursos em redes de difícil acesso ou com conectividade intermitente, os fornecedores oferecem soluções que utilizam agentes instalados diretamente nas máquinas. Essa abordagem apresenta vantagens significativas em relação aos métodos tradicionais "agent-less":

-

Maior Visibilidade: O agente instalado na máquina, com credenciais adequadas, permite uma avaliação completa das vulnerabilidades do dispositivo, incluindo configurações e configurações específicas.

-

Gerenciamento Facilitado: Dispositivos com IPs dinâmicos ou imagens em nuvem são facilmente gerenciados, pois o agente não é afetado por alterações no IP. As credenciais de acesso também são distribuídas, evitando a concentração em um único ponto.

-

Eficiência da Rede: A análise local via agente reduz o tráfego na rede, pois apenas os resultados da análise são enviados para a console de gestão, otimizando o uso da banda.

5.5. Desvantagens dos Agentes

Apesar das vantagens, os agentes também apresentam algumas desvantagens:

-

Detecção Limitada: Vulnerabilidades relacionadas a certificados SSL ou outros elementos externos ao dispositivo não podem ser detectadas por agentes.

-

Custo Adicional: O licenciamento dos agentes representa um custo adicional a ser considerado na implementação da solução.

A utilização de agentes ou de um sistema "agent-less" não altera significativamente a arquitetura geral do sistema de gestão de vulnerabilidades. As Figuras 3 e 4 ilustram as diferenças entre as implementações com e sem agentes, tanto nas versões on-premises quanto SaaS. A principal diferença reside na instalação dos agentes nos dispositivos a serem analisados.

As instituições financeiras enfrentam desafios únicos na gestão de dados confidenciais, principalmente ao utilizar serviços baseados na nuvem. Para lidar com essas preocupações e manter o controle sobre seus dados, muitas instituições optam por soluções de gerenciamento de vulnerabilidades no local. Este artigo explora o raciocínio por trás dessa decisão e aprofunda a implementação de um sistema de gerenciamento de vulnerabilidades no local projetado especificamente para uma instituição bancária.

-

Vantagem do Ambiente Local:

A segurança de dados é fundamental para instituições financeiras e armazenar dados confidenciais em ambientes controlados é frequentemente a abordagem preferida. Essa preferência decorre dos riscos inerentes ao envio de dados para fora da rede da organização, principalmente ao usar soluções baseadas na nuvem (SaaS). As soluções SaaS, embora ofereçam conveniência e escalabilidade, podem levantar preocupações sobre privacidade e conformidade de dados.

-

Soluções Baseadas em Agentes: Considerações para Implementação:

Embora as soluções baseadas em agentes possam fornecer visibilidade e controle granulares sobre o gerenciamento de vulnerabilidades, sua implementação exige uma consideração cuidadosa do contexto da organização. O esforço inicial de instalação, configuração e validação de agentes em todos os aplicativos pode ser significativo, especialmente em um ambiente de TI complexo e diversificado.

-

Abordagem Baseada em Scanner para Implementação Inicial:

Para lidar com os desafios da implementação baseada em agente, a fase inicial do sistema de gerenciamento de vulnerabilidades focou em uma abordagem baseada em scanner. Essa abordagem utiliza scanners estrategicamente posicionados na rede, sem a necessidade de agentes em máquinas individuais.

-

Desafios e Considerações para a Abordagem Baseada em Scanner:

A abordagem baseada em scanner, embora ofereça uma implementação simplificada, apresenta alguns desafios. Um desafio importante é a dependência de credenciais para a varredura, o que pode introduzir riscos de segurança e potencial interrupção de serviços.

-

Arquitetura Proposta para o Sistema Final:

A arquitetura proposta para o sistema final se baseia na abordagem inicial baseada em scanner, incorporando medidas de segurança adicionais e abordando o desafio do gerenciamento de credenciais. Ele aproveita scanners estrategicamente posicionados que transmitem seus resultados para um coletor central dentro da infraestrutura local da organização.

-

Abordando Preocupações com Segurança de Dados e Minimizando Interrupções:

Essa arquitetura local aborda efetivamente as preocupações com a segurança de dados, mantendo dados confidenciais de vulnerabilidades dentro do ambiente controlado da organização. Também minimiza as interrupções nos serviços, eliminando a necessidade de instalação de agentes em sistemas de produção.

5.6. Requisitos Funcionais da Prova de Conceito

Neste ambiente interconectado e dependente de infraestruturas digitais, a criação de um sistema de análise e gestão de vulnerabilidades é crucial para suportar ambientes tanto on-premises quanto na nuvem. Além de definir requisitos arquiteturais gerais, é essencial especificar objetivos e requisitos para a prova de conceito, considerando a natureza acadêmica da avaliação e o significativo investimento que tal sistema representa para a instituição.

Inicialmente, identificou-se a necessidade de implementar um robusto controle de acessos. A plataforma deve permitir a configuração de permissões detalhadas por projeto ou função através de um sistema de controle de acesso baseado em funções (RBAC). Além disso, deve-se gerenciar com segurança as credenciais e contas privilegiadas, especialmente em infraestruturas geridas por terceiros, promovendo a gestão centralizada de credenciais sem comprometer a segurança.

A plataforma também deve oferecer dashboards centralizados para visualizar vulnerabilidades, permitindo a categorização por tipo de ativo, projeto ou responsável, entre outros. Deve incluir funcionalidades de descoberta de ativos e categorização adequada. O sistema deve priorizar a correção de vulnerabilidades com base em sua criticidade e sugerir métodos corretivos.

Além disso, é fundamental que a plataforma suporte o gerenciamento de patches, facilitando a verificação e o registro de atualizações necessárias e o histórico de patches aplicados. Em situações onde a aplicação de patches possa causar incompatibilidades ou disrupções, a plataforma deve possibilitar a análise e gestão do risco associado à não implementação dos patches.

Finalmente, a prova de conceito do sistema de gestão de vulnerabilidades será testada em dois ambientes de aplicativos distintos, um localizado on-premise e outro na nuvem, para avaliar a eficácia da plataforma e orientar futuras implementações.

5.7. Seleção de Fornecedores

Após definir os requisitos necessários, iniciamos uma etapa de pesquisa para identificar soluções e produtos no mercado que atendessem às nossas necessidades. Com base na análise criteriosa, dois fornecedores se destacaram como as melhores opções para o projeto:

-

Rapid7: A Rapid7 é uma empresa reconhecida no mercado de segurança da informação, oferecendo soluções inovadoras de gerenciamento de vulnerabilidades. A solução nexpose da Rapid7 se destaca por sua interface amigável, recursos abrangentes de análise de vulnerabilidades e integração com ferramentas de terceiros.

-

Tenable: A Tenable é outra empresa líder em soluções de segurança cibernética, com um portfólio completo de produtos para gerenciamento de vulnerabilidades. A solução Tenable.sc (anteriormente Security Center) oferece recursos avançados de análise de vulnerabilidades, incluindo priorização de riscos, gerenciamento de credenciais e integração com workflows de remediação.

É importante destacar que, dada a rápida evolução do mercado de análise de vulnerabilidades, as soluções podem sofrer alterações significativas em curtos períodos, introduzindo funcionalidades não previstas inicialmente neste projeto.

Para aprofundar nosso entendimento sobre as ofertas, realizamos apresentações com ambos os fornecedores. A escolha da Rapid7 e da Tenable como fornecedores potenciais foi baseada em diversos critérios:

-

Alinhamento com os Requisitos: Ambas as soluções atendem aos requisitos funcionais definidos para o sistema de gerenciamento de vulnerabilidades, incluindo suporte para ambientes on-premises, gerenciamento centralizado de credenciais, categorização de vulnerabilidades, priorização de riscos e integração com ferramentas de patch management.

-

Reconhecimento do Mercado: Tanto a Rapid7 quanto a Tenable são empresas conceituadas no mercado de segurança da informação, com produtos confiáveis e utilizados por diversas organizações renomadas.

-

Funcionalidades Avançadas: Ambas as soluções oferecem recursos avançados que vão além dos requisitos básicos de gerenciamento de vulnerabilidades, como análise de aplicações web, integração com sistemas de tickets e suporte para dispositivos móveis.

Considerando a arquitetura planejada para nosso sistema, concluímos que uma solução SaaS não seria adequada, levando à exclusão inicial das opções InsightVM e Tenable.io, mantendo o foco nas opções Nexpose e Security Center.

A tabela 1 resume as principais características das soluções on-prem da Security Center e Nexpose, de Tenable e Rapid7, respectivamente, em relação aos requisitos da prova de conceito. Também consideramos características adicionais que, embora não estritamente necessárias para a prova de conceito, oferecem vantagens para futuras iterações do sistema.

|

Recurso |

Tenable.sc |

Rapid7 |

|

Controle de Acesso Baseado em Função (RBAC) |

✔ |

✔ |

|

Armazenamento Cifrado de Credenciais |

✔ |

✔ |

|

Dashboards Centralizados |

✔ |

✔ |

|

Descoberta de Assets (Asset Discovery) |

✔ |

✔ |

|

Detecção de Malware |

✔ |

✔ |

|

Priorização de Remediação |

✔ |

✔ |

|

Gerenciamento de Patches |

✔ |

✔ |

|

Suporte para Dispositivos Móveis |

✔ |

✔ |

|

Suporte para Assets em Cloud |

✔ |

✔ |

|

Suporte para Agentes |

✘ |

✔ |

|

Suporte para Assets Virtualizados |

✔ |

✔ |

|

"Asset Profiling" (IP, Sistema Operativo, Portas...) |

✔ |

✔ |

|

Análise de Risco |

✔ |

✔ |

|

Teste de Segurança de Aplicações (Pen Test, OWASP Top 10, CWE 25) |

✔ |

✔ |

|

Suporte para Padrões COBIT, PCI, HIPAA |

✔ |

✔ |

|

Integração com Sistemas de Tickets |

✔ |

✔ |

|

Criação de Projetos de Remediação |

✔ |

✔ |

|

"Rollover Scan" |

✔ |

✘ |

Tabela - Comparação de Soluções de Gerenciamento de Vulnerabilidades

Ambas as soluções, Tenable Security Center e Rapid7 nexpose, oferecem recursos abrangentes de gerenciamento de vulnerabilidades, atendendo aos requisitos da organização. No entanto, existem diferenças importantes em termos de funcionalidades, integrações e licenciamento que podem influenciar na escolha final do fornecedor.

5.8. Plataformas Subjacentes

-

Tenable Security Center: Utiliza a plataforma Nessus, uma referência em análise de infraestrutura há 25 anos, facilitando a aprendizagem e utilização do sistema.

-

Rapid7 nexpose: Integra o framework Metasploit, amplamente utilizado para exploração de vulnerabilidades, pré-instalado na distribuição Kali Linux para ethical hacking e penetration testing.

Controle de Acesso e Armazenamento Seguro

-

Ambas as soluções: Implementam RBAC para controle de acessos e armazenamento seguro de credenciais sem visibilidade para usuários da plataforma.

5.9. Funcionalidades Avançadas

-

Tenable Security Center:

-

Sistemas de tickets integrados para gerenciamento eficiente de tarefas de remediação.

-

Criação de projetos de remediação para organização e acompanhamento das atividades.

-

Suporte para agentes para varredura profunda e monitoramento contínuo.

-

Licenciamento por asset, cobrindo hosts virtualizados e containers sem duplicação de custos.

-

Rapid7 nexpose:

-

Foco na solução SaaS, com recursos limitados na versão on-prem.

-

Ausência de sistemas de tickets e criação de projetos de remediação.

-

Suporte para agentes apenas com extensão de licenciamento para insightVM (não incluso na primeira iteração do sistema).

5.10. Experiência e Afinidade

-

Tenable Security Center

-

Experiência prévia das equipes de segurança com a plataforma Nessus facilita a adaptação e o uso dos relatórios gerados.

-

Rapid7 nexpose

-

Menor familiaridade com a plataforma e seus relatórios pode exigir um período de aprendizado para as equipes.

5.11. Licenciamento

-

Tenable Security Center

-

Licenciamento por asset, vantajoso para ambientes com hosts virtualizados e containers (cobrança única).

-

Rapid7 nexpose

-

Licenciamento baseado em número de agentes, desvantajoso para ambientes com virtualização (cobrança por cada IP).

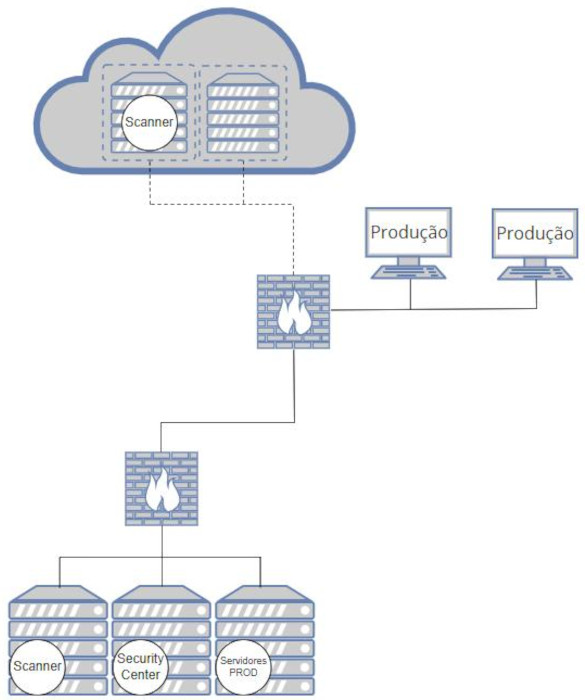

A Figura 5 apresenta um diagrama geral do sistema, incluindo as sondas Nessus (on-prem em DR e PRD7 e na cloud Azure) e a plataforma centralizada Tenable Security Center. A análise inicial se concentrará em ambientes de qualidade, mas a visão holística de todos os ambientes será necessária na versão final do sistema.

A implementação de um sistema de gestão de vulnerabilidades representa um marco crucial na postura de segurança da organização. Através da análise periódica e automatizada das vulnerabilidades, a equipe de segurança obtém uma visão holística e contínua da infraestrutura, possibilitando a identificação, priorização e remediação proativas de falhas de segurança.

Essa mudança de paradigma proporciona diversos benefícios à organização, elevando a maturidade da sua postura de segurança e garantindo a proteção robusta contra as crescentes ameaças cibernéticas. Ao superar a abordagem tradicional de avaliação pontual em fim de projeto, o sistema de gestão de vulnerabilidades oferece uma visão abrangente e atualizada da infraestrutura, do repositório de vulnerabilidades da organização e dos esforços de remediação em andamento. Essa visão ampliada permite uma análise mais profunda e estratégica dos riscos à segurança, possibilitando a tomada de decisões mais assertivas e eficazes na proteção da infraestrutura.

A adoção de um sistema de gestão de vulnerabilidades exige a formalização dos processos recorrentes, abandonando a forma menos abrangente e deliberada que anteriormente caracterizava essa atividade. Essa formalização garante a padronização, a eficiência e a consistência na gestão das vulnerabilidades, otimizando o tempo e os recursos da equipe de segurança. A visão global proporcionada pelo sistema permite acompanhar as necessidades de segurança da infraestrutura desde a sua concepção, em fase de projeto, até a sua implementação em produção. Essa visão proativa garante que os projetos sejam desenvolvidos e implementados com segurança desde o início, minimizando o risco de vulnerabilidades e falhas futuras.

Em uma organização onde a maior parte dos recursos e investimentos se concentra no desenvolvimento de projetos, é fundamental garantir que a manutenção desses projetos, incluindo a correção de vulnerabilidades, também seja priorizada. A implementação de uma norma específica para essa finalidade garante que os recursos sejam alocados de forma adequada e que a segurança seja considerada um aspecto essencial do ciclo de vida do projeto. A gestão de patches é diretamente impactada pela implementação do sistema de gestão de vulnerabilidades. Através da identificação e priorização automatizadas de vulnerabilidades, a equipe de segurança pode direcionar seus esforços para a correção das falhas mais críticas de forma eficiente.

A gestão de patches, já praticada na organização em regime mensal, é aprimorada com a implementação do sistema. A validação e verificação dos patches aplicados garantem a efetividade das medidas de correção e minimizam o risco de disrupções no serviço. A natureza do sistema de gestão de vulnerabilidades otimiza a utilização de recursos, automatizando a priorização de tarefas e evitando o retrabalho. Essa otimização, aliada à validação rigorosa dos patches, reduz significativamente o impacto de intervenções extraordinárias na infraestrutura, minimizando o risco de disrupções e custos adicionais.

5.12. Implementação da Prova de Conceito

Esta seção detalha a implementação do sistema de análise e gestão de vulnerabilidades na sua fase de prova de conceito (PoC). A PoC é uma versão funcional do sistema final, diferenciando-se apenas no número de scanners em diferentes locais da rede. O objetivo principal da PoC é validar a funcionalidade do sistema, a escalabilidade para expansões futuras e a integração com a infraestrutura existente.

5.13. Descrição Geral

A implementação do sistema teve início após a escolha do fornecedor e o aprovisionamento da infraestrutura necessária. A PoC utiliza máquinas na infraestrutura local on-premises e na cloud Microsoft Azure. Essas máquinas servirão para suportar o sistema final, dimensionadas para acomodar a expansão futura da infraestrutura.

O Security Center é o componente crucial para a escalabilidade do sistema. Essa máquina se conecta a todos os scanners, independentemente da sua localização, permitindo um acesso e comando centralizados. Isso garante uma visão holística completa da infraestrutura. A comunicação entre o scanner e o Security Center é segura, utilizando TLS v1.2, através de um único porto (8834 por padrão) [13].

Além da comunicação com o Security Center, a máquina necessita de acesso ao servidor de e-mail para envio de alertas por SMTP (ou SMTPS), ao servidor remoto da Tenable para atualização de plugins e às máquinas que acessarão a plataforma de gestão. O armazenamento de dados da infraestrutura analisada é um ponto crucial. A Tenable recomenda que para a gestão ativa de 2.500 hosts, o Security Center tenha 4 núcleos de processamento de 2 GHz, 8 GB de RAM e espaço de armazenamento suficiente para guardar a informação de tendência de vulnerabilidades (90 dias - 125 GB, 180 dias - 250 GB). Esses valores, especialmente o armazenamento, variam de acordo com o número de hosts e vulnerabilidades encontradas [14].

O produto não suporta nativamente Network Attached Storage (NAS), mas permite instalações em Storage Area Network (SAN) com latência inferior a 10 milissegundos. A solução utilizada na PoC foi Direct Attached Storage (DAS) [14].

5.14. Aprovisionamento e Montagem

A instalação do sistema de análise e gestão de vulnerabilidades na PoC envolveu o aprovisionamento da infraestrutura necessária, de acordo com a arquitetura da Figura 5. Isso incluiu a criação de scanners em Azure e on-premises, e a montagem do portal Security Center em uma terceira máquina on-premises.

A Figura 6 exibe um esquema simplificado da infraestrutura chave no teste piloto do sistema. Este diagrama ilustra o procedimento de análise da infraestrutura e o monitoramento cotidiano do sistema. Com um scanner na nuvem e outro local, a configuração proporciona uma visão integrada de ambas as redes, mantendo a segurança individualizada de cada uma. O scanner na Azure monitora exclusivamente a infraestrutura na nuvem, sendo o único ponto autorizado a acessar todos os portos necessários para a análise, sem que outras máquinas em diferentes segmentos de rede precisem de tais permissões. A conexão essencial que deve ser estabelecida é entre o scanner e o Security Center, utilizando criptografia para segurança dos dados. O mesmo se aplica ao ambiente on-premises, onde o scanner local fornece visão sobre o segmento de rede designado e se comunica de maneira segura com o Security Center, independentemente de sua localização na rede.

As especificações do sistema foram adaptadas para atender aos requisitos sugeridos pela Tenable e à realidade organizacional. Não se prevê a necessidade de gerenciar uma infraestrutura com 2500 hosts, pois o foco não está nos postos de trabalho individuais, mas nos servidores de suporte a aplicações e produtos. Logo, o sistema administrará uma quantidade de dispositivos na casa das centenas, não dos milhares. A Tenable fornece imagens de sistema virtualizadas que agilizam a implementação dos scanners, uma vez que já vêm com o Nessus pré-instalado e atendem aos requisitos de software necessários.

|

Tipologia |

Infraestrutura |

Núcleos CPU |

Memória |

Armazenamento |

Sistema Operativo |

|

Security Center |

On-prem |

4 |

8GB |

256GB |

CentOS Linux 7 |

|

Scanner |

On-prem |

4 |

8GB |

96GB |

CentOS Linux 7 |

|

Scanner |

On- Azure |

2 |

4GB |

27.5GiB |

CentOS Linux 7 |

Tabela - Infraestrutura provisionada para a prova de conceito

Na tabela 2, detalham-se as configurações da infraestrutura preparada para o protótipo. No ambiente on-premises, o servidor central opera com CentOS Linux 7, dimensionado com os recursos mínimos recomendados para suportar um aumento até 2500 hosts se necessário, incluindo 256GB de armazenamento. O scanner on-premises, também baseado em CentOS, difere do servidor central pela menor capacidade de armazenamento, pois não retém longo histórico de vulnerabilidades nem realiza análises de tendência, funções estas reservadas ao Security Center.

Para a Azure, selecionou-se uma VM da série Av2 de uso geral, mais precisamente o modelo A2_v2, que oferece 2 CPUs virtuais e 4 GiB de memória, adequado para a escala menos extensiva da infraestrutura em nuvem [15].

5.15. Otimização da Rede para Ampliar o Alcance da Análise de Vulnerabilidades

A disposição das máquinas no sistema de prova de conceito foi estrategicamente planejada para otimizar a supervisão e o alcance da infraestrutura. Esta configuração preliminar tem como meta ser adaptável para a futura expansão do sistema de análise e gestão de vulnerabilidades da organização.

O scanner na Azure foi posicionado em um segmento de rede isolado. A infraestrutura de nuvem da empresa ainda está em desenvolvimento e opera com redes segregadas para cada serviço, sem redes de gerenciamento unificadas. Idealmente, cada rede teria seu próprio scanner, mas devido a restrições de orçamento e à natureza inicial deste projeto, foi decidido que a rede da sonda será capaz de se comunicar com as demais sub-redes.

Para o scanner local e o Security Center, o desafio de maximizar o alcance do scanner é amplificado pela infraestrutura existente na organização, que é mais antiga e complexa do que a infraestrutura de nuvem, e que foi sujeita a muitas mudanças ao longo do tempo. A última versão da infraestrutura possui um sistema bem definido que facilita o acesso entre as redes internas, porém, a estrutura bancária central mais antiga não possui o mesmo nível de organização.

Uma rede de gerenciamento foi estabelecida para fornecer acesso abrangente através dos diversos ambientes de infraestrutura. Embora não ofereça uma visão completa devido a limitações técnicas e regulamentações, essa rede representa a solução mais viável para o posicionamento dos scanners e do Security Center. A natureza deste acesso expandido às redes traz riscos adicionais, que são mitigados por meio de controles rigorosos de firewall e de gestão de identidades, que são ativados apenas durante as análises de vulnerabilidades e sujeitos a procedimentos de gestão estritos.

6. Capítulo 4

6.1. Avaliação do Sistema: Cumprimento dos Requisitos

A implementação da prova de conceito do sistema de análise e gestão de vulnerabilidades, demonstrada ao cliente, marca a conclusão deste projeto.

Nesta seção, analisaremos o cumprimento dos requisitos definidos nos pontos de definição arquitetural e requisitos funcionais pelo sistema implementado, identificando também possíveis limitações.

6.2. Arquitetura e Posicionamento das Sondas

A arquitetura da solução implementada está em conformidade com a definição inicial, conforme representado na Figura 6. As sondas foram estrategicamente posicionadas em pontos distintos da rede: uma em Azure e outra na rede de gestão on-prem, segregando as duas infraestruturas. Essa disposição permitiu a análise dos sistemas dos ambientes de qualidade de duas soluções aplicacionais, uma on-cloud e outra on-prem, com dimensões semelhantes.

A escolha dos ambientes de qualidade para análise visa simular ao máximo o funcionamento do sistema em uma implementação final, sem causar disrupção nos processos de negócio ao utilizar um ambiente produtivo. Apesar de não garantir uma representação completamente fiel do ambiente de produção, uma das vantagens do sistema de análise e gestão de vulnerabilidades será validar o "gap" entre os dois ambientes no futuro, assegurando que estejam equiparados.

6.3. Gerenciamento de Acessos

O acesso à plataforma de gestão Security Center foi integrado ao Active Directory da organização, permitindo a criação de diversos níveis de acesso. Para a prova de conceito, foram definidos 3 níveis:

-

Equipe de Segurança: permissão para criação e acesso aos resultados de todos os scans.

-

Equipes de Gestão de Infraestrutura: acesso à gestão de credenciais utilizadas pela plataforma para executar as análises (credenciais essas que não são visíveis após serem introduzidas na plataforma).

-

Administração: gestão de usuários e acessos, configurações de gestão do Security Center. Este nível foi gerenciado pela equipe de Segurança na prova de conceito, mas na versão final o objetivo será integrá-lo a um tipo de acesso just in time, utilizando ferramentas existentes na organização que permitem a atribuição temporária de níveis mais elevados de privilégios com registro de utilização para auditoria posterior.

6.4. Gerenciamento de Credenciais para Análise

A utilização de credenciais para análise dos hosts foi testada de duas maneiras:

-

Solução On-Prem: Criação de uma conta de serviço com privilégios de administração local, ativada durante o scan e posteriormente desativada. Essa solução facilita a gestão da conta na plataforma Security Center, mas exige a implementação de métodos que assegurem a segurança da conta e a alteração recorrente da senha.

-

Infraestrutura Azure: Criação de contas extraordinárias para a análise, introduzidas na plataforma pela equipe de gestão da infraestrutura. Essa solução dificulta a gestão de contas privilegiadas para análises periódicas, mas garante que nenhuma informação seja compartilhada pela equipe de gestão de infraestrutura, podendo ser a solução mais segura para análises extraordinárias, fora da periodicidade normal.

6.5. Gerenciamento de Repositórios de Vulnerabilidades

Após a análise das infraestruturas, a plataforma registra a tipologia de cada host e permite a designação de categorias personalizadas. A gestão dos repositórios de vulnerabilidades pode ser feita por solução, permitindo acessos diferenciados e segregados à informação disponibilizada pelo Security Center.

Nas análises da prova de conceito, foram criadas categorias específicas para as duas soluções distintas, permitindo que as equipes responsáveis pelas infraestruturas de cada uma tivessem acesso direto aos painéis da mesma forma que a equipe de segurança. Isso significa que as equipes podem antecipar imediatamente as intervenções necessárias, ao contrário do processo anterior, em que a equipe de segurança analisava os resultados e preparava um relatório para entrega. A intervenção torna-se, portanto, mais fluida e menos sujeita a possíveis atrasos derivados de falhas de comunicação entre as equipes.

6.6. Classificação de Vulnerabilidades e Priorização de Remediação

A informação das vulnerabilidades é apresentada com níveis de criticidade associados, divididos em duas vertentes:

-

Nível de Criticidade Estático: Baseado no CVSSv2 conhecido (Info, Baixo, Médio, Alto e Crítico) [16].

-

Nível de Criticidade Dinâmico: Vulnerability Priority Rating (VPR). Organiza as vulnerabilidades conforme a probabilidade de existirem exploits para cada vulnerabilidade e a sua urgência de correção [17].

Após a aceitação e avaliação do cumprimento dos requisitos definidos, esta prova de conceito serviu de base à ampliação e implementação do sistema de análise e gestão devulnerabilidades.

6.7. Deficiências Encontradas

Embora a prova de conceito tenha demonstrado a capacidade do sistema de cumprir os objetivos definidos inicialmente, ainda existem pontos que precisam ser aprimorados e casos de uso que não foram testados.

6.8. Limitações da Análise de Ambientes

A principal limitação da prova de conceito reside na impossibilidade de analisar todos os ambientes utilizados pelas aplicações, desde desenvolvimento até disaster recovery, com foco principal na produção. Este tipo de análise apresenta desafios adicionais, pois, como mencionado anteriormente, a infraestrutura das soluções pode ter diferentes paradigmas de utilização e localização de ambientes produtivos e não produtivos de forma segregada, dependendo da idade da solução.

6.9. Falhas na Automação de Processos

Adicionalmente, não foi possível avaliar completamente os procedimentos que acompanham a utilização do sistema. As análises realizadas não se trataram de análises periódicas, e as ações necessárias para abertura de regras de firewall, criação ou ativação de contas de administração local nas máquinas e mapeamento dos recursos de cada solução sempre demandaram intervenção manual. Isso ocorre devido à falta de finalização dos documentos normativos que estabelecem o funcionamento do sistema e à inexistência de integração com o sistema de tickets da organização.

6.10. Desvantagens da Ausência de Agentes

A não utilização de agentes, embora reduza o esforço na certificação de compatibilidade com as aplicações de cada máquina, pode se tornar um obstáculo à medida que o escopo da gestão de vulnerabilidades aumenta e as análises periódicas se tornam mais frequentes. Os agentes resolveriam a necessidade de utilização de contas de administração local e reduziriam a necessidade de abertura de regras de firewall, tornando-se uma possível evolução natural para o sistema.

6.11. Recomendações para Melhorias

Com base nas deficiências identificadas, recomenda-se:

-

Ampliar o escopo da análise para incluir todos os ambientes das aplicações.

-

Automatizar os procedimentos de abertura de regras de firewall, criação ou ativação de contas de administração local e mapeamento de recursos.

-

Avaliar a viabilidade da implementação de agentes para otimizar a gestão de vulnerabilidades.

-

Finalizar os documentos normativos que estabelecem o funcionamento do sistema.

-

Integrar o sistema com

-

o sistema de tickets da organização.

7. Capítulo 5

7.1. Discussão

O desenvolvimento do sistema apresentado neste documento teve como objetivo principal suprir a necessidade de estruturar os esforços de gestão de vulnerabilidades na instituição bancária em que foi construído. Além disso, visou atender às dinâmicas necessidades regulatórias que se aplicam globalmente.

O sistema foi projetado e implementado levando em consideração essas particularidades e necessidades, evidenciando também o crescente esforço que as organizações precisam dedicar à segurança da informação, que ocupa cada vez mais um lugar de destaque em suas preocupações.

O maior desafio à implementação deste sistema e à sua consequente avaliação reside na imensa quantidade de fatores que influenciam os processos de atualização e correção de vulnerabilidades. Diversos obstáculos impedem a otimização desses processos, como a idade das infraestruturas e suas arquiteturas, além do investimento necessário, seja em recursos humanos ou materiais, para garantir a compatibilidade entre os sistemas existentes e minimizar o impacto operacional. No entanto, a pressão regulatória e o risco de exposição de informações confidenciais a ataques maliciosos impulsionam cada vez mais o investimento na proteção e prevenção contra tais ataques.

Anteriormente a este projeto, a organização também não possuía um processo formal de atualização e aplicação de patches, o que dificultou a introdução de um sistema de análise e gestão de vulnerabilidades, que exige um certo nível de maturidade nesse processo.

Espera-se que com a introdução do sistema desenvolvido neste projeto, inicialmente em forma de piloto e posteriormente abrangendo a maioria das soluções aplicacionais, o esforço necessário para a correção de vulnerabilidades seja cada vez menor e os casos de sistemas vulneráveis sejam drasticamente reduzidos.

Certamente, as decisões tomadas ao longo do desenvolvimento deste piloto não serão definitivas, e o sistema evoluirá de forma dinâmica para acomodar novos desafios técnicos e regulatórios que possam surgir.

7.2. Trabalho Futuro

Ao longo da implementação do piloto, foram identificados possíveis aprimoramentos e melhorias ao sistema de análise e gestão de vulnerabilidades.

Conforme mencionado, para funcionar de forma eficiente, a utilização deste sistema requer integração com controles técnicos e processuais. Isso significa que o trabalho realizado na norma e no processo de gestão de vulnerabilidades e patch management deve continuar, e a estes deve ser adicionado um procedimento que defina a metodologia sistemática para a realização de análises periódicas da infraestrutura, bem como análises realizadas no âmbito do projeto.

Além disso, os controles técnicos necessários para auxiliar na gestão de contas privilegiadas, tanto para acesso à plataforma quanto para a realização de análises nas máquinas, precisarão ser implementados utilizando ferramentas que estão sendo implementadas na organização simultaneamente, como o Azure AD Privileged Identity Management e o Microsoft Local Administrator Password Solution.

Seria vantajoso integrar as diversas plataformas existentes na organização com este sistema. A plataforma utilizada para criação de tickets na organização, que permite solicitar a abertura de regras de firewall, a criação de contas e acessos, o planejamento de intervenções e correções na infraestrutura, pode se comunicar com o Security Center e tratar automaticamente das solicitações necessárias.

O escopo do sistema está sendo expandido no momento para abranger mais soluções da organização, em diferentes zonas de infraestrutura e com características particulares. Inicialmente, optou-se por não utilizar uma solução com agentes na prova de conceito, mas, como mencionado, esses agentes podem reduzir o esforço de gerenciamento de credenciais e comunicação na rede, portanto, sua utilização futura deve ser considerada.

No futuro, como mencionado, está prevista a integração do sistema de análise e gestão de vulnerabilidades com a ferramenta SIEM da organização, uma vez que o Tenable Security Center permite, com sondas, mecanismos de correlação de eventos e agentes, ter uma visão das atividades existentes na rede.

7.3. Conclusão

O desenvolvimento e implementação do sistema de análise e gestão de vulnerabilidades demonstram um compromisso notável com a segurança da informação na instituição bancária. A partir da análise aprofundada dos requisitos e da implementação bem-sucedida da prova de conceito, podemos concluir que o sistema apresenta um grande potencial para aprimorar os processos de gestão de vulnerabilidades da organização, mitigando riscos e reforçando a postura de segurança.

Pontos Chaves para o Sucesso:

-

Abordagem Estratégica: O sistema foi projetado e implementado de forma estratégica, considerando as necessidades específicas da organização e as regulamentações em vigor.

-

Arquitetura Flexível: A arquitetura modular e escalável do sistema permite sua adaptação a diferentes ambientes e infraestruturas, garantindo sua viabilidade a longo prazo.

-

Funcionalidades Abrangentes: O sistema oferece uma gama completa de funcionalidades, desde a identificação de vulnerabilidades até a priorização de remediação, automatizando tarefas e otimizando o processo de gestão.

-

Integração Eficaz: A integração com os processos e ferramentas existentes na organização garante um fluxo de trabalho fluido e eficiente.

-

Compromisso com Melhorias Contínuas: O plano de trabalho futuro demonstra o compromisso da organização com a melhoria contínua do sistema, adaptando-o às novas ameaças e tecnologias.

Benefícios Tangíveis para a Organização:

-

Redução do Risco de Ataques: A identificação e remediação proativas de vulnerabilidades minimizam o risco de ataques cibernéticos e seus impactos negativos.

-

Melhoria da Postura de Conformidade: O sistema auxilia na adequação da organização às normas e regulamentações de segurança da informação.

-

Otimização dos Recursos: A automação de tarefas repetitivas libera tempo e recursos valiosos para atividades estratégicas de segurança.

-

Tomada de Decisões Informada: A análise de dados e relatórios detalhados fornece insights valiosos para a tomada de decisões assertivas em relação à segurança da infraestrutura.

-

Cultura de Segurança Reforçada: O sistema promove uma cultura de segurança da informação entre os colaboradores, conscientizando-os sobre a importância da gestão de vulnerabilidades.

7.4. Considerações Finais:

O sistema de análise e gestão de vulnerabilidades representa um passo importante na jornada da organização em direção à excelência em segurança da informação. A implementação bem-sucedida e a utilização eficaz do sistema, em conjunto com as medidas de aprimoramento contínuo previstas, contribuirão significativamente para a proteção da infraestrutura crítica da organização, dos dados confidenciais e da reputação da marca.

Recomendações:

-

Alocar Recursos Adequados: Garantir recursos humanos e financeiros suficientes para a operação, manutenção e aprimoramento contínuo do sistema.

-

Promover Treinamento e Conscientização: Investir na capacitação dos colaboradores para o uso eficaz do sistema e para a importância da gestão de vulnerabilidades.

-

Cultivar uma Cultura de Segurança Colaborativa: Incentivar a comunicação e a colaboração entre as equipes para garantir uma abordagem abrangente e integrada à segurança da informação.

-

Monitorar e Avaliar Constantemente: Realizar avaliações periódicas do desempenho do sistema e identificar oportunidades de otimização e aprimoramento.

-

Melhoria Contínua: O sistema deve ser continuamente monitorado e avaliado para identificar áreas de aprimoramento e se adaptar às mudanças nas necessidades.

-

Treinamento e Conscientização: Os funcionários devem ser treinados no uso do sistema e na importância da gestão de vulnerabilidades.

-

Comunicação e Colaboração: A comunicação e a colaboração eficazes entre diferentes equipes são essenciais para o sucesso do sistema.

-

Conformidade Regulatória: O sistema deve estar alinhado com as regulamentações e padrões relevantes.

8. Referências

[1] OWASP. "OWASP Top 10-2017," [Online]. Available: https://owasp.org/www-project-top-ten/. [Accessed: 01-May-2024].

[2] R. Kissel, "Glossary of Key Information Security Terms," NIST, Gaithersburg, MD, May 2013.

[3] Tenable, "Nessus," [Online]. Available: https://www.tenable.com/products/nessus. [Accessed: 01-May-2024].

[4] Nmap, "The Network Mapper - Free Security Scanner," [Online]. Available: https://nmap.org/. [Accessed: 01-May-2024].

[5] PortSwigger, "Burp Suite Scanner," [Online]. Available: https://portswigger.net/burp. [Accessed: 01-May-2024].

[6] Greenbone Networks, "OpenVAS - Open Vulnerability Assessment Scanner," [Online]. Available: https://www.openvas.org/. [Accessed: 01-May-2024].

[7] Rapid7, "Vulnerability Management Software," [Online]. Available: https://www.rapid7.com/products/insightvm/. [Accessed: 01-May-2024].

[8] Metasploit, "Penetration Testing Software," [Online]. Available: https://www.metasploit.com/. [Accessed: 01-May-2024].

[9] SWIFT, "Customer Security Programme (CSP)," [Online]. Available: https://www.swift.com/our-solutions/compliance-and-security/customer-security-programme. [Accessed: 01-May-2024].

[10] European Commission, "Payment Services (PSD 2) - Directive (EU) 2015/2366," [Online]. Available: https://ec.europa.eu/info/law/payment-services-psd-2-directive-eu-2015-2366_en. [Accessed: 01-May-2024].

[11] SIBS, "PSD2," [Online]. Available: https://www.sibs.com/. [Accessed: 01-May-2024].

[12] Tenable Community, "What Ports Are Required for Tenable Products?" [Online]. Available: https://community.tenable.com/s/article/What-ports-are-required-for-Tenable-products. [Accessed: 01-May-2024].

[13] Tenable Docs, "Port Requirements (Tenable.sc)," [Online]. Available: https://docs.tenable.com/tenablesc/Content/PortRequirements.htm. [Accessed: 01-May-2024].

[14] Tenable Docs, "Tenable.sc (Formerly SecurityCenter) Hardware Requirements (General Requirements)," [Online]. Available: https://docs.tenable.com/tenablesc/Content/GeneralRequirements.htm. [Accessed: 01-May-2024].

[15] Microsoft Docs, "Azure Linux VM sizes - General purpose," [Online]. Available: https://docs.microsoft.com/en-us/azure/virtual-machines/linux/sizes-general. [Accessed: 01-May-2024].

[16] FIRST, "CVSS v2 Complete Documentation," [Online]. Available: https://www.first.org/cvss/v2/guide. [Accessed: 01-May-2024].

[17] Tenable Docs, "Severity vs. VPR (Tenable.sc)," [Online]. Available: https://docs.tenable.com/tenablesc/Content/RiskMetrics.htm#VPR. [Accessed: 01-May-2024].

1 SaaS, ou Software como Serviço, é um modelo de distribuição e licenciamento de software onde o aplicativo é hospedado e gerenciado pelo fornecedor, sendo disponibilizado ao cliente sob demanda. No contexto de fornecedores de ferramentas de análise de vulnerabilidades, esse modelo combina um painel de gerenciamento acessível ao cliente via nuvem com ferramentas de avaliação implementadas localmente.