Sumário

- 1 - Resumo

- 2 - INTRODUÇÃO

- 3 - PRINCÍPIOS BÁSICOS PARA ENTENDIMENTO: CÓDIGO ABERTO, TERMO HACKER e ARTEFATOS DIGITAIS

- 4 - COMPUTAÇÃO FORENSE E A PRESERVAÇÃO DAS EVIDÊNCIAS

- 4.1 - Ferramenta de apoio aos crimes convencionais

- 4.2 - A Legislação brasileira aplicada à computação forense

- 4.3 - Metodologia de desenvolvimento dos próximos capítulos

- 4.4 - Descrição do material examinado

- 4.5 - Investigação pericial

- 4.6 - Preservação de evidências em exames forenses

- 4.7 - Preservação de evidências durante a coleta

- 4.8 - Preservação de evidências durante a análise

- 4.9 - Elaboração do laudo

- 5 - TÉCNICAS ANTI FORENSE

- 6 - CONCLUSÃO

- 7 - REFERÊNCIAS

1. Resumo

A preservação das evidências deve sempre ser considerada durante todas as etapas de um caso forense. Muitas vezes, durante as etapas de coleta e análise das evidências, o item preservação é deixado de lado, porém, este é de suma importância para que o projeto ocorra conforme o esperado. A preservação das evidências durante as etapas de coleta e análise, por agregar confiabilidade às provas, faz-se necessária que seja feita de forma cautelosa. Ao realizar a coleta e análise de evidências, deve ser levada em consideração, durante todo o processo, a preservação das mesmas. Em muitos casos, técnicas forenses são essencialmente importantes para o bom entendimento do incidente. Tal entendimento deve ser decorrido da análise de evidências válidas, ou seja, evidências cujas técnicas computacionais inquestionáveis são aplicadas durante os processos de coleta e análise dos artefatos, visando garantir que nenhum dado ou propriedade das evidências tenha sido alterado. Este estudo visa apresentar melhores práticas para preservação de evidências durante as etapas de coleta e análise de artefatos em um projeto de forense computacional.

Palavras-chave: coleta, análise, preservação, evidências, forense, computação, artefatos.

Abstract

The preservation of evidence should always be considered during all stages of a forensics case. Often during the stages of collection and analysis of evidence, the preservation item is left out, but this is very important for the project occur as expected. The preservation of evidence during the stages of collection and analysis, by adding reliability to the evidence, it is necessary to be done in a cautious manner. When performing the collection and analysis of evidence, its preservation should be taken into account during the whole process. In many cases, forensic techniques are essentially important for the proper understanding of the incident. Its understanding must be based on analyzing evidence valid, whose unquestionable evidence of computational techniques are applied during the process of collection and analysis of artifacts in order to ensure that no data or properties of the evidence has changed. This study aims to present best practices for preservation of evidence during the stage of collection and analysis of artifacts in a project of computer forensics.

Keywords: collection, analysis, preservation, evidences, forensics, computing, artifacts.

2. INTRODUÇÃO

A forense computacional é a área da ciência que estuda a investigação de incidentes envolvendo computadores como meio ou auxílio para a prática de delito.

A forense computacional visa determinar a dinâmica, a materialidade e a autoria de delitos e casos envolvendo dispositivos eletrônicos como meio ou instrumento da ação, com base nas leis vigentes do país, para que então seja compreendido precisamente, do ponto de vista técnico, os incidentes. Técnicas forenses são utilizadas visando à preservação das evidências, para que estas não sejam questionadas, garantindo assim que nenhuma informação ou dado tenha sido alterado do seu estado original.

Além da utilização das técnicas corretas na análise de evidência, faz-se necessário documentá-las corretamente. Mesmo com toda essa importância, os materiais referentes à computação forense são escassos, superficiais e incompletos. Este trabalho acadêmico visa propor um conjunto de técnicas forense incontestáveis, contribuindo relevantemente com a comunidade forense computacional.

Ao longo deste trabalho, serão abordados temas relevantes ao mundo da computação forense, tais como: técnicas de coleta, análise dos dados e os aspectos jurídicos presentes.

2.1. JUSTIFICATIVA

Uma das etapas mais importantes, senão a mais importante é a da coleta e preservação das evidências.

No entanto, o presente trabalho visa descrever técnicas forenses computacionais utilizadas em diversas situações, para preservação das evidências.

2.2. PROBLEMA E QUESTÃO DE PESQUISA

Atualmente, não existe um órgão que defina regras e práticas a serem adotadas durante uma análise computacional. No entanto, devido à necessidade de manter a confiabilidade ao lidar com evidências que precisamos apresentar ao jurídico, devem ser realizadas diversas técnicas para preservação das evidências.

Contudo, como preservar evidências digitais em uma análise forense computacional?

2.3. OBJETIVOS

Conceituar, analisar, propor técnicas forenses e obter dados significativos relacionados aos usuários do disco rígido utilizado como instrumento de ensino forense computacional na preservação de evidências digitais, durante o processo de coleta e análise de artefatos, são os objetivos deste trabalho.

Objetivo específico 1: Conceituar forense;

Objetivo específico 2: Analisar leis vigentes aplicáveis ao contexto computacional;

Objetivo específico 3: Definir etapas de um processo de investigação forense computacional;

Objetivo específico 4: Definir metodologias de investigação;

Objetivo específico 5: Analisar métodos de coleta;

Objetivo específico 6: Analisar métodos de análise;

Objetivo específico 7: Definir etapas para geração de relatório e parecer/laudo técnico.

2.4. HIPÓTESE E RESULTADOS ESPERADOS

Ao término do projeto, espera-se que tenhamos obtido os seguintes resultados:

-

Uma metodologia de boas práticas forenses;

-

Um conjunto de casos;

-

Informações acerca dos anteriores usuários do disco rígido pesquisado;

-

Uma metodologia baseada em casos de sucesso.

3. PRINCÍPIOS BÁSICOS PARA ENTENDIMENTO: CÓDIGO ABERTO, TERMO HACKER e ARTEFATOS DIGITAIS

3.1. Código Aberto

Durante a elaboração deste trabalho, houve a preocupação de utilizar diferentes técnicas que demonstrassem a análise, com diferentes pontos de vista ou não, sobre a mesma coisa. No entanto, diversas ferramentas de Código Aberto (Open Source) foram utilizadas.

De acordo com a Open Source Iniciative (OSI, ?, tradução nossa), Open Source não apenas significa acesso ao código fonte, mas também os seguintes termos de distribuição do Open Source:

- Distribuição livre: A licença não deve restringir de nenhuma maneira a venda ou distribuição do programa gratuitamente, como componente de outro programa ou não.

-

Código fonte: O programa deve incluir seu código fonte e deve permitir a sua distribuição também na forma compilada. Se o programa não for distribuído com seu código fonte, deve haver algum meio de se obter o mesmo, seja via rede ou com custo apenas de reprodução. O código deve ser legível e inteligível por qualquer programador.

-

Trabalhos Derivados: A licença deve permitir modificações e trabalhos derivados, e deve permitir que eles sejam distribuídos sobre os mesmos termos da licença original.

-

Integridade do autor do código fonte: A licença pode restringir o código fonte de ser distribuído em uma forma modificada apenas se a licença permitir a distribuição de arquivos patch (de atualização) com o código fonte para o propósito de modificar o programa no momento de sua construção. A licença deve explicitamente permitir a distribuição do programa construído a partir do código fonte modificado. Contudo, a licença pode ainda requerer que programas derivados tenham um nome ou número de versão diferentes do programa original.

-

Não discriminação contra pessoas ou grupos: A licença não pode ser discriminatória contra qualquer pessoa ou grupo de pessoas.

-

Não discriminação contra áreas de atuação: A licença não deve restringir qualquer pessoa de usar o programa em um ramo específico de atuação. Por exemplo, ela não deve proibir que o programa seja usado em uma empresa, ou de ser usado para pesquisa genética.

-

Distribuição da Licença: Os direitos associados ao programa devem ser aplicáveis para todos aqueles cujo programa é redistribuído, sem a necessidade da execução de uma licença adicional para estas partes.

-

Licença não específica a um produto: Os direitos associados ao programa não devem depender que o programa seja parte de uma distribuição específica de programas. Se o programa é extraído desta distribuição e usado ou distribuído dentro dos termos da licença do programa, todas as partes para quem o programa é redistribuído devem ter os mesmos direitos que aqueles que são garantidos em conjunção com a distribuição de programas original.

-

Licença não restrinja outros programas: A licença não pode colocar restrições em outros programas que são distribuídos junto com o programa licenciado. Isto é, a licença não pode especificar que todos os programas distribuídos na mesma mídia de armazenamento sejam programas de código aberto.

-

Licença neutra em relação à tecnologia: Nenhuma cláusula da licença pode estabelecer uma tecnologia individual, estilo ou interface a ser aplicada no programa.

3.2. Os Hackers e a sociedade

O termo hacker, em sua origem, significava “curioso”, aquele que busca entender mais do software e do hardware e o aperfeiçoa.

Os hackers são profundos conhecedores de informática e utilizam esse conhecimento para fazer melhorias nos programas. A maioria desses utiliza o Sistema Operacional Linux. Quando estes utilizam seus conhecimentos para fins ilegais, são chamados de crackers.

Com o passar dos tempos, os chamados hackers passaram a ser aqueles que agiam de desavença às leis, contra a sociedade. Ato este que deveria ser corretamente designado a um cracker.

No decorrer do tempo, facções criminosas passaram a praticar também crimes cibernéticos, como por exemplo, o PCC (Primeiro Comando da Capital), em São Paulo, e o CV (Comando Vermelho), no Rio de Janeiro, estão fazendo uso de gangues eletrônicas para a realização de crimes cibernéticos, conforme informado no blog do delegado José Mariano de Araujo Filho (MARIANO, 2009). Este tipo de ativismo é erroneamente propagado pela mídia como ato decorrente de ataque realizado por hackers, enquanto o correto seria classificá-los como crackers.

3.2.1. Artefatos Digitais

Segundo o dicionário Michaelis (1998), artefato seria a “designação dada a qualquer objeto produzido pelas artes mecânicas”. Adaptando ao mundo computacional, artefatos digitais são vestígios deixados a partir de alguma ação em um sistema, como por exemplo, logs, arquivos de imagem, arquivos de planilha eletrônica.

Os artefatos ainda podem ser classificados em dois tipos: diretos e indiretos.

-

Artefato direto: todo aquele vestígio referente à tarefa realizada que é diretamente armazenado através de uma determinação do usuário administrador da aplicação, como por exemplo, os logs gerados a partir do acesso remoto a um computador;

-

Artefato indireto é todo aquele gerado e que, à primeira vista, não teria uma correlação direta com o evento, apesar de ser totalmente correlacionado, como por exemplo, as informações armazenadas no arquivo pagefile.sys1.

4. COMPUTAÇÃO FORENSE E A PRESERVAÇÃO DAS EVIDÊNCIAS

A Computação forense é o ramo da informática designado a atender às expectativas legais. Desta forma:

a Computação Forense tem como objetivo principal determinar à dinâmica, a materialidade e autoria de ilícitos ligados à área de informática, tendo como questão principal a identificação e o processamento de evidências digitais em provas materiais de crime, por meio de métodos técnico-científicos, conferindo-lhe validade probatória em juízo. (ELEUTÉRIO; MACHADO, 2010, p. 16)

Ainda segundo Eleutério e Machado (2010, p. 17), apesar de a utilização de computadores não ser uma prática tão recente no mundo do crime, a legislação brasileira ainda não está preparada para tipificar todas as modalidades específicas de crimes cibernéticos.

A legislação brasileira necessita de muitos avanços na área. Assim, torna-se importante diferenciar se o computador é utilizado apenas como ferramenta de apoio à prática de delitos convencionais ou se é utilizado como meio para a realização do crime, segundo Rosa (ROSA, 2005).

Assim, Eleutério e Machado (2010, p. 17) afirmam ainda que se torna importante diferenciar se o computador é utilizado apenas como ferramenta de apoio à prática de delitos convencionais ou se é utilizado como meio para a realização do crime.

4.1. Ferramenta de apoio aos crimes convencionais

Quando os equipamentos computacionais são usados para auxiliar ou agilizar a prática de crimes convencionalmente tipificados, como por exemplo, na falsificação de documentos.

Conforme apresentado por Eleutério e Machado (2010, p. 17), o computador está associado ao modus operandi do crime. Assim, em muitos casos, exames forenses nesses objetos são uma excelente prova técnica e os laudos produzidos tornam-se peças fundamentais para o convencimento do juíz na elaboração da sentença.

O uso de equipamentos computacionais como ferramenta de apoio aos crimes convencionais corresponde a cerca de 90% dos exames forenses realizados na área da informática (excluem-se dessa estatística os exames forenses em aparelhos celulares), segundo estatísticas levantadas por Eleutério e Machado (2010, p. 18).

4.1.1. Meio para a realização do crime

O computador é a peça central para a ocorrência do crime, ou seja, se o dispositivo não existisse, tal crime não seria praticado, conforme explicado por Eleutério e Machado (2010, p. 18).

Novos delitos surgem devido a esta categoria, como:

Um exemplo de evidência desse tipo de má utilização de computadores é o compartilhamento de arquivos de pornografia infanto-juvenil por meio da Internet. Muitos pedófilos e usuários baixam e compartilham fotos e vídeos com esse tipo de conteúdo, o que caracteriza crime de acordo com nossa legislação vigente, mais precisamente o artigo 241-A do Estatuto da Criança e do Adolescente. Se o computador e a Internet não existissem, tal conduta seria impossível. (ELEUTÉRIO; MACHADO, 2010, p. 16)

4.2. A Legislação brasileira aplicada à computação forense

Assim como em qualquer outro campo de estudo, o aumento da inovação tecnológica beneficia muito as pessoas e a comunidade em geral, porém, também surgem novas práticas ilegais e criminosas.

Para que seja descoberta a origem de tais práticas ilegais são necessários que sejam investigados os vestígios deixados através de técnicas especiais de investigação e preservação, adequadas ao comportamento do material investigado. Esses vestígios, em um crime no meio informático, são chamados de artefatos digitais.

De acordo com Eleutério e Machado (2010, p. 16):

o Código de Processo Penal (CPP) determina em seu artigo 158 que: “Quando a infração deixar vestígios, será indispensável o exame de corpo de delito, direto ou indireto, não podendo supri-lo a confissão do acusa- do.” Dessa forma, surge a necessidade de um profissional qualificado, que examine vestígios e produza laudos de interesse à justiça na apuração de um delito, conforme definidos nos caputs dos artigos 159 e 160 do CPP, que dizem, respectivamente: “O exame de corpo de delito e outras perícias serão realizados por perito oficial, portador de diploma de curso superior.” e “Os peritos elaborarão o laudo pericial, no qual descreverão minuciosamente o que examinarem e responderão aos quesitos formulados.” No caso específico da computação, quem realiza esse trabalho de forma oficial no âmbito criminal é o Perito Criminal em Informática. Entretanto, diversos outros profissionais podem ter a necessidade de realizar exames em computação. São eles: peritos particulares, auditores de sistemas, profissionais de TI e outros. Além disso, juízes, advogados, delegados, promotores e demais profissionais da área de direito também devem conhecer como evidências e provas digitais devem ser corretamente coletadas, apuradas e apresentadas.

São praticados muitos crimes cibernéticos e devido à ausência de tipificação legal, discriminando mais especificamente as condutas dos criminosos cibernéticos, acabam por fim encorajando o surgimento de outros delitos cibernéticos.

Segundo o artigo “O problema na tipificação penal dos crimes virtuais” elaborado por Ramalho Terceiro (2002):

Enquanto houver por parte da legislação penal tal omissão, não serão considerados crimes, como de fato são. Destarte, seus agentes sempre serão agraciados com o benefício da impunidade, pois no direito penal não se pode atribuir uma pena, ou impor uma sanção, a uma conduta que o ordenamento penal não considere expressamente como criminosa, mesmo que tal conduta produza prejuízos financeiros ou atente contra a integridade humana, bens resguardados pelo direito penal.

De fato estamos presenciando o surgimento de novos tipos legais, que, dado a suas singularidades, surpreenderam os operadores do direito em geral, em todos os ramos legais, não só em relação à matéria penal.

Enquanto não houver uma preocupação por parte dos nossos legisladores, materializando tal ato na formulação de leis que qualifiquem, discriminem e tipifiquem as ações destes agentes como criminosas, os delitos praticados pela INTERNET, serão na sua esmagadora maioria carecedores de uma reprimenda legal.

O número de punições aplicadas aos crimes digitais tem gradativamente aumentado, sendo tipificadas, por exemplo, como crimes de estelionato nos casos em que os criminosos iludem as vítimas, estimulando-as a entregar informações sigilosas, como contas e senhas bancárias, dentre outras, ou invasão de privacidade, ofensas à imagem, honra, propriedade, intimidade, além de ilícitos como estelionato, contrabando, roubo, formação de quadrilha, terrorismo, lavagem de dinheiro, pedofilia, etc..

Contudo, as decisões ainda são repetidamente tomadas com base na jurisprudência, pois, a legislação brasileira vigente não destaca a abrangência do tratamento e sanção à crimes cibernéticos, apesar de muitos destes crimes poderem ser sentenciados com base nas leis e códigos já existentes, devido ao âmbito do crime não ficar apenas na Internet.

No entanto, segundo Blum (2009), a legislação ordinária brasileira cobre, total ou parcialmente, 95% dos crimes eletrônicos. Os demais 5% que ainda não têm previsão legal são motivos de grande preocupação. “É um mundo sem leis”.

No Brasil, foi criado um centro de referência a crimes cibernéticos na OAB-SP, chamado “Comissão do Direito Eletrônico e Crimes de Alta Tecnologia”, que tem recebido resultados de investigações de todo o mundo sobre as movimentações do crime virtual do planeta. Iniciativa esta tomada por Coriolano Camargo e Antônio Otero.

Duas novas leis a respeito de crimes cibernéticos sancionadas em 30 de Novembro de 2012 entraram em vigor a partir de 02 de Abril de 2013, são elas: Lei nº 12.735 e lei nº 12.737. A primeira, 12.735, tipifica condutas realizadas mediante uso de sistema eletrônico, digital ou similar, que sejam praticadas contra sistemas informatizados. A segunda, 12.737, criminaliza a invasão de computadores, o “roubo” de senhas e arquivos.

Além destas, existem algumas outras propostas de leis a serem implementadas. Segundo LESSIG (2011, tradução nossa), criador da licença Creative Commons4, com a aprovação do “Marco Civil da Internet”, PL 2126/2011, o Brasil pode se tornar o país com a legislação baseada em Internet mais progressista, sendo então reconhecido como “líder em cultura digital” no mundo.

Lei nº 12.735 e lei nº 12.737

A primeira conhecida também como “Lei Azeredo” e a segunda também como “Lei Carolina Dieckmann”.

Os principais pontos que foram alterados com a nova legislação e que devem ser observados são.

a) Passa a ser crime o simples ato de interromper (os nossos conhecidos DDOS) os serviços de utilidade pública em mídias disponíveis na Internet. Mas atenção: se sua empresa for atacada, você deve provar que o serviço prestado é de utilidade pública;

b) Os cartões de crédito e débito passam a ser um documento particular. Ações como roubo, adulteração ou falsificação dos mesmos passam a ser regidas por lei já existente;

c) Indicada a criação de setores e equipes especializadas no combate à ação delituosa em rede de computadores, dispositivo de comunicação ou sistema informatizado nos órgãos da polícia judiciária, propiciando a médio e longo prazo o aprimoramento do tema dentro destas instituições;

d) Inclui também a possibilidade de bloqueio de transmissões ou publicações em qualquer meio no intuito de praticar, induzir ou incitar a discriminação ou preconceito de raça, cor, etnia, religião ou procedência nacional;

e) O simples fato de invadir um dispositivo e obter informações privadas, com ou sem intenção de utilizá-las de forma ilícita, passa a ser crime também. Assim, senhas, documentos sigilosos, conversas particulares e correspondência, se forem encontrados de posse de terceiros, sem autorização, já são indicados como crime, independente de serem ou não utilizados para algo ilícito;

f) Desenvolver e distribuir softwares de grampo, escutas ou controle remoto para fins ilícitos também passam a ser considerados crime. (FRAJOLA, 2012)

Projeto de Lei 2126/2011

O PL 2126/2011 ou “Marco Civil na Internet”, como é conhecido, foi preparado pelo Ministério da Justiça com a contribuição da sociedade e enviado pelo executivo à Câmara no dia 24 de agosto de 2011.

Este Projeto de Lei estabelece princípios, garantias, direitos e deveres para o uso da Internet no Brasil.

As opiniões a respeito da PL se dividem em diversos setores da sociedade. O Marco Regulatório é de suma importância, é fundamental para a organização da legislação que diz respeito à Internet, mas, é importante que o mesmo seja bem definido e elaborado, para que não seja necessária a criação de outro projeto de lei que complemente suas brechas. Normas e regras são importantes quando bem elaboradas e cumpridas, principalmente quando a maior parte da sociedade será atingida, inclusive crianças e adolescentes que participam desta ferramenta.

4.2.1. O princípio da legalidade

Não há crime sem lei anterior que o tipifique. Segundo Ramalho Terceiro (2002):

O cerne da questão se prende ao fato de que, como sabemos, é princípio penal básico que nullum crimen, nulla poena sine lege, ou seja, não há crime sem lei anterior que assim o defina. Tal princípio encontra-se no art. 5.°, inc. XXXIX, da Constituição Federal de 1988 nestes termos:

“Art. 5º. Todos são iguais perante a lei, sem distinção de qualquer natureza, garantindo-se aos brasileiros e aos estrangeiros residentes no País a inviolabilidade do direito à vida, à liberdade, à igualdade, à segurança e à propriedade, nos termos seguintes:

..... omissis.....

XXXIX - não há crime sem lei anterior que o defina, nem pena sem prévia cominação legal;”

Também se encontra encartado no art. 1.° do Código Penal Brasileiro, dispondo que:

“Art. 1º. Não há crime sem lei anterior que o defina. Não há pena sem prévia cominação legal”.

Ainda segundo Ramalho Terceiro (2002), por este princípio, qualquer indivíduo só pratica uma conduta tida como crime, se a mesma assim estiver expressamente tipificada como tal em nosso código penal vigente.

Sendo assim, segundo a citação de Santos (2008), para a sua caracterização, o crime necessita ser tipificado e Ramalho Terceiro (2002) ainda diz:

Para a sua caracterização, o crime necessita de:

a) uma tipificação expressa como crime por lei;

b) conduta (comissiva ou omissiva);

c) que sendo expressa como tal, esteja válida ou apta a surtir efeitos perante todos (erga omnes).

Santos (2008) também ressalta que o crime organizado já percebeu que o mundo digital pode ser mais lucrativo que o narcotráfico ou outras modalidades criminosas.

De Jesus (1998) informa:

são quatro os elementos integrantes do fato típico:

1º) conduta humana dolosa ou culposa;

2º) resultado;

3º) nexo de causalidade material entre a conduta comissiva e o resultado;

4º) enquadramento do fato material (conduta, resultado e nexo causal) a uma norma penal incriminadora (tipicidade).”.

Sobre a tipificação, Ramalho Terceiro (2002) salienta:

A teoria da tipicidade visa classificar as condutas humanas em normas penais proibitivas, ou como preferem alguns doutrinadores, em normas negativas, incriminando todos os fatos que possam estar desviados de uma conduta aceita socialmente. Tudo, tendo como paradigma principal, os critérios de censurabilidade da sociedade, formalizando essas ações na legislação criminal. Para os transgressores dessas normas, impõe-se uma sanção penal, que é geralmente a pena privativa de liberdade.

Segundo Ramalho Terceiro (2002) ainda:

o processo pelo qual se verifica uma transgressão à norma penal, e devido a tal agressão, poderá cominar com uma aplicação de uma pena, ficou patenteada na doutrina pátria como sendo o principio da criminalização.

Em muitos casos, devido à ausência de norma que tipifique tais crimes, têm, os Tribunais, se socorrendo da analogia para o ajustamento da conduta atípica à norma penal, o que pelo Princípio da Legalidade, onde se assenta o nosso Direito punitivo, é terminantemente proibido o emprego da analogia em matéria penal.

Portanto, segundo a legislação vigente no país e baseado no princípio da legalidade, a maioria dos crimes praticados por “hackers” não são tipificados e então seriam isentos de punição (Ramalho Terceiro, 2002).

Segundo a opinião defendida por Santos (2008), as palavras do cientista e escritor Carl Segan:

“Nós criamos uma civilização global em que elementos cruciais – como as comunicações, o comércio, a educação e até a instituição democrática do voto – dependem profundamente da ciência e da tecnologia. Também criamos uma ordem em que quase ninguém compreende a ciência e a tecnologia. É uma receita para o desastre. Podemos escapar ilesos por algum tempo, porém, mais cedo ou mais tarde, essa mistura inflamável de ignorância e poder vai explodir na nossa cara.”.

4.3. Metodologia de desenvolvimento dos próximos capítulos

Primeiramente foram pesquisadas obras literárias especializadas no assunto e desenvolvidas por especialistas renomeados no assunto, além de pequenos textos desenvolvidos pela comunidade, principalmente do Software Livre e do Código Aberto, sobre importantes assuntos abordados neste trabalho.

A experiência do autor na área de forense também foi explorada neste trabalho, exemplos foram obtidos de casos reais, mascarando os verdadeiros nomes das empresas por outros fictícios, e os tipos de exames e situações explorados são usados continuamente no dia a dia de peritos forense.

Como forma de expandir o aprendizado e de aproximar o máximo possível do dia a dia do trabalho de um analista forense computacional, o presente trabalho apresentará os resultados de técnicas de computação forense aplicadas à um disco rígido usado, obtido em um estabelecimento que comercializa equipamentos informáticos usados, no centro da cidade de São Paulo.

Diversas técnicas forenses serão utilizadas e apresentadas de acordo com as necessidades em se descobrir novos vestígios digitais.

Na medida em que são evoluídas as técnicas forenses neste trabalho, serão explicados os fundamentos computacionais utilizados através das técnicas aplicadas.

Durante a elaboração deste trabalho, serão apresentadas diversas imagens, tabelas e gráficos ilustrando os assuntos comentados.

Em locais onde aparecem os nomes de pessoas ou empresas conhecidas e pertinentes ao caso, esses dados foram substituídos ou camuflados.

4.4. Descrição do material examinado

Para que o trabalho pudesse ser realizado, foi analisada a seguinte peça obtida em um estabelecimento localizado em um grande centro de comércio de eletrônicos do centro da cidade de São Paulo:

HD1:

-

Capacidade nominal: 80GB

-

Fabricante e modelo: MAXTOR STM380815AS

-

S/N: 9DS1310-329

-

Observação: Obtido em uma loja de equipamentos informáticos. Segundo o vendedor, este disco pertencia a um funcionário da empresa XPTO do estado de São Paulo.

4.5. Investigação pericial

O Código de Processo Penal (CPP) deve abordar um delito computacional ou não, estabelecendo os agentes dos delitos e as punições.

Para que o agente da computação forense determine a materialidade, a dinâmica e a autoria dos ilícitos, alguns procedimentos devem ser tomados para manter a cadeia de custódia. Conforme o art. 6º do CPP:

Logo que tiver conhecimento da prática da infração penal, a autoridade policial deverá:

I - dirigir-se ao local, providenciando para que não se alterem o estado e conservação das coisas, até a chegada dos peritos criminais;

II - apreender os objetos que tiverem relação com o fato, após liberados pelos peritos criminais;

III - colher todas as provas que servirem para o esclarecimento do fato e suas circunstâncias;

A preservação das evidências na cadeia de custódia deve ser mantida em todas as etapas da investigação:

-

Preservação: Identificar e manter a integridade das possíveis evidências no local do crime;

-

Coleta: Extrair as informações necessárias dos itens identificados como possíveis evidências;

-

Análise: Analisar as peças coletadas;

-

Formalização: Formalização do resultado através da elaboração do laudo ou parecer técnico.

4.5.1. Locais de Crime

Local de crime pode ser definido como sendo uma área física onde ocorreu uma suposta infração e nele podem ser encontradas evidências úteis que ajudarão a determinar os detalhes do ocorrido. Eleutério e Machado (2010, p. 25) também definem:

Local de crime é o lugar onde uma suposta infração penal ocorreu. Nele podem ser encontradas evidências muito úteis à investigação, a fim de tentar esclarecer a autoria (quem), a dinâmica (como) e a materialidade (o que aconteceu) do delito.

Ainda segundo Eleutério e Machado (2010, p. 25): “Um local de crime de informática nada mais é que do que um local de crime convencional acrescido de equipamentos computacionais que podem ter relação com o delito investigado.”

Para que seja feita a apuração dos fatos, é fundamental o isolamento do local, análise da cena, documentação minuciosa dos vestígios encontrados e posterior coleta. O mandado de busca e apreensão pode ser definido, de acordo com o Direito Processual Civil, como uma diligência judicial ou policial a procura de apreender objetos e pessoas que sejam de interesse da justiça.

O perito é o responsável por selecionar e preservar as evidências, além de coordenar a equipe para realizar tais atividades. Também pode ser necessária a realização de exames forenses no local de crime, atividade esta assumida pelo perito.

Devido a sensibilidade e volatilidade dos materiais, precauções devem ser tomadas durante a coleta, transporte e armazenamento do material coletado ou apreendido. Fatores como calor excessivo, umidade, eletromagnetismo e impacto são alguns dos responsáveis pelo cuidado a ser tomado (ELEUTÉRIO; MACHADO, 2010, p.26). Também deve ser dada atenção ao estado das peças. Computadores desligados não devem ser ligados e vice-versa, pois, durante o processo de inicialização e desligamento do computador, uma série de arquivos são modificados e lidos, podendo assim alterar as evidências. No caso do computador ligado, ao se desligar são perdidas informações armazenadas na memória principal do computador.

Durante o processo, o perito deve identificar e recolher os equipamentos computacionais que serão coletados e pode eventualmente entrevistar as pessoas presentes no local para melhor reconhecimento do ambiente. Para realizar a identificação das peças, o perito precisa sempre ter em mente o objetivo da investigação: por exemplo, em casos onde a suspeita é a manipulação de arquivos, deve-se focar em apreender dispositivos de armazenamento computacional; em casos onde o foco é a falsificação de documentos, equipamentos como scanners, impressoras e máquinas fotográficas também devem ser apreendidos.

A preservação dos equipamentos começa desde o momento em que a busca e apreensão é oficializada, pois, é importante conceituar se o suspeito deve ter ciência ou não do mandado. Já estando no local de crime, após a identificação e o recolhimento das peças, é necessário ter uma atenção especial quanto à preservação da integridade dos equipamentos recolhidos:

-

Para a preservação de discos rígidos é recomendado envolvê-los em sacos de material antiestático para evitar contato magnético e plástico bolha para evitar impactos.

-

Para a preservação de mídias ópticas, recomenda-se a utilização de capas que evitem atrito com a parte inferior dos discos, onde são armazenados os dados.

Cada tipo de dispositivo deve ser preservado da melhor forma possível. Genericamente, para a preservação dos demais dispositivos como: pendrives, cartões de memória, impressoras, roteadores, switches, a recomendação é mantê-los em um local limpo, seco e longe de altas temperaturas e vibrações.

4.6. Preservação de evidências em exames forenses

Ao receber o material, o perito ou assistente técnico deve analisá-los em um laboratório capacitado e adequado à realização dos diversos tipos de exames forense.

Nos próximos capítulos serão discutidos métodos para preservação, coleta, análise e formalização.

4.6.1. Valor Hash de arquivos

Independente do tipo de armazenamento digital de dados, há a preocupação em garantir a integridade do conteúdo desses materiais durante todo o processo, desde a aquisição dos dados até a conclusão do caso. Para que seja garantida a integridade e legitimidade dos dados é comum a utilização da função hash.

As funções hash geram uma sequência de caracteres hexadecimal de tamanho fixo a partir de uma entrada de conteúdo de tamanho variável. Elas são consideradas unidirecionais, pois, não é possível obter o valor original a partir do valor resultado da conversão.

Segundo Eleutério e Machado (2010, p. 128-129):

no entanto, como o tamanho da sequência de bits gerada é limitado, muitas vezes, não passando de 512 bits, existem colisões (valores hash iguais para informações originais diferentes), uma vez que a variedade de informação de entrada é ilimitada. Assim, quanto maior a dificuldade de se encontrar colisões, melhor é o algoritmo. Os algoritmos de hash mais usados atualmente são: o MD5 (128 bits), o SHA-1 (160 bits), o SHA-256 (256 bits) e o SHA-512 (512 bits).

Ainda segundo Eleutério e Machado (2010): “O que torna esse tipo de função extremamente utilizada para a verificação de integridade de dados computacionais é o fato que uma simples alteração na informação de entrada do algoritmo gerará uma sequência de bits (valor hash) completamente diferente.”.

Existe também a possibilidade de gerar valores de hash para diferentes segmentos do disco.

4.6.2. Cadeia de custódia

Este item, além de ser uma etapa, também deve ser seguido durante todo o processo para que seja mantida a cadeia de custódia. Dependendo da etapa em questão, atitudes peculiares deverão ser tomadas.

Inicialmente, durante a coleta dos dados, devem ser tomados cuidados físicos principalmente com os materiais apreendidos. Durante a etapa de análise, o cuidado maior deve ser em não alterar logicamente nenhum dado armazenado nos dispositivos coletados.

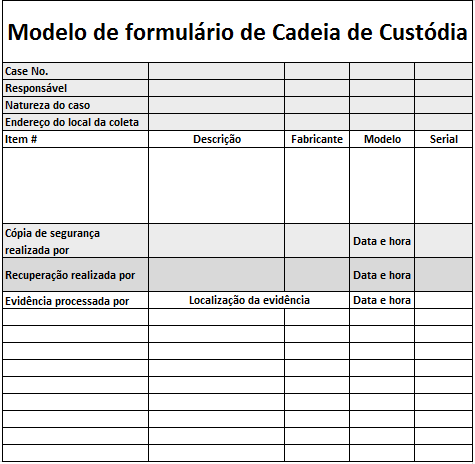

A cadeia de custódia é uma das principais obrigações do perito e deve ser sempre garantida pelo mesmo. Esta documenta todo o processo aplicado à manipulação das evidências, visando garantir a autenticidade do processo. A Figura 1 mostra um exemplo de formulário de cadeia de custódia.

Figura 1 – Modelo de formulário de cadeia de custódia

A idoneidade e proteção da prova devem ser sempre asseguradas, a fim de evitar futuros questionamentos quanto à integridade dos equipamentos, correndo o risco de anular totalmente o laudo do perito.

Algumas das precauções a serem tomadas são:

-

Não ligar o computador caso esteja ligado. Não desligá-lo, caso esteja ligado. Estas ações alteram as datas de último acesso, modificação e até a de criação de alguns arquivos;

-

Não conectar os dispositivos USB apreendidos sem que seja bloqueada a escrita nos mesmos;

-

Não conectar à rede nenhum dos dispositivos apreendidos;

-

Utilizar técnicas que envolvam cópias fiéis das possíveis evidências para a realização das análises.

Normalmente, as cópias das evidências são feitas em meios digitais como discos rígidos, CDs e DVDs, pois envolvem arquivos executáveis, bancos de dados, aplicações, entre outros. No entanto, ao realizar a cópia das evidências, o perito deve prover uma forma de garantir o conteúdo das evidências, deste modo, se faz necessário obter o valor hash das mesmas.

Os exames forenses devem ser feitos rapidamente, pois, o tempo pode deteriorar os componentes físicos e causar perdas ao longo do tempo. Em vista disso, pode ser obtido o valor hash de partes da mídia de armazenamento digital, assim caso uma parte da mídia deteriore, não seria invalidada toda a evidência.

4.7. Preservação de evidências durante a coleta

A fase de coleta de dados consiste em obter, recuperar e catalogar todos os dados ativos (explícitos) ou inativos (ocultos) contidos nos dispositivos computacionais investigados.

Esta etapa é de suma importância para o restante do trabalho, pois, as análises dos indícios e seus resultados serão provenientes dos dados gerados por esta etapa. Uma eventual falha nesta fase do processo pode comprometer toda a investigação, por exemplo, a negligência em não coletar todos os equipamentos computacionais pode comprometer na decisão judicial do processo.

Ao coletar o material é extremamente importante que sejam capturados todos os dados do dispositivo em questão, estando eles ocultos ou visíveis. Um exemplo de como não se deve proceder em um caso, seria a realização da cópia lógica dos dados, ou seja, copiar apenas aquele conteúdo visível pelo usuário e o Sistema Operacional. Uma cópia desse tipo não permitiria ao perito analisar áreas do disco onde haja vestígios de arquivos inacessíveis pelo Sistema Operacional, como por exemplo, os arquivos excluídos ou o log da partição de disco.

Desse modo, conforme exemplificado por Eleutério e Machado (2010, p. 62-63)

um disco rígido, por exemplo, pode ser comparado a um planeta de dados, [...]. Assim como a estrutura interna de um planeta como a Terra, os dados contidos em um disco rígido podem ser divididos em camadas. Desse modo, a exploração das camadas torna-se mais difícil à medida que se quer conhecer as partes mais profundas. Os usuário comuns de computadores conseguem enxergar apenas a parte superficial do planeta – são chamados de arquivos visíveis, que podem ser visualizados com o uso de softwares como o Windows Explorer.

Na mais superficial estão os arquivos visíveis aos usuários comuns do computador e nas camadas mais internas encontram-se os arquivos ocultos, temporários, excluídos, fragmentos de arquivos e outros arquivos que exigem maior complexidade no processo de acesso ao conteúdo, como por exemplo, arquivos criptografados.

Ao apagar um arquivo de um computador, o Sistema Operacional não sobrescreve todo o conteúdo ocupado por esse arquivo no disco rígido com zeros e/ou uns. Ele apenas tem um controle de quais partes do disco rígido estão livres e quais estão ocupadas (ELEUTÉRIO E MACHADO, 2010, p. 63).

Para recuperar arquivos apagados, o método mais utilizado é a busca baseada em assinaturas5 de arquivos, também conhecida como Data Carving (DICKERMAN, 2006, tradução nossa). No entanto, o bom entendimento do sistema de arquivos6 utilizado é muito importante durante este processo.

Os principais procedimentos para a realização da fase de extração são a recuperação de arquivos apagados e a indexação de dados (Eleutério e Machado, 2010, p. 62).

Durante essa varredura de itens apagados, também pode ser feito um índice com os dados contidos encontrados para agilizar futuras buscas nesse conteúdo.

Com a coleta finalizada, a próxima fase da investigação já pode ser iniciada: A análise.

4.7.1. Espelhamento de disco

O espelhamento, também conhecido como clonagem, é uma técnica de replicação de discos que consistem em realizar uma cópia idêntica do dispositivo de armazenamento computacional original, ou seja, bit a bit, para um dispositivo de armazenamento de destino. Para isto, é necessário que o dispositivo de armazenamento de destino comporte o mesmo conteúdo, ou seja, tenha o mesmo espaço em disco ou mais. Neste ponto, vale ressaltar que dois discos rígidos de fabricantes diferentes costumam ter capacidades diferentes, porém, por menor que seja a diferença, será o suficiente para impactar o espelhamento, caso o disco de origem seja o de maior capacidade. Deve-se ficar atento ao número de setores do disco, ou seja, ao LBA7, comumente usado nos discos atuais. Caso o dispositivo destino tenha maior capacidade de armazenamento em blocos que o original, é necessário realizar uma formatação física, conhecida como wipe8, em todo o espaço remanescente no disco, de modo a garantir que não existam resquícios de nenhuma informação anteriormente gravada no disco.

Recomenda-se também que ao realizar o espelhamento, o dispositivo de armazenamento de destino não possua setores defeituosos, pois, os dados originais referentes aos setores defeituosos não seriam copiados.

4.7.2. Imagem de disco

A imagem consiste em duplicar as informações de um dispositivo de armazenamento, assim como o espelhamento, porém, o destino de gravação dessas informações é um arquivo9 e não o disco inteiro.

Em geral, a técnica de geração de imagem de um dispositivo de armazenamento computacional possui certas vantagens com relação à técnica de espelhamento, são estas:

-

Possibilidade de copiar todo o dispositivo de armazenamento interno ou apenas uma partição.

-

O dispositivo destino pode ser utilizado para armazenar as informações de mais de um dispositivo origem, otimizando assim o uso do mesmo.

-

Possibilidade de compactar o conteúdo do arquivo de imagem, porém deve sempre ficar atento aos métodos de compactação utilizados, para que não alterem as informações dos dados originais.

Em ambos os casos (espelhamento ou imagem), a cópia dos dados deve ser fiel aos dados contidos no dispositivo original. Para a realização do processo de coleta, existem diversas ferramentas e softwares disponíveis que auxiliam nas tarefas.

4.7.3. Softwares e dispositivos para coleta de dados

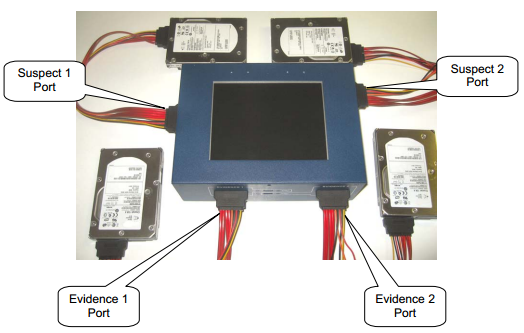

Existem equipamentos que fazem o espelhamento ou a imagem de dispositivos de armazenamento, como o Solo-4 da Image MASSter ilustrado na Figura 2.

Figura 2 – Solo-4

A Figura 3 apresenta as quatro portas padrões para comunicação com os discos rígidos a serem copiados e gravados do Solo-4.

Figura 3 – Solo-4: Conectores

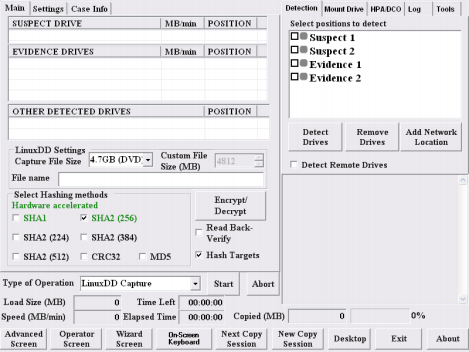

A Figura 4 mostra a tela do sistema utilizado no Solo-4.

Figura 4 – Tela de clonagem do sistema instalado no Solo-4

Existem também dispositivos que bloqueiam a escrita em equipamentos, como o Tableau T4 Forensic SCSI Bridge que pode ser visto na Figura 5.

Figura 5 – Dispositivo Tableau T4 Forensic SCSI Bridge

Os dispositivos de bloqueio de escrita normalmente possuem a vantagem de ter diversas interfaces de conexão e velocidades maiores devido ao único canal de fluxo de informações. Os dispositivos que fazem esta proteção contra escrita e copiam automaticamente os dados, adicionalmente ainda contam com a vantagem de não ser necessário um computador dedicado para isso.

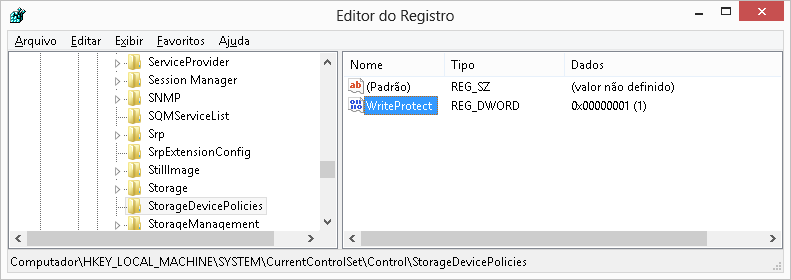

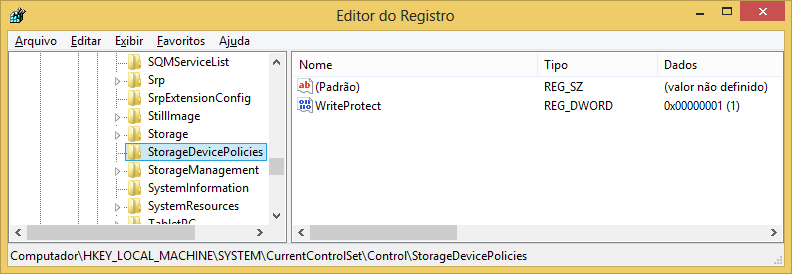

As cópias também podem ser realizadas somente utilizando computadores convencionais, porém são necessárias configurações no Sistema Operacional para que os mesmos bloqueiem a escrita em disco. No caso do Microsoft Windows, deve ser alterada a seguinte chave de registro: “HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlStorageDevicePolicies”, especificando “WriteProtect” para 1, como mostra a Figura 6.

Figura 6 – Bloqueio de escrita no registro do Microsoft Windows

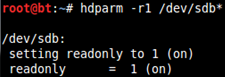

Em Sistemas Operacionais Linux, pode ser colocado o disco em modo somente leitura com a utilização do comando “hdparm -r1 ”, substituindo “” pelo caminho do dispositivo a ser colocado como somente leitura. A Figura 7 mostra a utilização do comando no dispositivo conhecido como “/dev/sdb” (foi utilizado o “*” para informar que são todas as partições do mesmo dispositivo).

Figura 7 – Bloqueio de escrita em disco no Linux

Para iniciar a cópia apenas utilizando Softwares Livres, sem bloqueadores de escrita ou equipamentos de clonagem ou imagem, podem ser utilizadas algumas ferramentas específicas reconhecidas no mercado como o Sistema Operacional Helix, que acessa o disco como somente leitura e as ferramentas dd, dcfldd e dc3dd. É muito importante configurar o disco de origem como “somente leitura”, pois, quando um dispositivo é inicializado em um Sistema Operacional, alguns arquivos são criados ou alterados sem a intervenção do usuário.

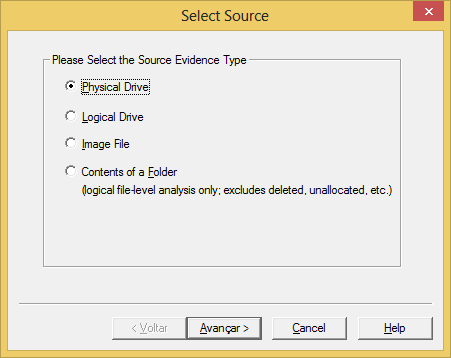

Existem também ferramentas de mercado para cópia ou aquisição de imagens, como é o caso do FTK Imager, da AccessData. A Figura 8 mostra a tela inicial do processo de cópia do FTK Imager.

Figura 8 – Tela inicial de cópia do FTK Imager

Ao iniciar a coleta de dados do disco rígido apresentado, inicialmente foi utilizada a proteção contra escrita configurável no Registro do Sistema Operacional Windows em: “HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlStorageDevicePolicies”, sendo “WriteProtect” igual a 1, conforme apresentado na Figura 9.

Figura 9 – Proteção contra escrita no Registro do Microsoft Windows

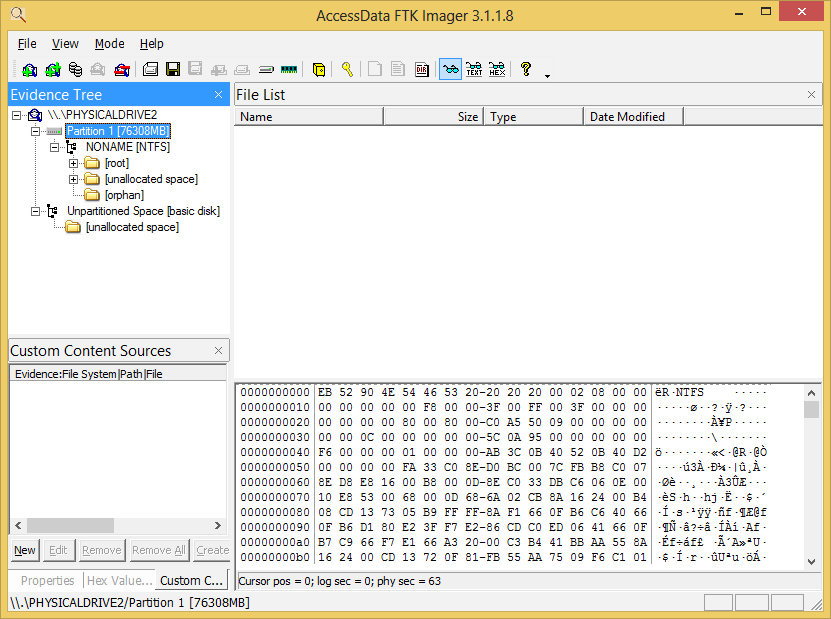

A Figura 10 apresenta a imagem adquirida do HD1 e montada no programa FTK Imager.

Figura 10 – Tela da imagem adquirida do HD1 e montada no FTK Imager

A coleta utilizando o Sistema Operacional Linux poderia ter sido realizada através da ferramenta dd ou derivações da mesma.

4.8. Preservação de evidências durante a análise

A etapa de análise consiste em examinar os dados e informações obtidos e resultantes da etapa da coleta, por meio de exames que utilizam metodologias forense, com o objetivo de encontrar e relacionar evidências que levem aos objetivos finais da investigação.

Os objetivos são estabelecidos através dos quesitos elaborados no processo. É altamente recomendado que o solicitante responsável por elaborar os quesitos seja um assistente técnico, pois, cada quesito deve ser específico e objetivo, de modo que possa fornecer informações suficientes ao perito para que a análise seja refinada o máximo possível como, por exemplo, a elaboração de quesitos com nomes específicos, evitando assim que o resultado do laudo seja a descrição de todas as partes do computador.

Em certos casos, o disco questionado pode ter a capacidade de 1TB10, no entanto, podem conter centenas de milhões de arquivos. Pode haver também mais de um disco com essa capacidade, ou próximo a isso, questionado. Dessa forma, com um quesito genérico que solicite analisar todo o conteúdo do disco, pode levar muito tempo e encarecer muito o exame ao ponto de torná-lo inviável.

Visando uma melhor eficiência nessa tarefa, existem algumas técnicas que podem aperfeiçoar o processo, como é o caso da utilização de filtros para categorizar o conteúdo armazenado. Nesses filtros, podem ser descartados da análise todo aquele conteúdo considerado não importante para a investigação, como por exemplo: eliminar os arquivos do Sistema Operacional ou arquivos conhecidos a partir da RDS11. Evidentemente, deve-se tomar muito cuidado com este tipo de filtro, deve-se eliminar o conteúdo que certamente não precisa ser analisado. Desta forma, é possível minimizar consideravelmente o número de arquivos e consequentemente otimizar o tempo efetivo das análises.

A pesquisa por palavras chaves é de grande utilidade durante a procura por evidências digitais e pode ser ainda mais efetiva quando há a indexação dos dados. Porém, os dados que estiverem criptografados não retornam o resultado esperado, visto que o conteúdo não está legível à aplicação até que seja descriptografado.

Outra atividade muito eficiente na procura por informações durante uma análise é procurar dados em arquivos e diretórios comumente utilizados por usuários, como por exemplo, em “Documentos”, “Downloads” e “Área de Trabalho”.

4.8.1. Exploração dos MACTIMES

O termo MACTIME refere-se ao registro de data e hora da última modificação (Modification time), do último acesso (Access time) e da data de alteração (Change time) de certo arquivo, conforme citado por ForensicsWiki (2012, tradução nossa). MACTimes, segundo Farmer e Venema (2007, p. 16) é simplesmente uma maneira abreviada de se referir aos três atributos de tempo – mtime, atime e ctime – que são anexados a qualquer arquivo ou diretório no Unix, Windows e em outro sistemas de arquivos.

No NTFS, cada arquivo tem as datas de criação (Create), modificação (Modify), acesso (Access) e modificação de entrada (Entry Modified). O último se refere à data e hora quando a entrada na MFT12 foi modificada, segundo ForensicsWiki (2012, tradução nossa).

ForensicsWiki (2012, tradução nossa) informa ainda que outros sistemas de arquivos como o HFS, incluem diferentes registros de hora, como a hora do backup (Backup time).

Esses atributos registram apenas a última data e hora. Para visualizar o histórico desses atributos, é necessário visualizar os registros do log do sistema de arquivos (journal).

Segundo ForensicsWiki (2012, tradução nossa), no sistema de arquivos FAT:

-

A data de criação tem uma resolução de 10 milissegundos;

-

A data de última escrita tem uma resolução de 2 segundos;

-

E a data de acesso tem uma resolução de 1 dia.

A partir do Windows Vista, a atualização da data de acesso é desabilitada por padrão. Isto se deve ao fato de desempenho, segundo informações da Technet (TECHNET, ?). A seguinte chave do registro controla essa atualização: “HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlFileSystemNtfsDisableLastAccessUpdate”. No Linux, pode ser montada uma partição com o parâmetro noatime.

No entanto, deve-se tomar cuidado com estas informações de MACTIMES, pois, podem ser facilmente alteradas, voluntariamente ou involuntariamente, durante a coleta e aquisição dos dados, por isso deve-se sempre seguir a correta ordem de volatilidade das informações.

4.8.2. Ordem de volatilidade das evidências

Em uma investigação, os dados obtidos durante a coleta são frágeis, alguns mais e outros menos, e podem ser perdidos das maneiras mais simples. A perda ou alteração dos dados coletados pode por em dúvida todo o resto do processo de investigação.

O primeiro passo no processo de realização de uma perícia é realizá-la em uma cópia imagem ou clone da original, não permitindo margem alguma para questionamentos, pois, erros, humanos ou não, podem ser cometidos durante a cópia dos dados questionados e podem acarretar uma alteração do resultado final da análise.

Contudo, existem situações em que não é possível realizar a clonagem ou imagem dos dados, por exemplo, em ambientes onde a investigação acontece em sistemas Vivos13 pois o desligamento acarretaria em uma alteração e possível perda das informações.

A análise forense tradicional se concentra nos dados dos sistemas que não estão em execução. A doutrina diz para desligar o sistema e copiar os dados que sobreviveram à transação: logs de programas, horários de acesso, o conteúdo dos arquivos e assim por diante. A análise é então feita em uma cópia dos dados, o que minimiza o perigo para o original. Essa abordagem facilita uma captura fácil dos dados e uma cadeia razoavelmente irrefutável da lógica ao demonstrar os resultados (FARMER; VENEMA, 2007, 5).

Em sistemas “vivos” é muito importante considerar o nível de volatilidade (OOV) das informações lidadas, deve considerar primeiramente a coleta das informações mais voláteis, como memória e conexões de rede, para depois então coletar os dados menos voláteis, como os dados do disco rígido e CD-ROM.

O cuidado e o planejamento das ações devem ser sempre tomados antes de começar a agir. Inicialmente devem ser planejadas as alterações que sofrerão o sistema a partir das tomadas das decisões.

cuidado e planejamento devem ser utilizados ao coletar informações de um sistema em execução. Isolar o computador – de outros usuários e da rede – é o primeiro passo. E, devido ao fato de alguns tipos de dados terem menor propensão do que outros à corrupção por uma coleta de dados é uma boa ideia capturar as informações de acordo com o ciclo de vida esperado (FARMER; VENEMA, 2007, 6).

A Tabela 1 foi reproduzida fielmente da encontrada, mostra a ordem de volatilidade de alguns periféricos.

Tabela 1 – Ordem de volatilidade dos principais elementos computacionais

|

Tipos de Dados |

Tempo de Vida |

|

Registradores, memória periférica, caches |

Nanossegundos |

|

Memória principal |

Dez nanossegundos |

|

Estado da rede |

Milissegundos |

|

Processos em execução |

Segundos |

|

Disco |

Minutos |

|

Disquetes, mídia de backup |

Anos |

|

CD-ROMs, impressões |

Dezenas de anos |

Fonte: FARMER; VENEMA, 2007, p. 6

Uma dúvida comum que pode surgir ao analisar a Tabela 1 é: por que não coletar tudo simultaneamente? A resposta para essa pergunta é que em raras ocasiões é possível coletar todos os dados simultaneamente, pois, simplesmente em se executar um aplicativo de coleta de dados, algo já está sendo alterado, podendo destruir o outro dado.

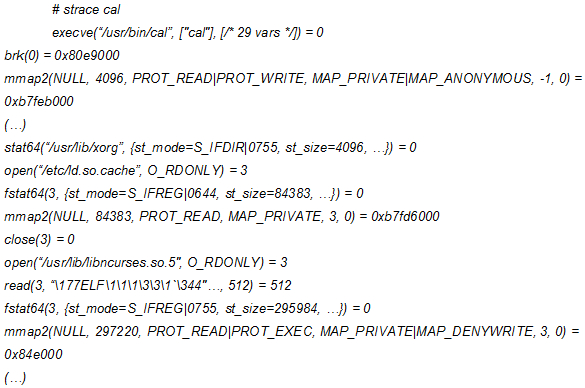

Para exemplificar melhor, foi utilizada a ferramenta strace14 em conjunto o comando cal15 e o resultado obtido pode ser visualizado na Tabela 2.

Tabela 2 – Resultado do comando “strace cal”

Fonte: LEITE, Thiago, 2007.

Somente nessa simples aplicação, foram realizadas mais de 20 operações de abertura de arquivo, consequentemente, todos esses arquivos acessados tiveram a sua propriedade atime alterada durante a execução desse binário, segundo Leite (2007).

4.8.3. Data Carving

Data Carving é uma técnica utilizada para recuperação de arquivos excluídos através da assinatura do tipo de arquivo. Quando um arquivo é excluído, apenas o seu índice é removido, os seus dados persistem gravados no disco até que estes sejam sobrescritos. Para que estes dados sejam recuperados, pode ser utilizada esta técnica, conhecida também como Carving.

Data Carving é uma técnica usada no campo da Computação Forense quando um dado não é possível de ser identificado ou extraído da mídia por vias "normais" devido ao fato de que o sistema de arquivos não possui mais a identificação dos setores que pertencem ao arquivo ou dado (DICKERMAN, 2006, p. 3, tradução nossa).

Cada tipo de arquivo possui uma assinatura hexadecimal que os definem assim os diversos softwares podem lê-los e interpretá-los.

Este método se baseia em alguns pressupostos: 1) Que o início do arquivo, local onde reside a assinatura do mesmo, ainda esteja presente; 2) A assinatura que você esteja procurando não seja tão comum a ponto que você encontrasse ela em muitos outros arquivos, criando assim “falso positivo”; e 3) O arquivo identificado através da busca por assinatura esteja gravado de forma contínua e não fragmentada no disco (DICKERMAN, 2006, p. 3, tradução nossa).

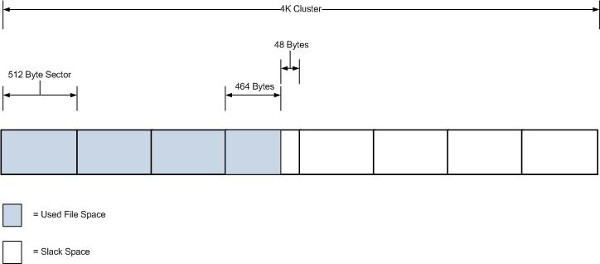

4.8.4. Slack Space

O Slack Space é o espaço não utilizado no cluster reservado para armazenar os dados de um arquivo. Quando o sistema de arquivos aloca um espaço em disco para armazenar um arquivo, ele informa as posições do disco ao Sistema Operacional na unidade de clusters. Normalmente, um cluster é um conjunto de oito setores (isto pode variar de acordo com a formatação do sistema de arquivos), e um setor é o conjunto de 512 bytes, portanto um cluster equivale a 4kb (4096 bytes).

Quando um arquivo ocupa menos que 4kb de espaço em disco, por exemplo, 2000 bytes, o sistema de arquivos escreve estes dados no disco e o restante (2096 bytes) é chamado de Slack Space. A Figura 11 mostra uma representação do exemplo dado:

Figura 11 – Representação de Slack Space

Ainda baseado no exemplo proposto na Figura 11, podem ser armazenados dados nos 2096 (2048 + 48) bytes restantes, estando estes invisíveis a usuários comuns.

O Slack Space pode ainda armazenar dados referentes ao arquivo anteriormente gravado naquele local, pois, quando o Sistema Operacional exclui um arquivo ou formata um disco, ele apenas remove o índice na MFT16 referente àquele arquivo, restando ainda os seus dados nos locais gravados.

Durante a coleta de dados de um disco rígido, pode ser que o Slack Space não seja copiado. Isto acontece devido às ferramentas comuns não se basearem em bits, mas sim em clusters. A correta aquisição dos dados durante a fase de coleta deve ser feita utilizando ferramentas que copiem bit a bit o conteúdo armazenado em uma mídia de armazenamento, assim, todo o conteúdo armazenado no Slack Space também é copiado e analisado.

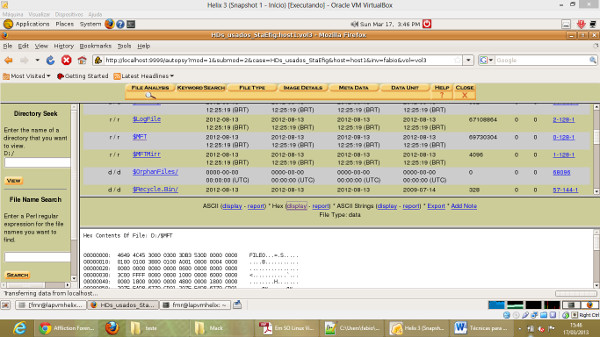

4.8.5. Análise do HD1

O Sleuthkit é um framework17 de ferramentas voltadas à análise forense computacional. Nele, somente entram ferramentas Open Source18.

O Sleuthkit possui as seguintes ferramentas: blkcalc, blkcat, blkls, blkstat, disk_sreset, disk_stat, ffind, fls, fsstat, hfind, icat, ifind, ils, img_cat, img_stat, istat, jcat, jls, mactime, mmcat, mmls, mmstat, sigfind e sorter.

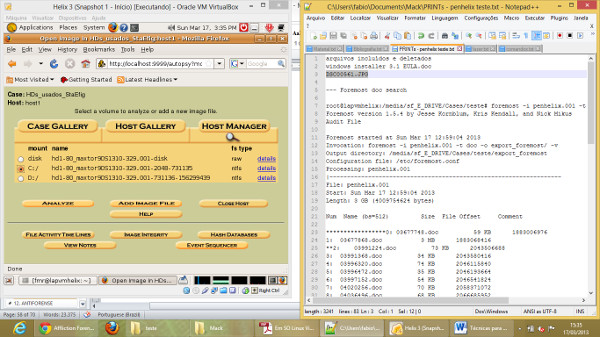

Quando se comenta sobre o Sleuthkit, costuma-se relacionar também o Autopsy. Este segundo é uma interface de trabalho do Sleuthkit, para acesso às mesmas ferramentas, porém, de forma visual e pouco mais automatizada.

Na tela inicial do Autopsy, foi adicionado o HD1. Automaticamente o programa reconheceu que o disco possui duas partições: C e D, nomeadas “C:/” e “D:/”, respectivamente. Ambas utilizando o sistema de arquivos NTFS. A Figura 12 mostra a tela inicial do Autopsy com o HD1 adicionado e as partições reconhecidas.

Figura 12 – HD1 reconhecido no Autopsy

Analisando os resultados, obtém-se a informação que a partição “C” possui apenas informações de boot do sistema e a partição “D” possui os dados do Sistema Operacional, do usuário e aplicações.

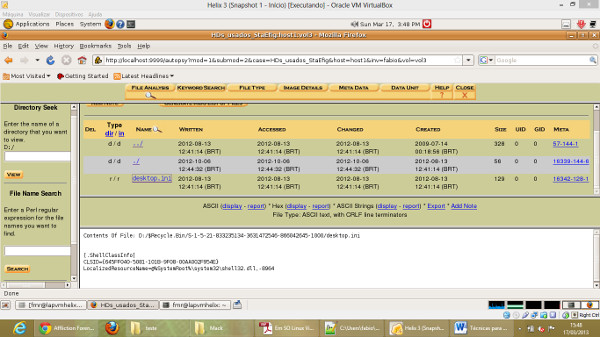

Na Figura 13 é possível observar parte da listagem dos arquivos encontrados na partição C. Atentar-se ao arquivo $MFT com data de alteração de 13/08/2012 às 12h25min16seg (BRT), ou seja, a última vez que algum metadado19 ou informação da tabela de partições foi alterado ocorreu nesta data e hora, visto que a MFT é a área do disco responsável por armazenar informações da tabela de partições e os metadados de todos os arquivos e diretórios do sistema.

Figura 13 – Lista de arquivos na raiz da partição D

Analisando os metadados da Lixeira20 foi possível concluir que a data da última alteração na mesma ocorreu em 13/08/2012 às 12:41:14 (BRT). Nesta data foi excluído o arquivo “desktop.ini” do usuário de UID S-1-5-21-833235134-3631472546-866042645-1000 (usuário comum), conforme pode ser observado na Figura 14.

Figura 14 – Conteúdo da Recycle bin na partição D

Este material não tem por base fixar apenas uma ferramenta de estudo e análise, portanto, haverá uma diversificação das ferramentas utilizadas.

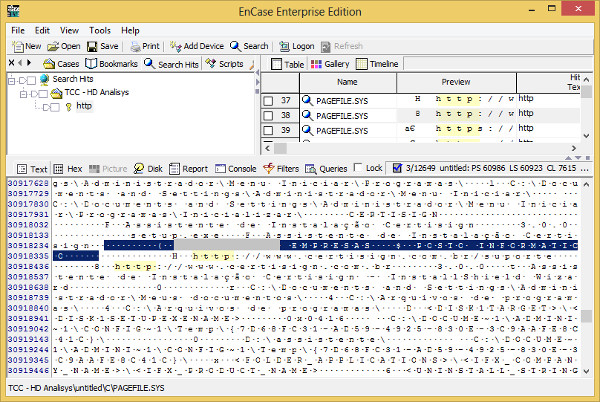

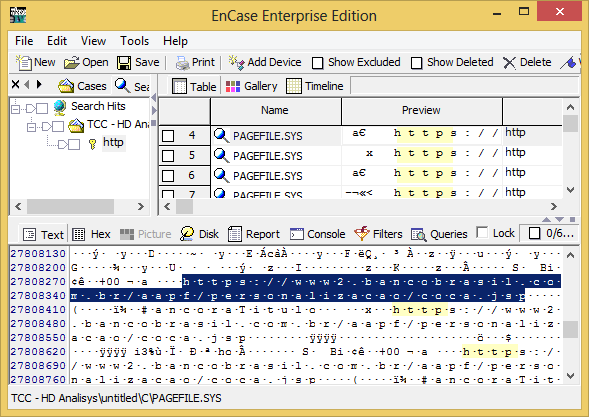

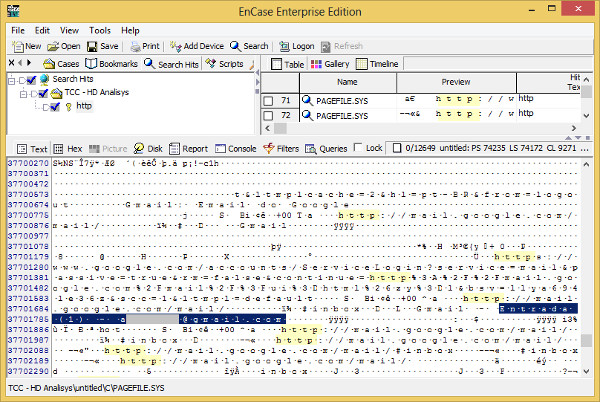

Outros tipos de análises no mesmo material também foram feitas utilizando outra ferramenta direcionada à análise forense computacional, o Encase21. Nele, foi possível identificar que este disco rígido realmente pertenceu a um “Posto informático” da empresa XPTO, conforme pode ser visto na Figura 15 o registro obtido a partir do arquivo “pagefile.sys”22.

Figura 15 – Indício de uso em um posto informativo da empresa XPTO

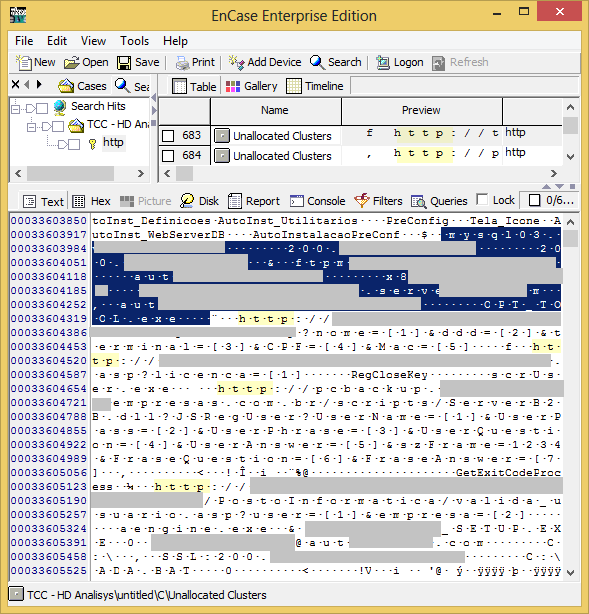

Na região de área não alocada, foi possível encontrar mais indícios da utilização do disco pela empresa XPTO. Desta vez, verifica-se que foram acessados alguns servidores para a instalação de aplicativos, obtenção de chaves de registro e backup do sistema, conforme pode ser visto na Figura 16.

Figura 16 – Área não alocada da partição D

Neste trecho de código, foi identificado o endereço de rede de quatro servidores acessíveis através da Internet e os dados de autenticação (usuário e senha) de um deles.

Apesar de ter sido obtida uma lista de servidores e um usuário e senha utilizados para autenticação em um dos servidores, estas informações não serão explorados por não se tratar do objetivo deste trabalho.

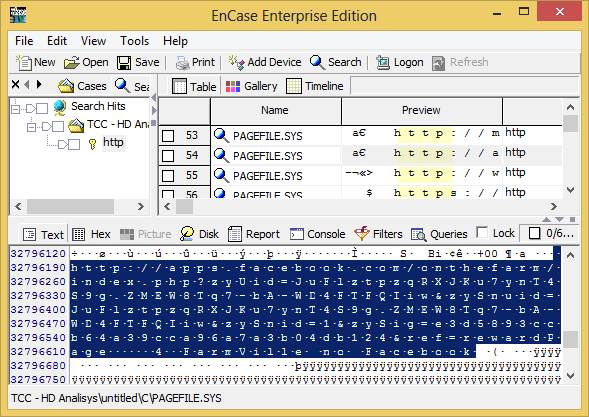

Foi possível identificar também que o funcionário da empresa XPTO utilizador desse computador, costumava acessar o website Facebook e jogar um aplicativo chamado Farmville, conforme pode ser visto na Figura 17.

Figura 17 – Análise do pagefile.sys: Acesso ao Facebook

Foi possível encontrar ainda no arquivo pagefile.sys que o computador em questão havia sido infectado com o trojan bancário, conforme informações sobre o mesmo encontradas divulgadas pela Trendmicro. O site acessado para fazer download do vírus foi: https://www2.bancobrasil.com.br/aapf/personalizacao/coca.jsp. A Figura 18 mostra o trecho do arquivo pagefile.sys de onde foi obtida esta informação.

Figura 18 – URL do local de armazenamento do vírus encontrado

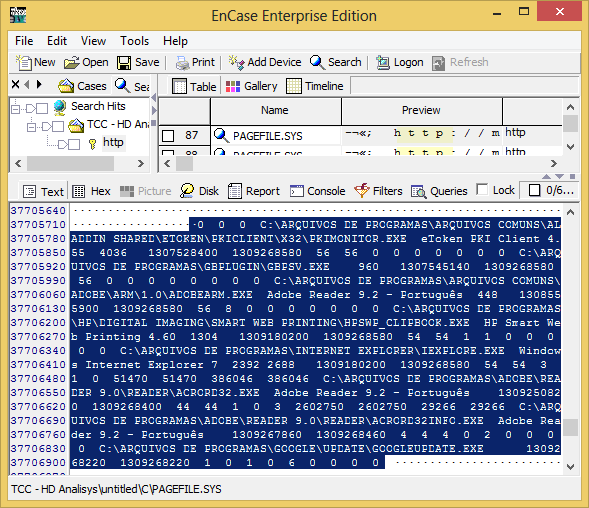

Foi encontrado também, ainda no arquivo pagefile.sys, uma lista dos programas carregados em execução. A Figura 19 mostra esta lista de programas.

Figura 19 – Programas em execução

Segundo informação da Linha Defensiva, o aplicativo PKIMONITOR.exe, mostrado na Figura 19, provavelmente seja um Trojan.

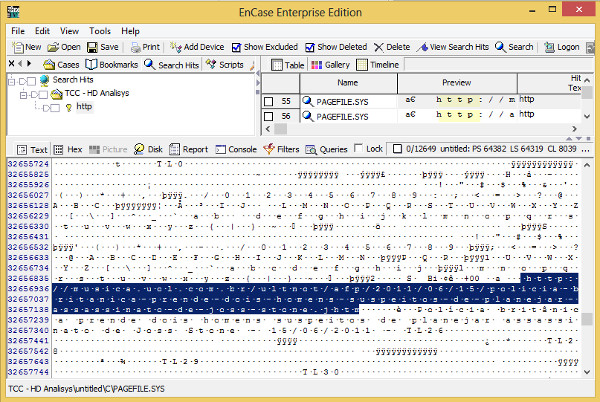

Foi possível identificar também que o usuário do computador acessou a reportagem “http://musica.uol.com.br/noticias/afp/2011/06/15/policia-britanica-prende-dois-homens-suspeitos-de-planejar-assassinato-de-joss-stone.htm” de 15/06/2011, conforme mostrado em um trecho do arquivo “pagefile.sys” na Figura 20. Portanto este computador ainda estava sendo utilizado até tal data.

Figura 20 – Reportagem UOL

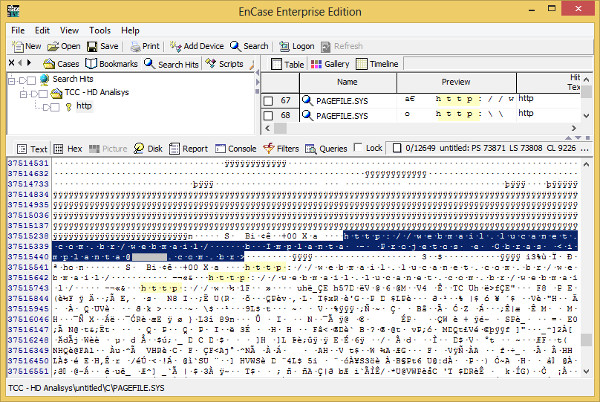

Existem também indícios de acesso ao webmail Lucanet23, inclusive foram identificadas algumas mensagens eletrônicas. A Figura 21 mostra parte desses indícios armazenados ainda no arquivo “pagefile.sys”.

Figura 21 – Acesso ao “webmail.locanet.com.br” e contato com “implanta@xxx.com.br”

O usuário do computador também acessou uma conta Gmail, conforme pode ser visto na Figura 22.

Figura 22 – Acesso à conta de e-mail “aaaaaa@gmail.com”

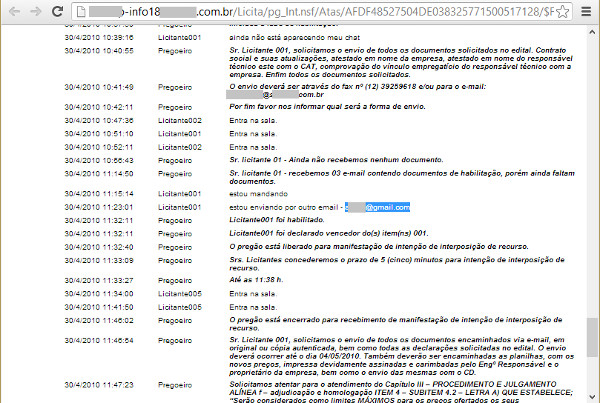

Em pesquisas rápidas na Internet, foi possível verificar que o utilizador do endereço de e-mail “aaaaaa@gmail.com” participou de um pregão de licitação, conforme pode ser visto na transcrição da licitação apresentada na Figura 23.

Figura 23 – Licitação em que o usuário de e-mail “aaaaaa@gmail.com” participou

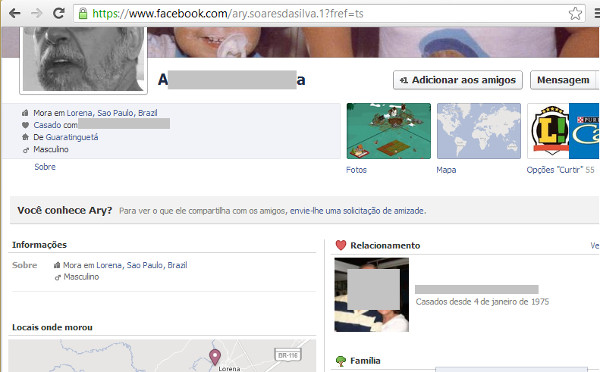

Apenas para correlacionar a informação sobre a utilização do jogo “Farmville” encontrado em áreas do computador mostradas anteriormente, foram realizadas buscas na rede social e encontrados indícios de que o usuário realmente jogava o jogo “Farmville” além disto, morava em Lorena, apesar de ter nascido em Guaratinguetá e é casado com a senhora X desde 1975, conforme pode ser visto na Figura 24.

Figura 24 – Perfil na rede social

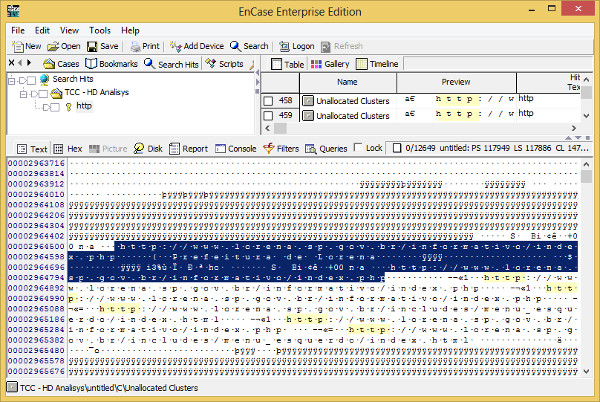

Também foi encontrado na área não alocada do disco, dados de acesso ao site da Prefeitura de Lorena: http://www.lorena.sp.gov.br/informativo/index.php, conforme pode ser visto na Figura 25.

Figura 25 – Acesso ao site da Prefeitura de Lorena

Foi possível identificar a partir das técnicas de análise do HD1, diversas informações úteis para a identificação do histórico de possíveis utilizadores do disco rígido. No entanto, todas essas evidências poderiam ser invalidadas caso não fossem seguidas as melhores práticas forenses para a realização das atividades de cada etapa do processo. Na etapa de análise, a utilização de softwares piratas ou desconhecidos poderiam anular os resultados obtidos. Também é muito importante ressaltar sobre a necessidade do descarte correto de discos rígidos, utilizando técnicas para sanitização de disco rígido.

Existem diversas técnicas que poderiam ser utilizadas para evitar que estas informações armazenadas em disco rígido caíssem em poder de criminosos. Algumas dessas técnicas serão vistas no capítulo 4 – Anti forense, e podem por fim ser utilizadas tanto para o lado bom, ou seja, para corretamente preservar os dados pessoais dos usuários, quanto para o lado ruim, como a ocultação de provas de um delito.

Não serão explorados mais a fundo os dados do usuário anterior do computador pois o objetivo do presente trabalho é mostrar técnicas para preservação de evidências.

4.9. Elaboração do laudo

Por fim, o laudo é a etapa final dos exames forenses. Este deve apresentar os resultados de todo o processo, detalhando e explicando informações importantes dos exames, coleta e análise dos dados. O laudo deve ser encarado como uma forma de traduzir e formalizar as impressões captadas pelo perito a respeito do fato litigioso.

Embora no direito penal brasileiro o juíz não esteja auxiliado somente pelo laudo, este é um forte meio de prova utilizado pelo mesmo para conferir a sentença. No final, o juíz pode optar por aceitá-lo ou não aceitá-lo integral ou em partes.

Existe também o Parecer Técnico, que é apenas uma resposta técnica a uma consulta feita por ambas as partes a um especialista, chamado comumente de assistente técnico.

Um laudo pode ser contestado por ambas as partes, portanto, deve ser sempre bem fundamentado e escrito, de forma que descreva todos os processos realizados, inclusive a forma como foi feita a preservação das evidências. Caso seja contestada a forma como foi realizada a preservação das evidências, mesmo que o laudo esteja íntegro em todo o restante do seu conteúdo, é muito provável que seja descartado como prova do juíz.

Nesse momento, após a preservação das evidências durante todas as etapas da investigação, é importante que as peças examinadas sejam conservadas até que o processo seja finalizado, pois, eventualmente podem ser questionadas novamente.

5. TÉCNICAS ANTI FORENSE

Muitos desafios podem ser encontrados durante as etapas de um processo investigatório. Desafios estes, comumente conhecidos pelo termo Anti Forense computacional.

A anti forense pode ser aplicada através de métodos de ocultação, codificação ou exclusão de evidências, tendo como objetivo interferir nos resultados da investigação forense computacional.

A utilização de criptografia, esteganografia, sanitização de discos e utilização de propriedades não utilizadas comumente por diferentes sistemas de arquivos são algumas formas de aplicação desse tipo de prática.

Além das complicações diretas, existem também as indiretas, que surgem com o passar do tempo, como os avanços tecnológicos. Devido ao surgimento diário de novidades tecnológicas computacionais e eletrônicas, as expectativas são de que a área passe por diversos desafios, visto que técnicas de coleta e análise de dados devem ser sempre inovadas para que possam acompanhar a evolução tecnológica. Como um exemplo desse tipo de desafio, temos o aumento da quantidade de arquivo.

Além dos avanços tecnológicos, como se não bastassem, existem ainda os entraves impostos pela falta de tipificação da legislação brasileira. A inexistência de leis eficientes que tipifiquem os crimes digitais faz com que os crimes virtuais permaneçam sem a devida punição, além do fato de que não há uma reparação concisa dos danos às vítimas.

A seguir, serão explicados os tópicos citados neste capítulo.

5.1. Criptografia

A Criptografia é uma área da criptologia que tem por objetivo esconder o significado original de algo.

Para que um texto seja criptografado, são necessários os seguintes elementos:

-

Mensagem: mensagem original que se deseja transmitir;

-

Cifra: chave utilizada na conversão da mensagem original em código;

-

Código: resultado da conversão da mensagem original utilizando a cifra.

Muito usada quando se deseja garantir a privacidade dos dados, a criptografia atualmente utiliza algoritmos matemáticos complexos para transformar a mensagem em código.

Esta difere do cálculo de código hash por possuir dois sentidos, ou seja, pode-se obter o conteúdo original da mensagem a partir do código final gerado.

Existe uma área da criptologia chamada criptoanálise que trata do estudo de técnicas e metodologias para se obter a mensagem original a partir do código criptográfico gerado mesmo sem ter a cifra (chave) usada na criptografia.

Rainbow Tables são muito utilizadas por peritos para lidar com a segurança por criptografia. Esta consiste em comparar diversos códigos pré compilados armazenados em tabelas com as combinações de caracteres do código criptográfico, levando então a encontrar a mensagem original.

No entanto, é muito importante que o perito realize buscas no computador questionado por possíveis softwares que apliquem criptografia em arquivos ou textos, pois, assim pode ser obtido o algoritmo utilizado na criptografia, facilitando assim, a tentativa em se descriptografar o texto ou arquivo.

5.2. Esteganografia

A esteganografia é o estudo de técnicas que possam ser utilizadas para esconder uma mensagem ou o seu verdadeiro conteúdo. Esta difere da criptografia, pois, a criptografia torna ilegível o conteúdo da mensagem enquanto a esteganografia esconde este verdadeiro conteúdo em meio a outro. Estas duas técnicas quando combinadas podem levar o perito despreparado a concluir erroneamente o seu laudo, afetando assim o curso da investigação.

A vantagem da esteganografia perante a criptografia é que o conteúdo real da mensagem pode estar dentro de outro tipo de arquivo, no entanto o perito que está analisando o artefato pode não dedicar esforço e tempo na busca pela real mensagem caso não perceba algo de diferente no arquivo.

Existem atualmente diversas técnicas utilizadas na esteganografia, algumas mais complexas que as outras. Um arquivo com uma mensagem esteganografada pode ser descoberto utilizando algumas das seguintes técnicas:

- Busca por palavras chaves: Caso a mensagem esteja gravada sequencialmente dentro do arquivo, poderá ser obtido resultado através dessa técnica;

- Valor hash do arquivo: Caso sejam comparados os valores hash atual do arquivo e o original do fabricante, pode ser identificado que existem diferenças entre o conteúdo dos mesmos;

- Tamanho de arquivo: Caso um arquivo esteja muito maior do que comumente seria, por exemplo, se a imagem do plano de fundo de tela do Sistema Operacional estiver com 100MB, existe um forte indício de que existem mais informações no conteúdo deste arquivo que não são originais da imagem;

- Arquivos instalados: Analisando os arquivos instalados no computador questionado, pode ser encontrado o software utilizado na esteganografia. Dessa forma, o perito pode obter informações do tipo de técnica utilizada para então focar esforços na tentativa de descobrir a mensagem original.

A esteganografia é também comumente utilizada por empresas que desejam preservar o seu direito autoral ou rastrear a distribuição de arquivos.

5.3. Particularidades de sistemas de arquivos

Os sistemas de arquivos são conjuntos de estruturas lógicas e rotineiras que permitem ao Sistema Operacional controlar o acesso aos discos rígidos.

Os Sistemas Operacionais por sua vez, utilizam e compreendem certos tipos de sistemas de arquivos. Esta tarefa tornou-se ainda mais complicada com a evolução tecnológica à medida em que é expandida a capacidade de discos, tecnologias por eles utilizadas e aumento no número de arquivos e acessos à estes.

Existem diversos sistemas de arquivos utilizados, alguns mais simples como o FAT16 e o FAT32, e outros mais complexos, com recursos mais sofisticados como o NTFS, EXT3 e ReiserFS.

Além das propriedades dos sistemas de arquivos comumente utilizadas pelos Sistemas Operacionais, existem ainda algumas particularidades que diferenciam os sistemas de arquivos uns dos outros, e que muitas vezes não são interpretadas pelo Sistema Operacional, como é o caso da propriedade ADS (Alternate Data Streams) do NTFS.

5.3.1. Alternate Data Streams (ADS)

A propriedade do sistema de arquivos NTFS chamada Alternate Data Streams (ADS) permite que mais de um fluxo de dados (conteúdo do arquivo) seja adicionado a um nome de arquivo.

O padrão utilizado para acessar os diversos fluxos de dados é: <nomedoarquivo>:. Por padrão, o ADS não é listado nas ferramentas da Microsoft Windows Explorer e como resultado dos comandos “dir” ou “ls”.

Quando se realiza a cópia de um arquivo com ADS para outro sistema de arquivos que não suporta esta propriedade, como o FAT32, por exemplo, ou quando é feito o envio do arquivo por e-mail deste arquivo, o conteúdo alternativo de dados (ADS) é perdido, preservando-se apenas o conteúdo principal.

Ferramentas como o Streams da Microsoft e o LADS da Heysoft são ferramentas de plataforma Windows para tratar ADS.

5.4. Sanitização de discos

A sanitização de discos consiste em apagar toda e qualquer informação armazenada em um disco.

Quando um disco é formatado ou um arquivo é excluído, o Sistema Operacional apenas informa ao sistema de arquivos que o espaço em disco reservado para armazenar o conteúdo daquela partição do disco está liberado e pode ser utilizado, no entanto, os dados permanecem gravados em disco e podem ser recuperados utilizando técnicas específicas para recuperação de dados, como o Data Carving, conforme foi apresentado em capítulos anteriores. Estes dados apagados persistem no disco até que o Sistema Operacional os sobrescreva, no entanto, devido a um projeto de alto desempenho do sistema de arquivos que procura evitar a realização de movimentos do cabeçote do disco, os dados tendem a ser armazenados lado a lado no disco, minimizando a fragmentação de arquivos no disco. Simplificando, quanto mais recente ocorreu a exclusão do arquivo, maior é a probabilidade de recuperá-lo.

5.4.1. Wipe

O processo de wipe consiste em apagar, bit a bit, toda a área reservada para alocação de um arquivo. Os dados contidos nos setores apagados são normalmente substituídos por zeros ou valores aleatórios. Desta maneira, não são recuperados por engano quaisquer dados adicionais no disco.

O Departamento de Defesa dos Estados Unidos criou uma metodologia chamada DoD 5220.22-M para sanitização de discos. Segundo o National Industrial Security Program (1994), essa metodologia consiste em realizar três tipos diferentes de escritas em cada byte endereçável do disco:

-

Escrever “zeros” (0x00) e verificar o que foi escrito.

-

Escrever “uns” (0xff) e verificar o que foi escrito.

-

Escrever valores aleatórios e verificar o que foi escrito.

Existem outras técnicas de wipe que sobrescrevem toda a área designada com caracteres específicos até sete vezes. Segundo o National Institute of Standards and Technology (2006), “a maioria das mídias atuais podem ser efetivamente sanitizadas com apenas uma sobrescrita”.

No entanto, assim como a técnica wipe pode ser utilizada na limpeza de discos, também pode ser utilizada como uma técnica anti forense para apagar vestígios de um crime..

5.5. Evolução tecnológica

Com a evolução tecnológica, diversos desafios têm surgido à computação forense, tais como:

-

Dispositivos móveis com diversas funcionalidades e recursos permitem que um usuário portando esses dispositivos se conecte a o que ele quiser e puder estando em qualquer lugar;

-

A virtualização exige ainda mais que as diligências sejam feitas sem que o suspeito saiba, pois, a facilidade de excluir um dispositivo virtual faz com que o possível suspeito elimine evidências rapidamente;

-

Grandes volumes de dados dificultam a perícia, pois, impactam diretamente na investigação devido ao tempo de conclusão das mesmas;

-

Cloud computing é um dos maiores desafios para a forense, pois, exige que o perito tenha acesso a todos os dispositivos responsáveis por armazenar as informações, porém, algumas vezes as barreiras de jurisdição impedem este acesso;

-

Inteligência artificial pode prover a automatização de delitos;

-

BYOD24 dificultam e muito a forense quando um incidente ocorre, pois, para que seja possível periciar um dispositivo é necessário um mandado judicial ou a autorização do responsável pelo equipamento;

-

Utilização de outras tecnologias de armazenamento, como o SSD (solid state drive). Este permite o acesso rápido às informações armazenadas. Alguns Sistemas Operacionais fazem uso deste avanço tecnológico para reutilizar mais rapidamente as áreas anteriormente utilizadas para armazenagem de arquivos, resultando em um tipo de wipe dinâmico e controlado pelo Sistema Operacional.

6. CONCLUSÃO

Este trabalho teve por objetivo apresentar técnicas de preservação de evidências nas etapas de coleta e análise de artefatos bem como a importância desta preservação. A preservação das evidências deve sempre ser considerada durante todas as etapas de um caso forense. A má condução de um artefato ou mesmo da própria evidência pode fazer com que a parte contrária questione os métodos e procedimentos realizados para a preservação das mesmas e, por mais apuradas que sejam as técnicas computacionais realizadas e mais relevantes que sejam as evidências encontradas, elas podem ser invalidadas caso não tenha sido realizada a cadeia de custódia e a correta preservação das mesmas.

Durante a elaboração do trabalho procurou-se utilizar metodologias atuais em exemplos reais. Foram realizados exames em peças adquiridas em um centro comercial no centro da cidade de São Paulo.