Sumário

1. RESUMO

Esse estudo objetiva analisar as percepções dos profissionais da área de Tecnologia da Informação sobre as políticas de segurança de suas organizações relativas aos ataques dos seus sistemas de dados baseados em técnicas de Engenharia Social, principalmente na forma de Phishing, o “e-mail falso”, com o intuito de obter informações confidenciais. Foi realizado um estudo qualitativo de forma exploratória a partir de onze entrevistas que geraram apontamentos sobre a importância de investimentos e ações preventivas a esse tipo de ataque cibernético que pode gerar perdas e prejuízos às instituições.

Palavras-chave: Segurança da informação, engenharia social, vulnerabilidades humanas.

2. INTRODUÇÃO

A contemporaneidade apresenta como característica marcante um grande processo de inclusão digital na sociedade, onde cada vez mais indivíduos tem acesso a dispositivos que se conectam internet e ainda com o conceito de IOT (Internet of things) se difundindo de forma cada vez mais rápida e abrangente; estima-se que até o ano de 2020, 50 bilhões de dispositivos estejam conectados à internet, segundo dados da plataforma SmoothPay. Os recursos tecnológicos se tornaram uma necessidade para o funcionamento tático, estratégico e operacional de qualquer empresa, que para manter-se ativas exploram as informações para o melhor aproveitamento das mesmas. Grande parte da troca de informações acontece atualmente no meio digital, sejam relacionadas a dados, contratos, relações que possuem muito valor, por isso esses canais precisam ser mantidos seguros e íntegros. Como consequência, os ataques tendem a ser cada vez mais elaborados, estruturados e bem fundamentados, o que gera então a necessidade da elaboração proporcional de otimização das técnicas de prevenção relacionadas à Segurança da Informação. Dessa forma, a segurança dos dados é essencial, e para que aconteça, é necessário o conhecimento dos riscos relacionados, que podem ser entendidos como quaisquer condições que criam danos ou perdas.

Cotidianamente, surgem métodos tecnológicos que têm buscado reduzir os riscos de invasão e roubo de dados, principalmente voltados para o mundo corporativo, essas ferramentas de segurança se apresentam cada vez mais robustas e abrangem mais variados recursos e tecnologias. Contudo, diante de tal realidade, os atacantes (crackers) tendem a usar métodos mais complexos para tentar driblar as ditas barreiras de segurança, com cenários envolvendo Firewalls, dos mais diversos tipos, IPS/IDS, Web Application Firewall, ferramentas de análise de malware baseadas em inteligência artificial, como por exemplo a Cylance, e outras tantas ferramentas de segurança. Analisando esse cenário, não se pode deixar de considerar que apesar da importância dos diversos tipos de tecnologias formando tal barreira de segurança, se o elo principal (o ser humano), estiver desprotegido, os problemas não serão resolvidos.

Considera-se que a proteção virtual pode passar uma falsa sensação de segurança, pois o conjunto de informações de uma empresa, que está relacionado com seu sucesso, muitas vezes se encontram vulneráveis, mesmo com barreiras técnicas ou práticas de segurança implantadas, pois por exemplo, estando o sistema fechado em uma sala com uma porta de aço inviolável, quem a deseja ainda assim pode encontrar uma forma de quebrar a parede ao lado, ou simplesmente pedindo a chave ou combinação de senha que abre a porta para o responsável, o que demonstra que a ação humana é ainda um ponto fraco envolvido em um sistema considerado seguro. (Cavalheiro, 2015).

Nessa perspectiva, esse artigo objetiva uma reflexão teórica sobre como a Engenharia social pode ser utilizada como ferramenta para exploração e melhoramento de vulnerabilidades humanas relacionadas à Segurança da Informação. Estudos demonstram que a engenharia social tem se tornado a maior forma de ameaça em relação à privacidade dos dados, pois o usuário é falho e muitas vezes desinformado, o que o torna um risco por ser o elo mais fraco até mesmo em um sistema considerado seguro (Cavalheiro, 2015).

Partindo do pressuposto que a engenharia social pode ser utilizada como ataque a segurança da informação, surge a seguinte questão: as empresas de tecnologia estão realmente preparadas para evitar esse tipo de ameaça? Assim propõem-se uma análise sobre as formas de utilização da engenharia social como ferramenta de capacitação para redução de problemas de segurança da informação a partir da perspectiva de profissionais do ramo de tecnologia da Informação que atuam na cidade de Belo Horizonte (Minas Gerais, Brasil), visando uma demonstração dessa problemática na prática. Para tal, foi realizada uma pesquisa qualitativa de cunho exploratório, onde foram entrevistados onze profissionais do ramo.

Com o processo do uso em ampla escala da tecnologia, principalmente por empresas, a informação se constitui um fator de grande relevância para o funcionamento dessas organizações, e com isso, a falta de segurança pode gerar prejuízos em várias esferas, como nas áreas administrativas, financeiras, jurídicas e outras. Sendo assim, torna-se necessária a segurança da informação, que deve ser endereçada de maneira objetiva, pois é fundamental para as relações na modernidade, o que demonstra a importância de pesquisas nessa área – o que justifica esse estudo.

São facilmente encontrados estudos sobre a proteção física dos locais onde está situado a informação ou ativos diretamente ligados a ela, como também estudos relacionados a proteção da lógica da informação, sobre formas de controlar o acesso à informações que estão na rede da organização, utilizando recursos como firewall, antivírus, criptografia, permissão em pastas, entre outros.

Contudo, o foco desse estudo é problematizar, algo entre esses dois níveis, que é a atividade humana relacionada as práticas de tecnologia, que pode ser funcional para atacantes. Na prática, se a parte lógica e física da empresa estiverem asseguradas, uma ação humana falha pode comprometer toda a segurança do sistema. Por isso, a identificação dessas práticas nocivas se torna de grande utilidade assim, como a reflexão sobre as maneiras de evitá-las, com isso torna-se justificável esse estudo sobre engenharia social na redução de erros humanos relacionados à segurança dos sistemas de informação, que são o conjunto de processos e recursos do ambiente de tecnologia da informação de empresas.

3. REFERENCIAL TEÓRICO

Parte-se do conceito de Engenharia social, utilizado em Segurança da informação, que de acordo com Mitnick (2002) são as práticas utilizadas para obter acesso a informações importantes ou sigilosas em organizações ou sistemas por meio de enganação, manipulação ou exploração da confiança das pessoas. Na realidade, o que acontece é que o atacante geralmente se passa por outra pessoa, como um funcionário da empresa, por exemplo, e esta forma de ataque se torna muito útil para acessar uma corporação, sem precisar utilizar, por exemplo um ataque de força bruta, onde o atacante basicamente tende a utilizar várias combinações de nomes de usuário e senhas até que encontre uma que funcione e dê acesso ao ambiente da organização. Uma vez finalizada essa operação, é possível que se comprometa o site e/ou servidor da organização com algum tipo de malware, spam phishing ou outros ataques parecidos.

Segundo Assunção (2009), convivemos com engenheiros sociais a nossa vida inteira. Seja aquela tia que tem um jeitinho carinhoso de lhe pedir as coisas fazendo com que nunca dizemos não ou um(uma) namorado(a) que utiliza de chantagem emocional para tentar evitar que a pessoa amada saia com seus amigos.

Para Cavalheiro (2015) a engenharia Social é a arte de manipular pessoas, enganando-as, para que forneçam informações ou executem uma determinada ação além do quê, é considerada “engenharia” por que constrói táticas de acesso à sistemas e informações sigilosas, e “social” por que se utiliza de pessoas que trabalham e vivem em grupos organizados, assim, existem muitos profissionais que utilizam engenharia social para o bem, visando o bem-estar comum, como profissionais da medicina que utilizam esses métodos para obter o máximo de informações de seus pacientes e posteriormente ajudá-los, ou ainda advogados que utilizam tais métodos para defender uma causa.

Na realidade, os engenheiros sociais aderem o desenvolvimento truques que estimulam emoções tais como medo, agitação ou culpa, evocando gatilhos psicológicos, tais como mecanismos automáticos que levam as pessoas a responderem as solicitações sem uma análise cuidadosa das informações disponíveis (MITNICK, 2003).

Uma das técnicas mais utilizadas para conseguir um acesso na rede alvo, segundo Rafael (2016), é o Phishing, o qual nos deteremos nesse estudo, que pode ser entendido como “pescaria” ou “e-mail falso”, onde e-mails são manipulados e enviados a organizações e pessoas com o intuito de aguçar algum sentimento que faça com que o usuário aceite o e-mail e realize as operações solicitadas. O autor cita como exemplos e-mails recebidos de supostos bancos com afirmativas sobre irregularidades nas contas bancárias, informações sobre limites de crédito ou ainda sobre existência de novos softwares de segurança do banco que precisa ser instalado com a restrição do bloqueio ao acesso. Outro exemplo de phishing também podem se relacionar a e-mails da Receita Federal informando sobre irregularidade de CPF ou de Imposto de Renda, contendo links falsos para regularização. Ainda, phishings podem acontecer até as situações mais absurdas e banais, tais como, e-mails informando sobre vida pessoal como suposta traição com links para acessar as fotos de prova, ou ainda que fotos de encontros com amigos já estão disponíveis em falsos links, entre outros. Através dessas mensagens, a maioria dos Phishings possuem algum anexo ou links dentro do e-mail que direcionam para a situação que o Cracker deseja.

4. PROCEDIMENTOS METODOLÓGICOS

Utilizou-se aqui uma metodologia qualitativa. O ponto de partida foi uma revisão bibliográfica para delimitar e contextualizar a problemática proposta e para dar seguimento ao estudo e obtenção dos dados empíricos, foram utilizadas entrevistas semiestruturadas, que combinaram perguntas abertas e fechadas.

Goldenberg (2004) fala sobre algumas vantagens desta técnica, como por exemplo, a maior flexibilidade para garantir a resposta desejada, a verificação de possíveis contradições com a observação do que diz o entrevistado, a permissão para maior profundidade, o possível estabelecimento de uma relação de confiança entre pesquisador-pesquisado, que propicia o surgimento de outros dados, além de ser o instrumento mais adequado para a revelação de informação sobre assuntos complexos.

Assim, esse estudo descritivo, de natureza qualitativa, aconteceu durante os meses de junho e julho de 2018, onde foram realizadas onze entrevistas, todas com registros em questionário digital (Google Forms), sendo que os entrevistados são profissionais que trabalham na área de consultoria de segurança em empresas privadas da cidade de Belo Horizonte.1

5. RESULTADOS

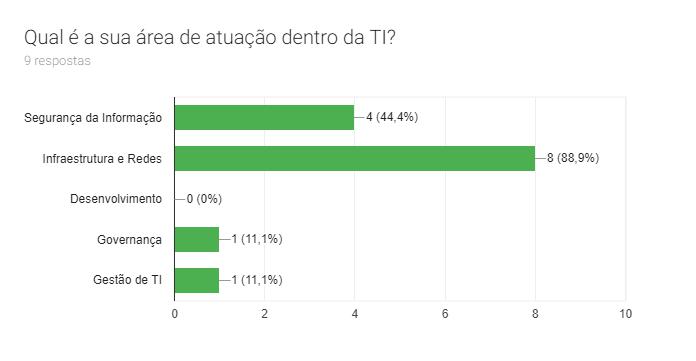

Sobre a área de atuação dos pesquisados, dentro da área de Tecnologia da informação, a maioria trabalha com Infraestrura e redes além da Segurança da Informação, também com Governança e Gestão de Tecnologia da Informação. O Gráfico 1 demonstra especificamente a área de atuação dos entrevistados para essa pesquisa.

GRÁFICO 1. Área de atuação dos entrevistados

Elaborado pelo autor.

Quando perguntados sobre o termo Engenharia Social, todos responderam sobre um conhecimento mínino do assunto como demonstra o gráfico 2. Sobre conhecimento necessário para identificar um ataque baseado em Engenharia Social, a maioria dos entrevistados respondeu que consegue detectar parcialmente, enquanto outra parte considera saber identificar e a minoria reconheceu não saber identificar esse tipo de ação.

GRÁFICO 2. Conhecimento sobre Engenharia Social

Elaborado pelo autor

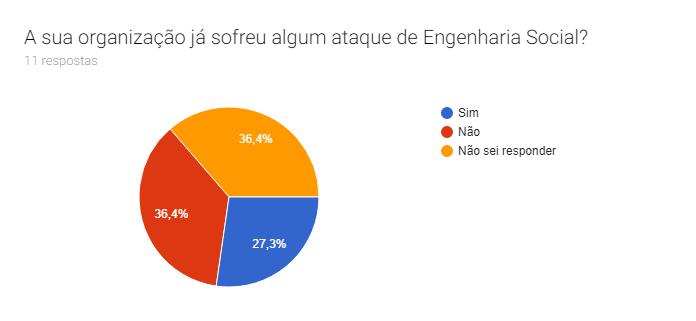

Quanto a questão sobre o acontecimento de ataques de Engenharia Social às organizações que os entrevistados fazem parte, as respostas foram bem divididas, uma parte respondeu de forma afirmativa, outra de forma negativa e ainda a última parte não soube responder como demonstra o gráfico 3.

GRÁFICO 3. Identificação de ataques de Engenharia Social

Elaborado pelo autor.

O gráfico 4 mostra as respostas relacionadas aos tipos de ataques de Engenharia Social mais conhecidos dos entrevistados. Assim, os Phishing são conhecidos por todos os entrevistados, já os Spear Phishing são conhecidos por metade dos entrevistados, os Baiting e os Pretexting são cochecidos por quatro entrevistados. Os tailgating e os dumpster diving são os que os profissionais menos tiveram conhecimento sobre.

GRÁFICO 4. Identificação dos tipos de ataques de Engenharia Social

Elaborado pelo autor.

O gráfico 5 demonstra o conhecimento dos entrevistados sobre problemas com relação aos ataques de segurança baseados em Engenharia Social que foram danosos ás suas corporações. As respostas foram bem divididas, um terço informou não saber sobre esse tipo de ocorrência o que pode indicar o despreparo para a sua identificação.

GRÁFICO 5. Organizações que os entrevistados fazem parte e ocorrência de ataque de Engenharia Social

Elaborado pelo autor.

Pensando em formas de prevenção à danos na segurança da informação das empresas, os entrevistados foram indagados sobre conhecimento de ações de suas companhias com relação segurança de seus sistemas em geral. As respostas, conforme o gráfico 6, foram divididas, metade respondeu afirmativamente e outra metade negativamente, e só um entrevistado não soube responder. A falta de conhecimento sobre o assunto demonstra a falta ou a fraqueza desse tipo de ação nas empresas.

GRÁFICO 6. Políticas de segurança da informação das empresas dos colaboradores entrevistados

Elaborado pelo autor.

Nesse sentido, sobre ações voltadas estritamente para a prevenção aos ataques de engenharia social, a maior parte - 6 entrevistados, afirmaram sobre a não existencia desse tipo de ação em suas compainhas. O gráfico 7, nos motra uma situação que merece atenção, pois comprova a falta de ações voltadas para prevenção aos ataques de engenharia social nas empresas pesquisadas.

GRÁFICO 7. Políticas de segurança da informação específicas sobre ataques de engenharia social nas empresas dos colaboradores entrevistados

.jpg)

Elaborado pelo autor.

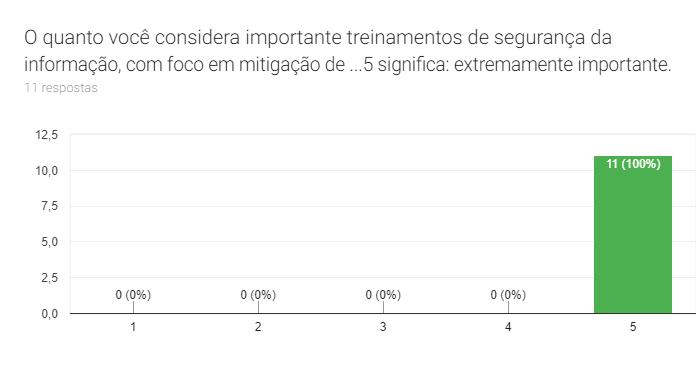

Em geral, os colaboradores das empresas do ramo de Tecnologia da Informação foram sucintos ao avaliar a importância de ações voltadas para a prevenção de ataques de engenharia social nas empresas como mostra o gráfico 8, último que registra os dados desse estudo.

GRÁFICO 8. Avaliação dos colaboradores entrevistados sobre importância de Políticas de segurança da informação específicas sobre ataques de engenharia social nas empresas

Elaborado pelo autor.

6. ANÁLISE E DISCUSSÃO DOS RESULTADOS

Foram realizadas entrevistas com colaboradores de empresas do ramos de acessórias de contabilidade e empresarial, bancos e ...

Em geral os entrevistados souberam bem definir o que é a Engenharia Social, descrita, por exemplo, como “um tipo de ataque onde o atacante (hacker) se vale de manipulação, persuasão para ganhar acesso a informações ou sistemas de uma determinada organização” ou ainda “é quando se recebe e-mails falsos ou quando algum hacker se passa por algum membro da empresa para adquirir informações”. Foram citadas formas de exploração das fragilidades comuns para pessoas leigas com relação a segurança dos sistemas de informação, para que tal ação seja exitosa, como descreve um entrevistado: “Para mim é um tipo de ataque onde é usado da ingenuidade de algum usuário leigo, praticado por sua persuasão, é necessário enganar as pessoas... muito usado para divulgação de informações confidencias desse usuário atacado”. Nesse sentido, ficou explícita a necessidade de maior divulgação desse tipo de perigo cibernético.

Os entrevistados deram vários exemplos de ataques à sistemas de informação baseados na engenharia social. Foram citados muitos casos partindo do uso de informações previamente adquiridas em Redes Sociais, como um entrevistado afirma “...o hacker consegue fingir ser alguém que não é, buscando conquistar a confiança da vítima para roubar informações, ou ganhar acesso a determinados sistemas de informação”. Outros entrevistados definem ataques via e-mails como muito comuns de acontecerem: “... a pessoa recebe um e-mail muito parecido com o banco que ele possui conta, e dentro deste e-mail existe um anexo com um boleto ou fatura, ao clicar a pessoa acha que está tentando abrir um arquivo, mas na verdade acabou de ser executado um arquivo de vírus no computador”. Assim, esses ataques acontecem principalmente pelas redes mais populares e acessíveis.

Houveram relatos de casos de ataques aos sistemas de informação das empresas em que os profissionais entrevistados atuam. Segundo um entrevistado, por exemplo, foram enviados e-mails falsos para os funcionários, como se a própria empresa estivesse promovendo algum evento com premiações, contendo links que levavam à formulários para inscrição nos tais eventos. Outro profissional relatou que “nossos clientes já tiveram esse tipo de ataque por e-mail, uma cliente recentemente entrou em contato com o Banco que alertou que a instituição não envia e-mails com links e anexos, foi preciso formatar o computador”. Ainda, segundo uma técnica entrevistada, um ataque clássico na engenharia social é quando uma pessoa se passa por um alto nível profissional dentro das organizações e diz que o mesmo possui problemas urgentes de acesso ao sistema, conseguindo assim o acesso a locais restritos.

Alguns entrevistados afirmam sobre a falta de aplicação real das políticas de segurança de informação das empresas as quais fazem parte. Para uma entrevistada: “A política de organização da empresa está no site da empresa, mas não é amplamente divulgada, não há campanhas ou treinamentos focados em mitigar ataques de engenharia social.”

A percepção dos entrevistados sobre possíveis soluções para esse tipo de problema informacional, de acordo com as entrevistas estão baseadas principalmente na prevenção desse tipo de ataque, contatando usuários, através de treinamentos e capacitação, como funcionam, quais são os principais tipos e enfatizando a importância de se manter a confidencialidade, a integridade e disponibilidade das informações. Para esse entrevistado:

“Além das ferramentas de segurança, como Firewalls, gestores de conteúdo, antivírus, entre outros, neste caso é imprescindível que o ser humano atue, é necessário que seja feito palestras ou treinamentos com os usuários alertando sobre senhas, alertando sobre e-mails com falsos anexos. É importante não divulgar a senha de seu computador com ninguém, nem do e-mail, evitar de colocar senhas fáceis como data de aniversário, mudar sempre as senhas e usar senhas diferentes. Ficar atento a ligações de números desconhecidos que recebe, SMS, e-mails, aplicativos e programas suspeitos, quando baixados verificar os comentários antes. Sempre atualizar o antivírus e realizar todas as atualizações do Windows Update.” (Entrevistado I)

Ainda de acordo com entrevistado, que após acontecer o ataque, foi importante a rapidez na resposta da segurança da informação da empresa, que “respondeu em cima do e-mail rapidamente, informando que era spam e que não era para acessar e os coordenadores de cada departamento tiveram o dever de reforçar a informação com a suas equipes/grupos”. Foram também descritas formas diferentes de funcionamento das políticas de segurança da informação das organizações as quais os entrevistados fazem parte. Alguns relatos sobre formas teóricas de prevenção, como esse entrevistado descreve:

“Na organização que trabalho há uma política de segurança documentada, contendo os diversos procedimentos de segurança praticados. Estes vão desde políticas e controle de acesso, armazenamento seguro de dados, ferramentas de monitoração, proteção local de rede e equipamentos, orientações quanto a utilização dos sistemas, dos ativos, restrições, proibições e boas práticas”. (Entrevistado II)

Foram citados também o uso de filtros e antivírus, como forma de segurança da informação, como no caso descrito a seguir:

“Onde trabalho é feito uma proteção e controle na rede com utilização de um Mikrotik, além de ter um filtro de conteúdo instalado, no caso utilizamos o NXFilter, ele é capaz de validar os acessos, definir permissões e restrições de acessos internos e externos. O antivírus utilizado é o ESET que contribui para proteção”. (Entrevistado III)

Assim, os entrevistados em sua totalidade demonstraram ter conhecimento sobre os ataques de engenharia social e suas consequências assim também como ter familiaridade com tais ações no cotidiano das organizações em que atuam. Os Phishing foram o tipo mais lembrado e que mais gera prejuízos de acordo com as entrevistas. Ponto importante é a considerável falta de conhecimento, dentre os colaboradores, sobre as normativas de segurança da informação de suas instituições que demonstram como esse é um ponto fraco de tais corporações, já dito pela literatura da área. Ainda, outro ponto relevante é sobre a concordância de todos os entrevistados sobre a grande importância e ao mesmo tempom, da necessidade de treinamentos em geral sobre segurança da informação, assim como aqueles específicos para o tema dos ataques causados por engenharia social. Houveram também, entrevistados que ao serem questionados sobre o tema engenharia social, disseram saber parcialmente do que se trata, entretanto quando indagados sobre como funcionam os ataques, geralmente sabiam mencionar apenas um ou dois tipos de ataques, como Phishing e Spear Phishing, mas ainda assim, sem muita profundidade ou conhecimento sobre o assunto. Essa falta de conhecimento sobre o assunto pode gerar danos as redes de informação, o que demonstra necessidade de tratamento da temática.

7. CONSIDERAÇÕES FINAIS

A partir do estudo das percepções de profissionais da área de Tecnologia da Informação, pode-se analisar a realidade das políticas de segurança da informação da área, com foco sobre prevenção a ataques baseados em engenharia social. Foram identificados tipos de vulnerabilidades humanas que mais acontecem cotidianamente nas empresas pesquisadas relacionadas a engenharia social, que são os Phishing , assim como situações cotidianas em que acontecem, que estão relacionadas com uso de redes sociais, bancos ou situações bem banais que tentam enganar o usuário. Buscou-se também analisar como os técnicos da área avaliam a necessidade da utilização da engenharia social como ferramenta de capacitação para redução de problemas de segurança da informação.

Assim, surge a reflexão sobre a necessidade das empresas pesquisadas em investir em treinamento e capacitação dos seus funcionários, afim de mitigar possíveis tentativas de ataque de engenharia social, bem como a importância da criação de novas formas, mais simples e acessíveis aos reais usuários, para apropriação do conhecimento sobre o assunto. Esse trabalho demonstra como a instrução de forma didática aos usuários dos sistemas de informação pode produzir retorno em várias esferas para as corporações.

8. REFERÊNCIAS

ASSUNÇÃO, F. Marcos. Os segredos do Hacker ético. 2013

CAVALHEIRO, Mario Alfredo L. Segurança na privacidade digital. Trabalho de Conclusão de Curso. Universidade do Planalto Catarinense Santa Catarina, 2015.

DECK, Brian. “50 billion IoT connected devices by 2020 will change business and life as we know it.” Plataforma SmoothPay. Disponível em: http://smoothcommerce.tech/50-billion-iot-connected-devices-by-2020-will-change-business-and-life-as-we-know-it/ Acesso em 22 de abril de 2018.

GOLDEMBERG, Mirian. A arte de pesquisar. Como fazer pesquisa qualitativa em Ciências Sociais. Rio de Janeiro: Record, 7ª ed, 2003.

MITNICK, Kevin D. A arte de enganar. 2002.

RAFAEL, C. GUSTAVO. Ameaças Virtuais, Engenharia Social. 2016. http://www.pdcati.com.br/ameacas-virtuais-engenharia-social/ Acesso em 01 de maio de 2018.

VENTURA,Magda Maria. O estudo de caso como modalidade de pesquisa. Revista SoCERJ, v. 20, n. 5, p. 383-386,2007. Disponível em https://s3.amazonaws.com/academia.edu.documents/34829418/o_estudo_de_caso_como_modalidade_de_pesquisa.pdf?AWSAccessKeyId=AKIAIWOWYYGZ2Y53UL3A&Expires=1511018488&Signature=vwMsbK%2FBXqNy%2BEz0k6WP51z6%2FJw%3D&response-content-disposition=inline%3B%20filename%3Dsetembro_outubro_O_Estudo_de_Caso_como_M.pdf Acesso em 23/04/2018

9. ANEXOS

Questionário

-

Qual é a sua área de atuação dentro da TI? *

-

Segurança da Informação

-

Infraestrutura e Redes

-

Desenvolvimento

-

Governança

-

Gestão de TI

-

2 . Você sabe o que é Engenharia Social? Se sim, explique com suas palavras.O que é um ataque de engenharia social?

3. Você sabe identificar um ataque de Engenharia Social?

4. Quais tipo de ataque de Engenharia Social você conhece?

- Phishing

-

Dumpster Diving

-

Baiting

-

Spear Phishing

-

Tailgating

-

Pretexting

5. A sua organização tem uma política de segurança da informação consolidada? Se sim, como funciona?

6. Existem treinamentos focados em mitigar ataques de engenharia social na sua empresa?

7. A sua organização já sofreu algum ataque de Engenharia Social? Se sim, quais?

8. Quais seriam as soluções para esse tipo de problema, na sua opinião?

9. O quanto você considera importante treinamentos de segurança da informação, com foco em mitigação de ataques de Engenharia Social? Responda de 1 a 5. Onde 1 significa: nada importante e 5 significa: extremamente importante.

1 Como acordado com os entrevistados, não serão divulgados os nomes das suas respectivas empresas visando a ética de pesquisa.