Sumário

- 1 - Resumo

- 2 - Introdução

- 2.1 - Objetivo

- 2.2 - Motivação

- 2.3 - Metodologia

- 2.4 - Canais Bancários

- 2.5 - Banco Eletrônico

- 2.6 - Arquitetura de Segurança para Banco Eletrônico

- 2.7 - Vulnerabilidades

- 2.7.1 - Ameaças

- 2.7.2 - Ameaças em Caixas Eletrônicos

- 2.7.3 - Limitição dos saques suspeitos em Caixas Eletrônicos

- 2.7.4 - Problemas em limitar o saque em Caixas Eletrônicos

- 2.7.5 - Ataques

- 2.7.6 - Ameaça de ataques via Correio Eletrônico

- 2.7.7 - Ataque a Reputação - Engenharia Social

- 2.7.8 - Métodos para obtenção de credencias e senhas

- 2.7.9 - Utilização dos histórico das transações contra ataques

- 2.7.10 - Fraudes

- 2.7.11 - Fraudes de Personificação

- 2.7.12 - Taxonomia das Fraudes de Personificação

- 2.7.13 - Acordos para minimizar perdas nas Fraudes de Personificação

- 2.7.14 - Valores envolvidos para fraudes em Banco Eletrônico

- 2.7.15 - Horários propícios para fraudes em Banco Eletrônico

- 2.8 - Monitoração

- 2.9 - Dispositivos de segurança

- 2.10 - Dispositivos de segurança aplicados para transferências

- 2.11 - Escopo da monitoração

- 2.12 - Desafio

- 2.13 - Situações que implique na execução de um Desafio

- 3 - Conclusão.

- 4 - Referências bibliográficas.

- 5 - Anexos

1. Resumo

Com o advento da Internet o banco eletrônico passou a ser explorado pelas Instituições Financeiras como um diferencial competitivo. Como conseqüência, sofreram com fraudes que implicaram em perdas passando a adotar novas diretrizes de segurança para se protegerem, porém ainda com pouca atenção a seus clientes, pois o problema das fraudes em Internet Home Banking é relativo apenas a transferências executadas com credenciais validas, limitados as contas escolhidas pelos fraudadores que se fazem passar por clientes legítimos.

Sistemas de contas correntes acessados via Internet necessitam de um dispositivo de tomada de decisão dado pela monitoração das transferências de fundos de cada correntista e que conheça o “modus operandis” das potencias fraudes deste meio. A proposta é monitorar as solicitações de transferências dos clientes dinamicamente criando um histórico destas transações tomando alguma ação preventiva em casos de comportamentos não usuais.

Como resultado, dar-se-á uma solução simples que minimizará perdas para bancos sem incomodar demasiadamente com validações os clientes que efetuam suas transferências através de um Internet Home Banking pela análise do histórico de transferências executadas por este canal.

Abstract

With the advent of the Internet the Electronic Banking passed to be explored by the Financial Institutions as a competitive differential. As consequence, they had suffered with frauds that had implied in losses and had started to adopt security politics to be protected, however giving little attention its customers. Thus, with the difficulty of invading Banks internal systems, the focus of the tamperers turned toward the home computers that access these services because they are difficult to be controlled and monitored remotely.

The problem of the frauds in Internet Home Banking is relative the transferences executed with valid credentials, limited to the accounts chosen for the tamperers, who pretend to pass for legitimate customers, through the use of "Hackers" techniques that aim the attainment of users passwords of such environments.

The security politcs currently applied do not protect the customers in its houses, due to the lack of dedicated security devices for each type of information to be protected. Thus, checking accounts accessed by an Internet Banking system would need a intelligent decision made devices that monitors the use of each account holder profile and understand the "modus operandis" of potential frauds of this mean. The proposal is the creation of a device that contemplates one algorithm that dynamically monitors the customers actions and provide an action where occurs atypical behaviors preventing the possible maximum monetary losses for banks and customers.

Capítulo I

2. Introdução

Com o advento da Internet o banco eletrônico passou a ser visto pelas Instituições Financeiras como um diferencial em seu segmento e como um meio de operar novas oportunidades na economia digital (Pacheco et al., 2000). Contudo, estas operações eletrônicas devem estar alicerçadas em redes e sistemas que transmitam e garantam segurança a seus clientes; cujo comprometimento poderia:

-

Prejudicar clientes e bancos com perdas financeiras e roubo de informação;

-

Constituir quebra de leis e regulamentos, implicando em processos judiciais; e,

-

Afetar a credibilidade e reputação de um banco perante o mercado e seus clientes.

2.1. Objetivo

Apresentação de um algoritmo que utiliza o histórico de transações de transferências de fundos para minimizar perdas financeiras e reduzir o incomodo com a validação em todas as operações de transferências de fundos realizadas via Internet Home Banking.

2.2. Motivação

Nos últimos trinta anos, os bancos vêm desenvolvendo muitos canais de atendimento. Estes canais incluem Caixas Eletrônicos, Quiosques de Atendimento, Telebanco e mais recentemente acesso por um computador denominado “Internet Banking” (YAN, 1998). Um estudo realizado em 1998 apontou que 57% dos clientes de bancos convencionais estão buscando novas alternativas para acessar seus bancos sem saírem de suas casas ou escritórios, sendo usada a Internet para esta finalidade (CHUNG, 2002). Já Dominion e Stafford (2001) afirmam que bancos estão incentivando seus clientes a usarem a Internet como canal de acesso, reduzindo custos para o banco e tempo para o cliente.

Por conseqüência, em 2002 40% dos bancos que disponibilizaram acessos pela Internet sofreram ataques através da exploração de vulnerabilidades pertinentes a este canal, obrigando-os a investirem fortemente em segurança (TOHMATSU, 2003). Estas fraudes implicaram em perdas de credibilidade perante o mercado e monetárias na ordem de US$ 10 milhões, representando 15% para o setor financeiro brasileiro e US$ 266 milhões de perdas totais financeiras em 273 bancos em nível mundial até o primeiro semestre de 2002 (SOUZA, 2003). Uma pesquisa realizada pela Pricewaterhouse Coopers, afirmou que nos últimos dois anos desvios com fraudes feitas pela Internet chegam a US$ 2,2 milhões, mostrando que há perdas no sistema de negócios financeiros para bancos e comércios eletrônicos (VANCA, 2003).

Devido aos bancos estarem cada vez mais protegidos, os fraudadores voltaram-se para os clientes destas instituições (ANAFEC, 2001). Os institutos NIPC (2001) e FBI (2000) disponibilizaram um relatório detalhando recentes ataques aos modelos de negócios “Internet Banking” e “Comércio Eletrônico”, concluindo que os ataques tem foco diretamente nos clientes destes serviços a fim de lhes roubarem suas credenciais, senhas e números de cartões de crédito entre outras informações críticas e restritas objetivando fraudes.

Partners (1998) empreendeu um estudo afirmando que 85% dos clientes de banco eletrônico sentem-se desconfortáveis em enviar seus dados como número de cartões de crédito e senhas pela Internet devido à falta de segurança oferecida neste meio, pois acreditam que se possam capturar suas credencias e senhas efetivando posteriormente transações em seu nome.

Uma pesquisa patrocinada pela consultoria Júpiter Midea Metrix, apontou que bancos têm dificuldades em orientar e educar clientes de Internet Banking sobre aspectos tangentes a segurança, e que 59% dos clientes entrevistados crêem que a segurança dos serviços oferecidos deve ser de responsabilidade da instituição financeira mantenedora da conta (MÓDULO, 2003). Entretanto, há clientes que desconhecem que as leis do Código de Defesa do Consumidor os protegem contra eventuais valores debitados de suas contas sem que estes realmente reconheçam sua autoria (PECK, 2003).

Especificamente para o cenário financeiro brasileiro, o ambiente que propicia a fraude está diretamente ligado com o advento do novo Sistema de Pagamentos Brasileiros (SPB) que facilita a realização de transferências interbancárias em instantes e a pouca exigência para a abertura de contas, bastando apenas apresentar C.P.F, R.G. e comprovante de residência (FEBRABAN; BACEN, 2003), e como instrumento de saque, o fraudador precisa apenas de um cartão magnético que será usado logo após a execução da fraude (transferências ilícitas), para sacar os montantes monetários em caixas eletrônicos (ATM). Assim, fraudadores atuam neste segmento eletrônico, pois acreditam que é fácil enganar clientes e sistemas (GIL, 1999), e que dificilmente seriam identificados, capturados e punidos por suas fraudes (STANG, 1994), pois faltam conhecimentos técnicos em perícia Forense Digital para tal ação de rastreamento e identificação dos agentes da fraude (GEEK, 2003).

Em relação à ocorrência de fraudes especificas para Banco Eletrônico, um estudo conhecido como Análise de Risco executado por ASIS (2000) identificou as principais vulnerabilidades existentes no ambiente de Internet Banking que podem ser exploradas com o objetivo único de efetuar transações em nome de clientes legítimos, ou ainda que possam fazer com que estes clientes repudiem a autoria de transações autênticas, que dentre todas as analisadas, trata apenas da realização de operações de transferências de recursos entre contas e entre bancos. Concluiu-se portanto ser alta a probabilidade de ocorrência deste tipo de fraude, pois não há efetivamente implementado um dispositivo de segurança que proteja o cliente em suas casas. Por conseqüência deste estudo, o IDC (2000) sugere que os bancos precisam investir e se preparar para oferecer suporte ao cliente, criando um centro de respostas de emergências a possíveis fraudes ou ataques em potencial a seus sistemas, e que este centro seria baseado na monitoração das atividades dos correntistas na Internet.

Por fim, ainda que um banco implemente todas as diretrizes pertinentes à segurança ainda haverá problemas com a segurança, pois o cliente continuará sendo o ponto mais vulnerável deste modelo de negócio.

2.3. Metodologia

A metodologia usada neste trabalho para alcançar o objetivo é:

Conceituar o Internet Banking, as diretrizes de segurança aplicadas, suas possíveis ameaças e os principias tipos de ataques que exploram vulnerabilidades do cliente visando à obtenção de credenciais e senhas para a posterior utilização em fraudes neste ambiente.

Analisar outros dispositivos relacionados à prevenção de fraudes em ambientes eletrônicos financeiros, a monitoração de eventos de segurança e os dispositivos atuais aplicados pelos bancos para validarem seus clientes em operações de transferências de fundos, apontando suas principais características, em comparação ao objetivo deste trabalho.

Elaborar um algoritmo de segurança baseado na monitoração de clientes em confronto ao histórico das transferências executas e na tomada de uma decisão de validação relativo apenas às operações de transferências de fundos realizados via Internet Home Banking.

Capitulo II - Conceitos.

Capítulo que define os serviços de Internet Banking, sua segurança e possíveis ameaças que explorem vulnerabilidades para gerarem fraudes neste ambiente. Estes conceitos são necessários para uma melhor compreensão da ação dos agentes da fraudes que serão usados para entender como proteger o canal de Internet Home Banking e suas vulnerabilidades.

2.4. Canais Bancários

Os bancos operam sobre quatro canais de entrega (Pacheco et al., 2000):

-

Agências Bancárias - meio tradicional e não eletrônico;

-

Quiosques de Auto-atendimento (ATM);

-

Central de atendimento por telefone - “Phone Banking”; e,

-

Canais Eletrônicos - “Internet Home Banking” e “Internet Office Banking”.

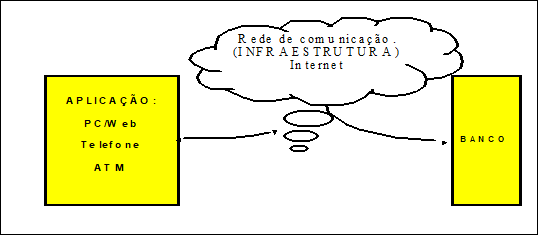

Entende-se por Canal Eletrônico os dispositivos tecnológicos, que permitam a interface com o cliente, possibilitando o transporte de informações e a comunicação remota entre o cliente e ambiente bancário, como na figura 1 (Pacheco et al., 2000).

Figura 1 - Representação gráfica de conexão de um canal eletrônico bancário.

A finalidade da figura acima e elucidar que de qualquer ponto um cliente que tenha acesso à tecnologia (computador, modem, linha telefônica, etc.) e saiba usá-la pode acessar seu banco remotamente.

2.5. Banco Eletrônico

Este trabalho adota o conceito de Banco Eletrônico – Internet Home Banking dado por Pacheco et al., (2000).

2.5.1. Definição

Fundamentado no avanço tecnológico e na globalização, os bancos estão abandonando o modelo de prestação de serviços com foco apenas em agências físicas para explorar o modelo do banco eletrônico pela Internet, apontando para o conjunto de facilidades prestadas a clientes no acesso remoto dos serviços e produtos oferecidos. Portanto, como meio de acesso utiliza-se um canal eletrônico qualquer como demonstrado na figura 1. Para este trabalho o canal eletrônico adotado será a Internet, cujo qual oferece:

-

Auto-atendimento, para quem tem acesso e domina à tecnologia;

-

Redução de custos e tarifas; e,

-

Acesso 24 horas por dia, sete dias da semana.

2.5.2. Características

O Internet Banking é um canal eletrônico desenvolvido para trabalhar em plataformas World Wide Web via Internet, possuindo as seguintes características:

-

Serviços: Com exceção de saques, a maioria dos serviços oferecidos pelos bancos na agência está disponível pelo canal eletrônico como listados abaixo:

-

Pagamentos: Título de compensação, tarifas públicas, transferências entre contas e entre bancos, cartões de credito;

-

Investimentos: Aplicações, resgates e cotações;

-

Cadastros: Abertura de contas, alteração de dados cadastrais e senhas;

-

Cartões e Cheques: Solicitação, desbloqueio, sustação, cancelamento; e,

-

Consultas: Extrato de conta corrente, poupança e investimentos.

-

Conectividade: Para se conectar com o banco não há necessidade de haver programas ou rotinas residentes no computador do cliente. As aplicações são carregadas via Internet por um navegador a partir do servidor do banco e são executadas diretamente em memória.

-

Vantagens e desvantagens: A principal vantagem que para acessá-lo apenas é necessário um acesso a Internet e um navegador, obrigando o banco a manter seus serviços sempre atualizados, assegurando assim que todos os clientes estejam utilizando a versão mais recente. O processo de atualização dos códigos é automático direto do servidor hospedeiro para o navegador do cliente. Entretanto, as desvantagens são em relação à necessidade de possuir acesso à Internet, um navegador, confiança e conhecimento em como utilizá-la. A maior desvantagem deste canal está diretamente relacionada aos riscos da segurança das informações armazenadas ou em trânsito e na manipulação de credenciais e senhas de acesso.

-

Credenciais: É formado pelo conjunto número de conta mais senha.

2.5.3. Aceitação

Algumas clientes sentem-se mais confortáveis em interagir com um funcionário do banco ao efetuar suas operações bancárias simplesmente por não confiarem nos sistemas e controles existentes nos canais eletrônicos da Internet, acreditando que, caso haja algum problema com o sistema durante uma transação financeira, poderão ter perdas monetárias e/ou aborrecimentos.

Uma das estratégias dos bancos para se obter maior confiança e aceitação foi a de promover, divulgar e orientar seus clientes em relação à correta utilização dos recursos de segurança dos bancos eletrônicos através de “Banners” mostrados em seus sítios a cada novo acesso.

2.5.4. Dificuldade da Aceitação

Para uma instituição financeira implementar um banco eletrônico pela Internet e tê-lo aceito por seus clientes, algumas dificuldades devem ser levadas em conta, como:

-

A introdução de um novo serviço que faça uso de tecnologia de ponta;

-

Facilidade no acesso a esta tecnologia;

-

A segurança oferecida no meio (canal) eletrônico (Internet); e,

-

A dificuldade em orientar e educar os clientes quanto a seu uso.

2.5.5. Fases da Aceitação

Neste instante faz-se necessário entender as fases de aceitação de um novo serviço bem como o processo de comunicação seguro entre a fonte (cliente) e destino (banco) da informação, quando utilizado a Internet como canal de acesso.

Ao todo são quatro as fases observadas no relacionamento entre o cliente e o banco (Magazine, 1999). A primeira (1) fase é conhecida como rejeição. Acontece quando o cliente não acata facilmente as normas, regulamentos e procedimentos adicionais necessários garantir certas condições mínimas de segurança. Na segunda (2) fase, ocorre a adesão involuntária, quando para não ser privado dos serviços o cliente adere aos procedimentos exigidos pela instituição. A terceira (3) fase reflete uma mudança comportamental, e passa a entender que os procedimentos de segurança mencionam as garantias que o mesmo exige para sua conta corrente. Na última (4) fase surge o efeito multiplicativo, quando se aceita e compreende a real importância da aplicação das diretrizes e dispositivos de segurança.

Após a aceitação, o cliente passa a exigir, acatar, praticar e divulgar a outros correntistas as melhorias e garantias oferecidas, tornando-se não somente um cliente, mas um parceiro. As condições de confiança mútua estabelecidas são necessárias para a evolução nos processos de segurança. Assim, o banco tem em seus clientes fortes aliados no combate as fraudes deste ambiente.

2.6. Arquitetura de Segurança para Banco Eletrônico

O principal objetivo de uma arquitetura de segurança é reger as atividades ligadas à segurança da informação, mantendo-as dentro dos padrões de segurança que garantam a continuidade dos negócios (ABNT, 2002) (MANSUR, 2001).

Atualmente o Fator Segurança é foco de grandes investimentos de recursos cuja finalidade entre outras é minimizar os riscos de fraudes em Internet Banking. Soluções que envolvam hardware, software, gerenciamentos, controles e monitoração buscam garantir a integridade, confidencialidade e irrefutabilidade das transações (SCHEINER, 2000). Mesmo com a grande quantidade de produtos tecnológicos voltados à segurança, a percepção do cliente sobre a segurança deste canal (Internet) se limita apenas à utilização e guarda das senhas de acesso, validação positiva e bloqueio aos serviços (Pacheco et al., 2000).

Ainda segundo Pacheco, uma Arquitetura de Segurança permite reduzir os riscos com vazamentos de ativos, fraudes, erros, sabotagens, uso indevido, roubo de informações, exposição na mídia entre outros fatores que possam comprometer a integridade e credibilidade das instituições financeiras. Isto resulta em uma maior confiança por parte dos clientes por propiciar-lhes um ambiente mais seguro e organizado. Assim, uma desejável Arquitetura de Segurança aplicada a serviços de instituições financeiras via Intenet para bancos de varejo seria composta por:

-

Diretrizes de Segurança - Normas, regras e políticas (acesso e armazenagem);

-

Dispositivos específicos de segurança - Firewalls e Detecção de Intrusos;

-

Monitoração dos sistemas que provêm acesso ao Internet Banking;

-

Proteção do servidor de Banco Eletrônico contra ataques internos e externos;

-

Garantia da integridade dos dados armazenados ou em transito neste servidor; e,

-

Manutenção de um programa de orientação para clientes e funcionários em aspectos relativos a segurança da informação.

Relativo ao último item que trata diretamente com o Fator Humano, as orientações dos devidos procedimentos de utilização de um Internet Banking de forma segura devem ser fornecidas e sustentadas pelo banco, conscientizando seus clientes das melhores práticas no uso de um Internet Banking devido aos mesmos não monitorarem as ações de seus clientes (PINTO, 2003).

Por fim, os bancos têm consciência de que nenhuma solução será 100% segura e alertam os clientes para executarem procedimentos contra possíveis invasões e furtos de suas senhas, pois além de sofrerem com o próprio ataque dos fraudadores podem ficar sem as devidas coberturas dos bancos que só garantem os dados em seus próprios servidores institucionais (REIS, 2003).

2.6.1. Segurança vs. Cliente

Dispositivos e processos tecnológicos são fatores importantes na composição de Arquitetura de Segurança, entretanto para sustentá-la e aplicá-la eficazmente faz-se necessário trabalhar com fator humano envolvido no processo – o Cliente (GIL, 1999).

Os bancos enfrentam grandes dificuldades para aplicar os procedimentos de segurança oriundos da utilização de seus Internet Banking, devido aos diferentes graus de conhecimento tecnológico de seus clientes. Para um banco típico de varejo, como o Banco Bradesco S.A. que possui cerca de 18 milhões de clientes seria utópico afirmar que se possa instruir e monitorar a todos em suas casas, com altos índices de aproveitamento.

Porém há clientes que dominam a tecnologia e sabem usá-la de forma segura, entretanto há outros que por descuido, promiscuidade ou ignorância, não fazem questão de navegar e acessar seus bancos pela Internet seguindo as diretrizes de segurança fornecidas por seus bancos. Como legalmente o código de defesa do consumidor tende a proteger o cliente, toda responsabilidade por aplicar e monitorar as diretrizes e dispositivos de segurança ficam a cargo dos bancos, entretanto poucos são os clientes que conhecem seus direitos como consumidor e acabam por assumir certas responsabilidades pertinentes aos bancos (PECK, 2003).

Também não há como monitorar os computadores pessoais dos clientes que utilizam um Internet Banking, sendo que o próprio correntista deve ter cuidado para não ser “hackeado”. Assim, uma instituição financeira não pode garantir a segurança das informações contidas nos computadores pessoais de seus clientes incautos ou mesmo que divulguem suas senhas a terceiros inadvertidamente. Fazer-se entender e convencer clientes que eles devam ser o principal aliado no combate a possíveis fraudes em suas contas correntes pode causar-lhes sensação de desconforto e insegurança, podendo aparentar uma situação em que o banco esteja induzindo a responsabilidade de aplicar estas diretrizes para o próprio cliente (PINTO, 2003).

2.6.2. Procedimentos e Dispositivos vs. Dificuldades dos Clientes

Abaixo, alguns dos principais Procedimentos e Dispositivos necessários para garantir a segurança de um Internet Banking, bem como as dificuldades em aplicá-las na visão dos clientes destes serviços. Estas informações se aplicam a todos e os clientes cujo qual precisam ser educados para a prática e manutenção destes procedimentos (FONTES, 2001; NBSC, RNP, 2003; FTC, 2002; MÓDULO, 2002; GAS, 2003; FORRISTAL, 2002):

-

Procedimento: Validar certificados. Dificuldades: Entender e validar uma entidade certificadora, padrões de criptografia, datas de expiração, etc., sobretudo se o idioma do navegador estiver em língua diferente à nativa.

-

Procedimento: Verificar a segurança da conexão. Dificuldade: Observar sempre se o endereço da URL começa com https:// (diferente do http:// nas conexões normais), onde o s antes do sinal de dois-pontos indica que o endereço em questão é de uma conexão segura e, portanto, os dados serão cifrados antes de serem enviados.

-

Procedimentos: Escolher boas senhas e salvaguardá-las. Dificuldades: Guardar senhas longas e compostas fará com que as anotem em algum lugar, pondo a perder toda segurança intencionalmente proposta. Senhas fracas podem ser facilmente descobertas com ferramentas apropriadas (força bruta). Um estudo publicado pela (MÓDULO, 2002), diz que 70% das senhas são triviais e de fácil adivinhação por força bruta. Mesmo com uso de cartões inteligentes, o processo não impede fraudes, devido a estes nem sempre estarem adequadamente protegidos pelos clientes. Entretanto o uso de biometria para autenticação na Internet encareceria muito o produto, e nem todos poderiam adquiri-lo ou mesmo instalá-lo prontamente em qualquer computador para acessar o Internet Banking sempre que desejarem.

-

Procedimento: Usar computadores de terceiros ou públicos. Dificuldades: Por vezes, clientes de bancos de varejo não acessão seus bancos por computador próprio ou exclusivo, assim, qualquer um mal intencionado pode se prevalecer de ataques do tipo “Replay”, através de monitores de teclado e vídeo ou gerando e gravando “cookies” se seção.

-

Procedimento: Reportar incidentes. Dificuldade: Como proceder em caso de receberem e-mails ou outros tipos de contatos em nome do banco que solicitem dados cadastrais ou senhas – como confirmar a veracidade da informação.

-

Procedimentos: Aplicação de Anti-Trojans e Anti-Spy. Dificuldades: Manter os sistemas de detecção de código malicioso (hostil) atualizado e aplicá-los sempre em todo e qualquer arquivo ou sitio de Internet antes de acessá-lo.

-

Dispositivos: Firewall e IDS Pessoal. Dificuldades: A maioria dos clientes não sabe instalar ou mesmo configurar suas regras eficazmente. Estes dispositivos evitam acessos não autorizados vindos da Internet através da criação de regras especificas, certificando que nenhum arquivo com código malicioso possa invadir sua máquina e instalar programas maliciosos como “Keyloggers” que capturaram senhas e contas correntes enviando-as a um agente fraudador.

2.7. Vulnerabilidades

Sistemas eletrônicos comos os de Internet Banking podem conter vulnerabilidades que permitam suas explorações locais ou remotas tornando-se uma ameaça a seus usuários. Isto implica que um potencial fraudador conectado à malha da Internet ao explorar tal vulnerabilidade, possa obter acesso não autorizado a este sistema vulnerável furtando-lhe suas credencias e senhas no momento em que o correntista acessa seu Banco Eletrônico. Assim, de acordo com NBSO (2003), vulnerabilidade é definida como:

“Uma falha no projeto ou implementação de um software, aplicação ou sistema operacional, que quando explorada por um atacante resulta na violação da segurança de um computador ou sistema”.

Ou seja, toda vulnerabilidade está associada à falta de controle ou proteção, que quando explorada expõe uma ameaça, que se atacada possibilita a ocorrência de uma fraude (NIST, 2003).

Devido à constante descoberta de novas vulnerabilidades nos dispositivos tecnológicos através das quais o servidor de Internet Banking pode ser invadido expondo as informações de clientes ou permitindo efetuar transações não autorizadas, os bancos passaram a executar testes de invasão com o intuito de identificar a existência de vulnerabilidades e corrigir as ameaças que o torne mais suscetível a ataques, permitindo por conseqüência a adoção de medidas corretivas e preventivas com o propósito de minimizar riscos de fraudes (Pacheco et al, 2000). O potencial fraudador (Agente da Ameaça) então entende que atacar o banco diretamente é uma tarefa árdua é de fácil rastreamento, voltando seu foco para os clientes desta instituição (ANAFEC, 2001).

Estes fatores deveriam motivar bancos a buscarem outros métodos para dificultar possíveis ataques geradores de fraudes em seus sistemas de Internet Banking, mesmo quando o fraudador já possua as credenciais de acesso e a senha dos clientes, como o monitoramento das atividades comportamentais dos correntistas e a tomada de uma ação em caso destes comportamentos fugirem a uma regra de utilização predeterminada.

2.7.1. Ameaças

Uma ameaça pode se definida como um evento ativado por um agende ameaçador que leve algum perigo a algum bem, como furto, vandalismo, sabotagem ou a utilização errada de recursos (STANG, 1994). É interessante fixar que o Agente da Ameaça também pode ser o próprio cliente que não cumpra as diretrizes de segurança propostas por seu banco.

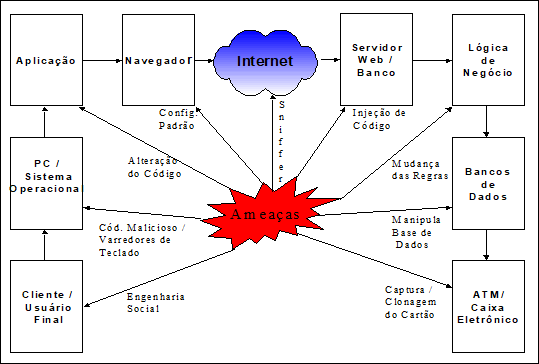

Poderíamos neste trabalho abordar todas as potenciais ameaças através da exploração de qualquer vulnerabilidade nos elemento mostrados na figura 2. Entretanto o foco das ameaças tratado neste modelo será apenas no cliente que operam seus serviço financeiros através de um Internet Banking.

A figura 2 esboça um modelo arquitetônico usado para o acesso a um banco eletrônico desde o cliente de sua casa até sua validação, mostrando as principais ameaças (onde o agente pode atuar). Com exceção do Caixa Eletrônico que requer presença física do agente da ameaça, os demais são conceitos de ataques puramente virtuais. Uma síntese sobre Caixas Eletrônicos esta na seção.

Cada etapa abaixo possui seus próprios dispositivos de segurança e vulnerabilidades que serão atacadas (exploradas) de acordo com o conhecimento técnico do agente fraudador, concluído que não existe nenhum sistema 100% seguro (MITNICK, 2003).

Figura 2 - Modelo de comunicação entre cliente-banco e suas possíveis ameaças.

O Cliente ou Usuário-Final é o elemento do modelo mais preocupante e merecedor de atenção por parte dos bancos, devido a ser este o foco das ameaças geradoras de fraudes em ambientes de Internet Banking, pois para atacá-los não se requer conhecimentos técnicos profundos e sim práticas de Engenharia Social. A maior ameaça está na geração de fraudes pela obtenção do conjunto “Credencial + Senha” dos correntistas através da exploração de algumas vulnerabilidades conhecidas por Fraudes de Personificação, como explicado na Revista ANEFAC - ano 10 - nº 80 - janeiro de 2001, onde o diretor executivo da Febraban (Federação Brasileira das Associações de Bancos) e diretor de serviços financeiros da Caixa Econômica Federal, Fernando Manuel Teixeira Carneiro advertem que:

“A grande maioria das invasões noticiadas não se deve a falhas internas dos bancos, mas a fatores externos, limitados às contas escolhidas pelos estelionatários, que usam, como se fossem clientes legítimos, os números corretos da conta corrente e da senha, extraídos a partir de documentos coletados nas latas de lixo, por intermédio de ligações telefônicas à casa do correntista fazendo-se passar por funcionário do banco, ou da captura desses dados pela observação da digitação desses dados (“Replay”) em equipamentos eletrônicos”.

Ainda segundo as idéias dos autores, nos casos de fraudes: “A legitimidade dos saques contestados está comprovada que foram efetuados por pessoas que tiveram acesso à senha por imprudência do correntista reclamante”.

As ameaças para obtenção de senhas e credenciais, não exploram as vulnerabilidades dos sistemas internos dos bancos, mas sim ações como as de ataque à reputação ou inclusão de códigos maliciosos junto a clientes que se descuidam do resguardo de suas senhas ou executam programas promíscuos sem as devidas precauções em seus computadores.

Assim, ameaças às obtenções de senhas por formas ilícitas estão sendo combatidas pelos bancos em campanhas de conscientização e utilização com segurança dos meios eletrônicos, explica Carneiro.

2.7.2. Ameaças em Caixas Eletrônicos

Como exibido na figura 2, o Caixa Eletrônico representa a última barreira de segurança que poderia ser usada para evitar fraudes executadas via Internet Home Banking. Por requerer a presença física do agente da ameaça, os bancos poderiam passar a atuar neste dispositivo, impedindo que o saque seja feito caso algum lançamento não usual seja feito nesta determinada conta corrente ou poupança, porém, algum fatores limitiriam a atução dos bancos neste canal como apresentadas na seções 2.4.1.1.2.

As ameaças mais diretamente relacionadas a este tipo de dispositivo, esta diretamente ligada à clonagem de cartões, a fraudadores (ou ladrões) que ficam observando os clientes digitarem suas senhas (ataques do tipo “replay”) e depois executam um roubou físico do cartão.

2.7.3. Limitição dos saques suspeitos em Caixas Eletrônicos

Os bancos que possuem acessos pela Internet querem incentivar seus clientes a operarem por este canal, pois assim podem reduzir seus custos com operações em agencias físicas.

Aplicação de segurança com foco em ATM´s poderia pegar o fraudador no ato do saque. Seria difícil, pois uma fraude que ocorra em SP, pode ter seu fruto sacado em um Caixa Eletrônico em Rondônia. Outro grande empecilho e que não há como prever onde (qual lugar) e quando será executado tal saque. Estatísticas mostram que o saque é feito momentos após a transferência ser executada. Quadrilhas especializadas agem em uma grande área demografia, abrangendo por vezes que os saques sejam efetuados em outros estados. Outro ponto é que quando uma transferência vem de outro banco (DOC´s) não há como o banco receptor identificar a Cidade e U.F. do emissor da ordem.

Porém o foco da instituição financeira é proteger o cliente e não fazer papel de polícia tentando capturar o fraudador, pois se houverem fraudes comprovadas pelo canal de Internet Banking, os clientes podem não mais querer usá-la se não sentirem segurança neste canal (MÓDULO, 2003; PARTNERS, 1998). Obvio que estas instituições financeiras seriam as maiores interessadas e desarticular este tipo de fraude, porém, a quantidade de tempo e recursos gastos não justificaria o investimento, pois dentro de um universo amostral dos correntistas de um banco de varejo, a utilização de ATM é maior que a de clientes que acessam seus bancos via Internet, pois nele se pode fazer tudo que o canal eletrônico faz com a vantagem de sacar espécies e ser considerado mais seguro.

2.7.4. Problemas em limitar o saque em Caixas Eletrônicos

Um possível dispositivo adotado para proteger clientes contra fraudes em Internet Banking seria a criação de regras que limitem ou impeçam o saque de valores nos ATM´s caso haja operações não usuais em uma determinada conta que seria considerada suspeita. Porém, a idéia de limitar ou impedir saques seria muito mais problemática por dois básicos motivos:

-

O banco mantenedor da conta deve ficar monitorando todas (sem exceção) as operações de entrada e saída da conta, para montar o histórico, criar regras de transgressão e averiguar se esta ou não havendo transações que pareçam suspeitas ou não usuais.

-

Como um banco não pode interferir nas transações de outros bancos, ficaria impossível monitorar se um determinado beneficiário que recebe fundos mantém em sua conta comportamentos não usuais. Cada banco pode criar regras que parecem ser para um comportamento atípicos e para outros comportamentos normais. Não é possível saber se um determinado correntista de outro banco possui várias entradas e saídas de sua conta pertinentes a seus negócios – ele pode ser um comerciante autônomo. Ou seja, não há como saber se os fundos recebidos em uma conta são de origem ilícitas.

|

Canal |

Quantidade |

Transações Relevantes Monitoração / Fraudes |

Acesso |

Horário |

Quem o |

Bloqueio |

Quando |

Impacto |

|

ATM |

Maiores que Internet |

Em saques |

Qualquer lugar |

6:00h às |

N/a - pois não |

Pode impedir |

Ocorrem ingresso |

Problemas com falsos positivos. Clientes que |

|

Internet |

TX. em ATM superam |

Em transferências |

Depende de um |

24 x 7 |

O cliente |

Pode impedir |

Há erro na |

Baixo, pois cliente legitimo sabe que deve se validar antes de alguma operação. |

Tabela 1 – Limitação de Saques em ATM´s por Transferências via Internet.

Apesar dos dois canais (Internet e ATM) serem usados em conjuntos como instrumento para realização de uma fraude, limitar transferências pela Internet é mais fácil que bloquear saques que pareçam suspeitos em Caixas Eletrônicos, pois via Internet requer apenas que o cliente prove que ele seja quem é para tal realização, não importando de onde o mesmo executa tal operação.

Já para ATM´s, o fato de bloquear um saque que esta ocorrendo em um local remoto pode parecer imprudente por parte do banco.

Suponhamos o seguinte cenário:

Seja um dia e/ou horário não útil (ex. Sábado após as 19:00h), o cliente está em uma cidade remota e necessita sacar certo valor para pernoitar na cidade, devido a seu carro apresentar problemas. Ele liga para seu pai de um celular e pede que o mesmo execute uma transferência via Internet, de valor máximo (ex. R$ 1000,00) para sua conta. Após isto, o cliente se dirige a um Caixa Eletrônico e tenta efetuar o saque. Se o banco aplicar a restrição de bloqueio de saque por se tratar de um recebimento de valor alto e imediata solicitação de saque, ocasionará certo desconforto e insatisfação por parte de seu cliente verdadeiro, gerando um Falso Positivo. Finalizando, pois, o foco deste trabalho será sempre sobre as operações realizadas via Internet, mesmo sabendo que existam outros pontos pertinentes (como visto na Figura 1) que poderiam ser trabalhados para evitar-se as fraudes em contas correntes.

E dado pelas condições existentes atualmente no Brasil em tratando-se do baixo valor de limíte de saque diário disponível em ATM’s (R$ 1000,00), é provável que os bancos continuem a atacar o problema de fraudes em de Internet Banking em sua origem, ou melhor, na casa do cliente.

2.7.5. Ataques

Um ataque explora uma vulnerabilidade, seja ela tecnológica ou humana. Se algo está vulnerável, então representa uma ameaça que pode ser explorada e atacada a fim de gerar uma fraude (STANG, 1994; MITNICK, 2003).

2.7.6. Ameaça de ataques via Correio Eletrônico

O Correio Eletrônico é considerado um serviço de alto risco e uma grande ameaça por ser uma “porta de acesso” ao computador do cliente, possibilitando através de sua exploração:

-

Ataques contra a reputação - Engenharia Social; e,

-

Execução de scripts e macros maliciosos anexos - Varredores de Vídeo e Teclado.

A execução de códigos maliciosos dá-se devido a imprudências na abertura dos anexos de suas correspondências eletrônicas sem previa checagem, e são melhores explicados no item sete da seção 2.4.2.3.

2.7.7. Ataque a Reputação - Engenharia Social

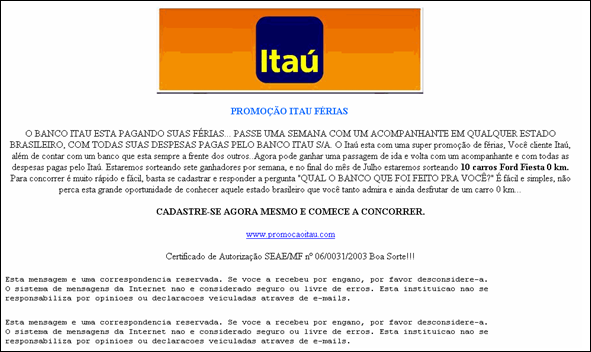

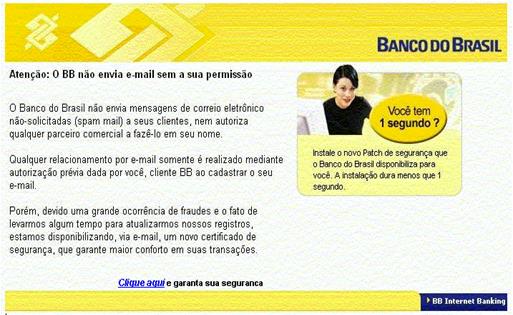

Dentre todos os métodos e técnicas possíveis de geração de fraudes obtendo-se senhas dos clientes de Internet Banking, a mais preocupante segundo os Bancos Itaú (ITAÚ, 2003) e Banco do Brasil (BRASIL, 2003), através de seus sítios institucionais é a Engenharia Social.

Defini-se Engenharia Social ou Ataque a Reputação como o termo usado para caracterizar um tipo de ataque onde o atacante explora a ingenuidade ou confiança do cliente, apresentando estórias e situações que o levem a fornecer dados sigilosos, posteriormente usados para se obter acessos não autorizados a computadores, informações ou contas correntes. As técnicas de engenharia social podem ser usadas em contatos pessoais, por telefone, e-mail, mensagens instantâneas, etc. (FONTES, 2001).

Nos ataques de engenharia social, normalmente o atacante frauda a sua identidade, se fazendo passar por outra pessoa, e utiliza meios como uma ligação telefônica ou e-mail, para persuadir o cliente a fornecer informações ou realizar determinadas ações como por exemplo, executar um programa e acessar a página de Internet Banking através de um link em um e-mail ou em uma página, etc. (MITNICK, 2003).

A principal vítima deste tipo de ataque é o cliente incauto ou que não detêm grandes conhecimentos tecnológicos, e é visto como um alvo fácil por ceder informações restritas. Algumas maneiras para se obter estes dados segundo Marcelo (2004) são:

-

Passar-se por uma pessoa conhecida;

-

Passar-se por um serviço contratado conhecido;

-

Utilizar um truque dizendo que a vítima foi sorteada em algo;

-

Solicitar confirmações de uma certa informação importante; e,

-

Adular o ego da vítima.

2.7.8. Métodos para obtenção de credencias e senhas

Fraudadores podem colher as informações de que necessitam em uma grande variedade de fontes, como exemplo, roubando a sua carteira, vasculhando o seu lixo ou através de informações do seu cartão de crédito ou conta bancária. A abordagem pode acontecer pessoalmente, por telefone ou Internet. Já ladrões virtuais usando técnicas “hackers” são capazes de roubar, a partir de computadores pessoais, números de cartões de créditos, números de contas e senhas bancárias dentre outras informações e, em seguida, fazer uso destas informações em operações fraudulentas. As abordagens comumente utilizadas se constituem em ataques a reputação e na utilização de programas maliciosos que são introduzidos despercebidamente no computador do cliente, passando então a roubar-lhes informações restritas (ANAFEC, 2001).

Porém, existem métodos ou técnicas de ataques cuja finalidade especifica é furtar as credencias e senhas de clientes de Banco Eletrônico entre outras informações financeiras. Os quatros primeiros abaixo apresentados envolvem abordagens de Engenharia Social, e os três últimos conceitos mais técnicos (NBSC, 2003).

Método Um: O cliente recebe um e-mail ou ligação telefônica, de um suposto funcionário de sua instituição financeira, persuadindo-o a fornecer informações sensíveis, como senhas de acesso ou número de conta corrente.

Método Dois: O cliente recebe um e-mail, cujo remetente pode ser um suposto funcionário, gerente, ou até mesmo uma pessoa conhecida; sendo que este e-mail contém um arquivo anexado. A mensagem então solicita que o execute para, por exemplo, obter acesso mais rápido a um servidor de comércio eletrônico ou ter acesso a informações mais detalhadas de sua conta bancária. Estes anexos são denominados de “Programas Maliciosos” e são descritos no método sete deste item.

Método Três: O cliente é persuadido a acessar um sítio de Internet Banking através de um “link’ recebido por e-mail ou em uma página de terceiros. Este ”link“ pode direcionar o cliente para uma página falsificada, semelhante ao sítio bancário na qual o cliente realmente deseja acessar. Deste ponto pode-se monitorar e capturar todas suas ações, incluindo, por exemplo, a digitação de sua senha bancária. Ainda nesta situação, deve-se aceitar um novo certificado digital (que não corresponde ao sítio verdadeiro) e o endereço mostrado no navegador do cliente será diferente do endereço original de seu banco.

Método Quatro: O cliente recebe uma mensagem, onde o remetente é seu gerente ou o departamento de suporte do seu banco. A mensagem diz que o serviço de Internet Banking está apresentando algum problema e que tal problema pode ser corrigido ao se executar o aplicativo anexo à mensagem. A execução deste aplicativo apresenta uma tela análoga àquela utilizada no acesso à conta corrente, na qual os dados serão capturados e enviados ao suposto gerente.

Método Cinco: Um atacante compromete o servidor de nomes (DNS) do provedor de Internet do cliente, de modo que todos os acessos a um sítio de Internet Banking são redirecionados para uma página falsificada semelhante ao verdadeiro (ver Anexos). Neste caso, um atacante pode monitorar e capturar todas as ações do cliente, incluindo a digitação de sua senha bancária ou do número de seu cartão de crédito.

Método Seis: O cliente, ao utilizar computadores de terceiros para acessar seu Internet Banking, pode ter todas as suas ações monitoradas e capturadas (incluindo a digitação de senhas ou números de cartões de crédito), através de programas especificamente projetados para este fim.

Método Sete: Programas Maliciosos. Segundo a definição da empresa GAS Informática (GAS, 2003), entende-se por programas maliciosos, como sendo aqueles programas introduzidos no computador de um cliente, de modo imperceptível, com a finalidade de executar tarefas pré-programadas, no intuito de causar algum dano ou furtar informações importantes e sigilosas. Os programas maliciosos se classificam em diversas categorias, segundo a sua estrutura e maneira de agir. São eles:

-

Trojan: Constituem-se numa das formas mais comum de invasão. Sua forma de ataque e instalando-se uma única vez sem ser percebido, tendo normalmente por objetivo o furto de informações. Uma vez alojado pode capturar informações sensíveis como, nomes de bancos, números de contas, senhas, números de cartões de créditos, certificados digitais e outros códigos utilizados em transações financeiras. Após colher tais informações, podem se autodestruir eliminando todos os vestígios de sua passagem por este computador, dificultando sua rastreabilidade.

-

Backdoors: São utilitários de administração remota que habilitam ao “hacker” acessar, sem autorização, equipamentos conectados a Internet. Uma vez instalados monitoram constantemente o computador do cliente, permitindo o acesso remoto possibilitando o furto de informações como senhas e números de contas correntes.

-

Webcam: Um programa pode controlar a Webcam, direcionando-a para o teclado, no momento em que o cliente estiver acessando seus serviços de Internet Banking. Deste modo, as imagens coletadas (incluindo aquelas que contém a digitação de senhas e contas) são capturadas.

-

Varredores de Teclado e Vídeo: Trata de interceptar o dados como senhas de contas, onde os teclados virtuais propostos pelos bancos são considerados inúteis para este ataque. O fraudador apenas precisa construir um sítio com código malicioso ou enviar programas por e-mails infectados a vários supostos clientes que emule o banco a ser forjado. Este tipo de ataque não tem solução, pois não são percebidos por Antivírus/Trojans/Spy, IDS´s ou Firewalls Pessoais, mesmo que devidamente implementados e atualizados. Particularmente o “Keyloggers” e “Screenloggers” são os tipos de ataque mais preocupantes para as instituições financeiras, pois são compostos de códigos que se armazenam na memória RAM do computador pessoal do correntista. São programas do tipo TSR que exploram vulnerabilidades em serviços de correio eletrônico para se espalhar, onde uma vez ativos em memória, capturam todas as ações dos correntistas como identificações e senhas, enviando-as para um potencial agente fraudador via correio eletrônico. Uma vez ativos são difíceis de serem detectados e eliminados pelos clientes que não possuem conhecimento tecnológico para tal ação (ASSUNÇÃO, 2003).

Durante a passagem de um programa malicioso por um computador, as operações com informações sigilosas de transações comerciais e/ou bancárias, podem ser capturadas e enviadas por e-mails direto ao criador do programa (Agente da Ameaça) sem que o cliente perceba. De posse destas informações, como por exemplo, agência, conta e senha, o criador do programa maléfico poderá fazer-se passar pela pessoa que executou as operações e efetuar fraudes em seu benefício. A vítima deste tipo de Fraude de Personificação normalmente só a percebe alguns dias mais tarde, quando há débitos não identificados em sua conta corrente (GAS, 2003).

As fontes de propagação de Códigos Maliciosos são as mais diversas, encontrando-se entre elas: disquetes, CD’s, navegação promíscua pela Web, anexos, correio eletrônico, etc.

2.7.9. Utilização dos histórico das transações contra ataques

Justifica-se usar o instrumento de histórico das operações executadas via Internet Home Banking (em particular, apenas as transferências executadas com sucesso) e não focar esforços e recursos em segurança dos saques via ATM´s dar-se-á devido a este ser um instrumento que todo banco possui a um baixo custo de armazenagem, por ser de fácil implantação. Com o poder computacional dos grandes computadores, mesmo um banco com milhares de clientes pode fazer uma busca no histórico de transações em questão de segundos.

Assim, torna-se mais interessante e para o banco usar o histórico de transações ocorridas via Internet como forma de limitar as transferências que não possuam uma validação efetiva por parte de seus correntistas, como comparado pela Tabela 1.

As características que o banco deve monitorar em caso de transferências via Internet são justificadas na seção 4.1.3.1 do capitulo IV.

2.7.10. Fraudes

De acordo com a atual legislação brasileira, os crimes digitais seriam todos aqueles relacionados às informações arquivadas ou em trânsito por computadores ou redes, sendo esses dados acessados ilicitamente usados para ameaçar ou fraudar outrem. Em outras palavras, os crimes digitais são a utilização de computadores para a realização de atividades ilegais (BIELECKI, 2003). Segundo Stang (1994), uma fraude ocorre devido a um item não estar protegido e não estar protegido por nunca ter sido fraudado. Toda fraude ocorre porque sistemas são feitos por seres humanos, que por tanto são vulneráveis e passiveis de falhas.

As razões para que haja crimes virtuais na Internet é dada pela facilidade de acesso a Internet e pela exploração de vulnerabilidades dos sistemas oferecidos por este canal. Isto se torna um grande desafio para as autoridades, pois se aproveitando do anonimato, falta de uma policia técnica Forense Digital e pela inexistência de leis específicas no Brasil, potenciais fraudadores e estelionatários se fazem passar por correntistas e donos de cartões de crédito objetivando acessar e roubar dinheiro através de operações de transferências eletrônicas de fundos e compras pela Internet.

Abaixo na Tabela 2, as principais características das fraudes em ambientes eletrônicos aplicadas ao sistema financeiro e comércio eletrônico (NETWORK, 2002).

|

Identificação Das Fraudes |

Onde ocorrem |

Como ocorrem |

Fruto desejado |

|

Cartão de Crédito |

Lojas Comerciais |

Clonagem |

Compras |

|

Cartão de Crédito |

Lojas Comerciais |

Roubo Físico ou Virtual |

Compras |

|

Cartão de Crédito |

Internet |

Roubo Físico ou Virtual |

Compras |

|

Cartão de Crédito |

ATM |

Roubo Físico ou Clonagem |

Saques Emergenciais |

|

Cartão de Correntista |

Lojas Comerciais |

Captura da Tarja |

Compras |

|

Cartão do Correntista |

ATM |

Roubo do correntista |

Sacar Espécie |

|

Cartão do Correntista |

ATM |

Pede Ajuda a Estranhos |

Sacar Espécie |

|

Tx. Fundos outros Bancos |

Internet Banking |

Senhas roubadas |

Sacar Espécie |

|

Tx. Fundos mesmo Banco |

Internet Banking |

Senhas roubadas |

Sacar Espécie |

Tabela 2 - Principais fraudes em ambientes eletrônicos financeiros e de comércio.

Particularmente para Banco Eletrônico há basicamente dois tipos básicos de fraudes (Pacheco et al, 2000): Um envolve um falso correntista e outro um falso banco; ambos visando adquirir acesso a dados cadastrais efetuando transferências em nome destes a contas ilícitas de terceiros, que por sua vez transmitem a outros terceiros, pulverizando o dinheiro e dificultando seu rastreamento. Com advento do novo sistema de pagamentos bancário brasileiro (SPB) a facilidade de enviar dinheiro em curtos espaços de tempo tem sido um grande incentivo a fraudadores deste tipo de meio, pois minutos após a operação de transferência, o crédito fruto da fraude já pode ser sacado de uma conta corrente qualquer aberta para esta finalidade.

2.7.11. Fraudes de Personificação

Existem métodos ou técnicas usadas (explicados na seção 2.4.2.3) para atacar clientes de Internet Banking visando à obtenção das credenciais e senhas de acesso para a efetivação de transferências de fundos entre contas e bancos, que são conhecidas como “Fraudes de Personificação”. Este tipo de fraude caracteriza-se por alguém que assume a identidade de uma cliente real para realizar uma ação ilícita, e será a única abordada neste trabalho (ASSUNÇÃO, 2003).

Estas ações ilícitas são relacionadas às efetivações reais de transferências de recursos para contas abertas com o propósito de receber fundos provenientes a fraudes no ambiente de Banco Eletrônico.

2.7.12. Taxonomia das Fraudes de Personificação

Para uma fraude em ambientes de Internet Banking obter êxito, o suposto fraudador segue uma lógica, que por conseqüência deixa um rastro classificando o “modus operandis” da fraude, como demonstrada (LORENZO, 2003):

-

Abrir uma conta corrente ou poupança com documentos falsos ou forjados. Mesmo sem comprovar renda, o banco lhe cede um cartão magnético, para ser usado em saques nos Caixas Eletrônicos.

-

Furtar credencias e senhas através da exploração de vulnerabilidades junto ao cliente usando Engenharia Social ou aplicação de Códigos Maliciosos.

-

Acessar o Internet Banking como um cliente legítimo, e transferir o máximo valor monetário no menor tempo possível para a conta aberta no item um.

-

Sacar o máximo valor monetário no menor tempo o possível o fruto da fraude através dos Caixas Eletrônicos, minimizando a probabilidade de ser apanhado.

2.7.13. Acordos para minimizar perdas nas Fraudes de Personificação

Os bancos no Brasil possuem um acordo mútuo para minimizar (não evitar) este tipo de fraude, desde que acionada em tempo hábil (apenas algumas horas).

Se um cliente de uma instituição financeira (Banco A) não reconhecer um suposto débito em sua conta, ele imediatamente contata seu gerente explicando o fato – uma possível fraude. O gerente por sua vez, contata a instituição financeira (Banco B) do suposto beneficiário recebedor dos fundos. O Banco B, por sua vez bloqueia temporariamente (por algumas horas) os fundos, até que o suposto beneficiário tente sacar o valor monetário transferido. Contudo, este suposto beneficiário deve se identificar (validar) junto a sua gerência e se não houver problemas o dinheiro será liberado gerando apenas algum constrangimento para o gerente por duvidar da integridade de seu correntista. Caso não haja uma identificação valida por parte do beneficiário, abre-se uma investigação onde o valor pode vir a ser estornado se houver comprovação de fraude.

Este tipo de defesa requer que o real correntista monitore sua conta periodicamente, para verificar se existe suposto débito relativo a transferências não reconhecidas. Requerer que um cliente execute este procedimento seria uma utopia (LORENZO, 2003).

2.7.14. Valores envolvidos para fraudes em Banco Eletrônico

O fraudador faz ou tenta fazer transferências com o máximo valor possível (disponível) no momento direto para uma conta “ilícita” (LORENZO, 2003), com a finalidade de pulverizar o dinheiro em valores menores que possam ser sacados em ATM ou Quiosques. Ou seja, o valor fraudado ocorre em função do poder de saque. No momento da elaboração deste trabalho, este limite de saque para o Citibank, Banco 24 Horas e HSBC é de R$ 1000,00, e Itaú é de R$ 500,00, por dia.

Em relação ao valor limite de transação de transferência via Internet Banking observamos que há variações entre os bancos consultados:

-

Banco Itaú S.A.

Limites diários:

- R$ 750,00 para contas não cadastradas na lista de favorecidos do Bankline.

- R$ 3.000,00 para contas cadastradas na lista de favorecidos do Bankline.

- R$ 10.000,00 para contas cadastradas na agência.

- Acessando via Serviço AOL para Cliente Itaú: R$ 6.000,00 para contas não cadastradas na lista de favorecidos do Bankline.

-

Banco Citibank S.A.

-

Até R$ 10.000,00 por dia / transação, incluídos débitos normais da conta corrente. Se houver um débito em cheque de R$ 2000,00 no dia o máximo permitido cairá para R$ 8000,00. Não há distinção para clientes cadastrados ou não cadastrados nem para transferências entre mesmo banco ou a outros bancos.

-

Banco HSBC S.A.

- Limite diário de R$ 8000,00 para Gold Class é de R$ 4000,00 para Global, e Global Cass R$ 2.000,00, tanto para mesmo banco quanto para outros bancos. Se o cliente usasse o serviço de Telebanco este valor reduziria para apenas R$ 1200,00 tanto no modelo automático quanto no atendimento pessoal.

Os bancos acima pesquisados possuem limites de operações por período (dia ou semana) e não por valor de transação.

2.7.15. Horários propícios para fraudes em Banco Eletrônico

Os horários descritos abaixo são considerados como sendo horários mais propícios à execução de fraudes em ambientes de Internet Banking, por permitirem o saque (fruto da fraude) imediatamente após a transferência dos valores a contas reais. (FEBRABAN; SPB, 2003).

-

HC: Horário Comercial - Trabalha em função do SPB-TED que compreende os horários das 7:00h às 15:30h. para que haja a efetivação das operações no mesmo dia. É a faixa de horário de maior risco de ocorrência de fraudes, pois transferências executadas neste período creditam contas reais ilícitas em alguns instantes, quando executadas dentro deste período.

-

HE: Horário Estendido - Trabalha em função do horário de funcionamento dos Caixas Eletrônicos que é das 6:00h às 22:00h. Possibilita transferências instantâneas permitindo saques em ATM que iniciam suas atividade às 6:00h. Esta faixa de horário é baseada em políticas da Febraban que visam dificultar as ações de “Seqüestro Relâmpago”, e apenas fazem sentido quando se tratar de transferências entre mesmo banco por não requererem o uso de câmaras de compensação externas (BACEN e CIP).

-

HA: Horário Atípico - Compreende a faixa de horário que fuja as condições acima – MB (Mesmo Banco), considerado 15:30h até 5:59h e OB (Outro Banco) das 22:01h às 5:59h.

2.8. Monitoração

Dado que o fraudador tenha as senhas de um cliente, age como se fosse tal, por isto o trabalho trata sobre a monitoração do perfil do cliente junto a sua instituição financeira (CARNEIRO, 2001), e também por ser praticamente impossível (tanto por aspectos técnicos como legais) monitorar os computadores destes clientes para saber o que fazem ou o que executam (PINTO, 2001).

Projetos de monitoração de fraudes devem ter sustentação em sistemas de informação e contra-informação de fraudes, que atendam alguns requisitos como os sustentados por Gil (1999) e ASIS (2003):

-

Existência de banco de dados com indícios de fraudes anteriores comprovadas; e,

-

Uma Análise de Risco com identificação quantitativa dos valores dos riscos analisados, efetuada sob indícios colhidos de fraudes comprovadas e de potenciais fraudes.

Um algoritmo de monitoração qualquer deve atuar sobre as atividades dos supostos clientes. Um fraudador quando da posse das senhas de um cliente de banco eletrônico, deseja enganar este algoritmo transferindo o máximo do montante disponível de recursos no menor tempo possível antes que suas ações ilícitas sejam descobertas e os acessos bloqueados. Isto indica que uma fraude em Internet Banking visa sempre à transferência de recursos e nunca outras modalidades de operações como consultas ou pagamentos. Assim, a monitoração com intuito de evitar fraudes deve atentar-se apenas aos itens usados nas solicitações de transferências de fundos que representem risco real de fraude para este ambiente (LORENZO, 2003).

Um exemplo a ser usado como algoritmo de monitoração aplicado para este fim seria programa denominado “Event to Syslog”, que trabalha monitorando eventos, como acessos negados e com sucessos, tipos de operações realizadas ou solicitadas, valores, datas, horas e beneficiários envolvidos, etc. Enfim, todos os itens necessários para executar-se uma transferência (MARCELO, 2003).

O processo do algoritmo é sucintamente baseado nas seguintes operações:

-

Inicia monitoração das operações por um certo período;

-

Coleta-se os dados;

-

Classificam-se os itens de risco a serem monitorados com base em indícios de fraudes anteriores;

-

Filtram-se os dados para as solicitações de transferências;

-

Comparam-se os itens colhidos com os classificados como itens com alto risco de fraudes a serem protegidos;

-

Toma-se alguma ação para evitar as fraudes; e,

-

Atualizam-se a base de dados com os indícios de fraudes anteriores.

Após a coleta e posterior filtragem, analisam-se os fatos e conclui-se as taxonomias das fraudes. O resultado dá uma amostragem de que as principais taxonomias das fraudes de personificação são a execução de transferências com o máximo valor possível no menor espaço de tempo. Daí a necessidade de se monitorar apenas os itens relevantes a tal execução.

Mister se faz, afirmar que a monitoração ocorre apenas nas operações de transferências de recursos entre contas e bancos dentro do território brasileiro.

Capitulo III – Dispositivos Correlatos a Segurança.

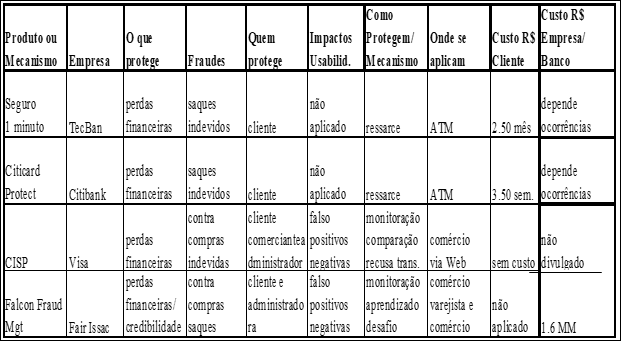

Este capítulo analisará quatro dispositivos relativos às validações de clientes e prevenção a fraudes, com o objetivo de: (1) preservar a integridade de clientes e a credibilidade das instituições financeiras, (2) e (3) monitorar e catalogar atividades de clientes de cartões de crédito, bloqueando compras em casos de comportamentos não usuais. Na seção 3.2, observaremos como e quando são requeridas validações para execução de novas transferências via Internet Home Banking.

2.9. Dispositivos de segurança

1. Trata-se de um dispositivo de segurança que visa proteger os correntistas contra roubos conhecidos como “seqüestro relâmpago”, onde a vítima é levada a um Caixa Eletrônico sendo obrigada a sacar o montante disponível de sua conta corrente. O dispositivo trabalha em função das redes de auto-atendimento conhecidas por Caixas Eletrônicos e é baseado na autenticação e validação do cartão de conta corrente do correntista mais o uso de sua senha pessoal, denominado “Seguro 1 Minuto”. Assim, após ser validado junto à rede TecBan, o sistema de segurança controlado pela rede integrada de bancos 24 horas, pede uma autorização de débito da conta do correntista para a instituição financeira mantenedora de sua conta corrente, independente do limite pessoal de sua conta. Atualmente, o limite de saque usado nesta rede é R$ 1000,00. Com um custo semestral de R$ 3,50 para o cliente, oferece uma cobertura total para possíveis perdas financeiras apenas decorrentes de assaltos (TECBAN, 2003).

O sistema de monitoração das atividades é bastante simples. Sempre que o cliente usa o sistema de Banco 24 Horas, após inserção de seu cartão de correntista, lhe é apresentada uma opção de contratação de proteção contra “Seqüestro Relâmpago”. Esta proteção ativa o dispositivo que em caso de assalto, o primeiro dígito da senha de quatro números deve ser trocado por um outro algarismo determinado pelo sistema no momento da contratação. Conforme o exemplo:

A senha original é 6789, e o número fornecido para uma emergência será o número 5 (que será trocado pelo 6, na casa das milhares). Quando persuadido, o correntista não deve reagir e simplesmente seguir as orientações normais do sistema de saque, e no momento do ingresso da senha colocar o número 5789. Note que o primeiro dígito é fornecido pelo dispositivo de proteção e deve manter-se em segredo. O dinheiro será liberado e para ser ressarcido basta fazer um boletim de ocorrência e, em seguida, entrar em contato com a TecBan - Disk 24 Horas. O valor sacado durante o assalto será creditado direto na conta corrente do cliente. O fato de o cliente ter que ser validado por uma senha é considerado como sendo um tipo de desafio, porém um desafio em que o cliente deve provar que ele está em uma determinada situação de risco.

Analogamente, o Banco Citibank S.A. possui Caixas Eletrônicos próprios, tendo produto semelhante ao “Seguro 1 Minuto” da TecBan, denominada de “Citicard Protection”. Porém, o pagamento de uma taxa de R$ 2,50 ao mês garante ao cliente apenas o reembolso de saques até R$ 1000,00 efetuados em função da perda ou em situações de seqüestro como as usadas pela rede TecBan (CITIBANK, 2003).

Estes dois dispositivos correlatos apresentados evitam perdas financeiras para correntistas gerados através de uma ação ilícita, mas não evitam roubos devido ao fato de que o cliente necessita carregar seu cartão bancário por ser este um prático instrumento de uso e de acesso a seu banco; tampouco protegem a integridade física de suas clientes oriundas de ações violentas. Eles também não resolvem problemas coma à segurança dos clientes que usam bancos eletrônicos acessados pela Internet.

2. De acordo com a revista Network Computing (COMPUTING, 2002) o mercado de B2C para Cartões de Crédito está crescendo, e paralelo a este crescimento está à alta do número de transações fraudulentas. Administradoras de Cartões de Crédito como a Visa, indicam que os índices de fraudes com cartões pela Web continuam se mantendo em 10% para cada transação sadia. Baseados nestes índices adotaram o CISP – Cardholder Information Security Processing, ou processamento de segurança das informações do proprietário do cartão. Este dispositivo opera obtendo dados de entidades de pesquisas de fraudes como o NFIC – National Fraud Information Center (NFIC, 2003), que informa os tipos de fraudes e as perdas geradas com transações financeiras pela Internet. Um exemplo disto está em relação à categoria de compras de mercadorias que é responsável por 41% das fraudes realizadas com cartão de crédito, e que por sua vez funcionam como parte do sistema que monitora, cruza e compara os endereços de faturamento fornecido pelo cliente com o contido nos cadastros das administradoras. No entanto estes sistemas, mesmo que monitorando as transações não podem identificar todas as possíveis tentativas de fraudes, porque o fraudador poder ter o número e o endereço de faturamento, pois para compras com Cartão de Crédito via Web não existe a necessidade de possuir o cartão físico, apenas seus atributos como número, bandeira, nome, validade e número verificador, ou seja, caracteriza-se como sendo uma Fraude de Personificação quando executada, onde o fraudador se faz passar por um cliente legítimo.

3. O terceiro dispositivo apresentado é um estudo da empresa Inglesa de Segurança Fair Isaac (ISSAC, 2003) com seu produto denominado “Falcon Fraud Manager”, que visa detectar fraudes no uso de cartões de crédito com rapidez e exatidão.

Trata-se de um dispositivo baseado em Inteligência Artificial que funciona aprendendo e armazenando o perfil de cada cliente de acordo com a utilização do cartão de crédito. Trabalha analisando cada pedido de transação e cruzando com o perfil de seus respectivos donos através de um modelo de Rede Neural, armazenando, comparando e detectando comportamentos não usuais. Isto significa que por meio de variáveis comportamentais e demográficas, monitora-se o perfil de compras (consumo/utilização) dos clientes, a fim de identificar a probabilidade de fraude no exato momento da efetivação da transação, gerando-se uma classificação para cada item do evento monitorado, consolidado-o em uma grande base de dados para posterior elaboração do Perfil de Fraude para cada cliente.

Baseado nestes itens confrontados com cada regra de negócio monitorado, estas transações podem ser aprovadas, rejeitadas ou enviadas para uma decisão que envolva um recurso humano (atendente) que entrará em contato com o proprietário do cartão, lhe questionando sobre veracidade do uso do cartão especificamente para esta transação. Para que o sistema funcione de uma maneira mais amigável e com a finalidade de evitar dissabores aos clientes, o sistema se baseia nas assinaturas (“modus operandis") das fraudes mais comuns ocorridas nos últimos doze meses, possibilitando assim entender como cada fraude ocorre.

2.9.1. Análise comparativa dos dispositivos de segurança estudados

Tabela 3 - Tabela comparativa sobre dispositivos estudados.

Apesar destes dispositivos não serem aplicados diretamente à monitoração de uso para prevenção de fraudes em Internet Banking, concluímos que ressarcir clientes em caso de assaltos em Caixas Eletrônicos e sistemas de monitoração e tomada de decisão proprietários como o CISP e “Falcon Fraud Manager”, apenas ajudam a administradores de seguranças e bancos a minimizarem fraudes em determinados tipos de ataques que possam gerar problemas e dissabores financeiros em suas redes e serviços, mas que não contribuem muito para aumentar a segurança na casa do cliente ou quando alguém de posse de suas credencias e senha venha tentar de maneira ilícita efetuar compras ou transações em nome deste correntista. – O cliente, continua sendo o elo mais frágil de todo o processo.

Porém observamos uma grande preocupação em manter a integridade do cliente e da corporação através dos recursos tecnológicos disponíveis. Contudo, sabemos que quanto mais se requer em segurança, maior o custo despendido e pior fica a usabilidade (performance) dos sistemas e serviços oferecidos. Nenhum dos dispositivos analisados apresenta barreiras que impeçam a perda de credencias ou senhas por explorações de vulnerabilidades, furtos, roubos ou persuasões.

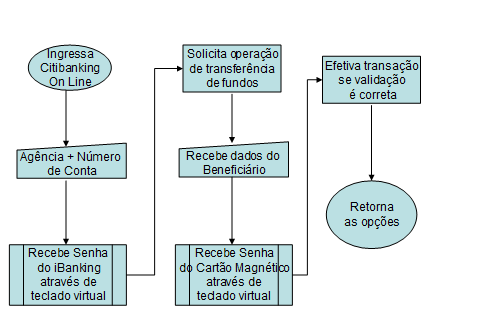

2.10. Dispositivos de segurança aplicados para transferências

Os dispositivos de segurança utilizados nas execuções envolvendo transferências de fundos em Internet Banking foram pesquisados através dos sítios transacionais dos bancos Itaú, HSBC e Citibank, que são todos bancos de varejos e com grande atuação no mercado financeiro brasileiro. A análise consiste especificamente em observar os supostos dispositivos ou métodos de segurança aplicados somente quando haja efetivação de operações de transferências de fundos entre contas de mesmo banco e/ou bancos diferentes.

Ao se executar uma solicitação de operação de transferências, os seguintes dispositivos de segurança forem exigidos no momento de sua efetivação, respectivamente:

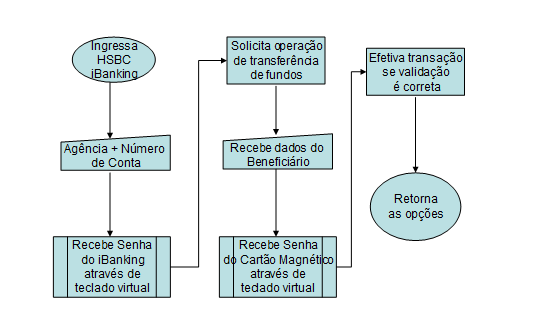

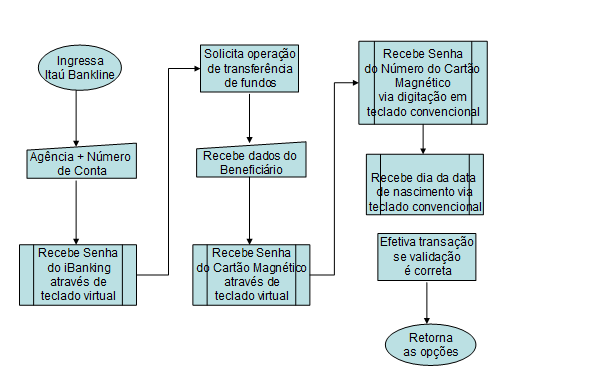

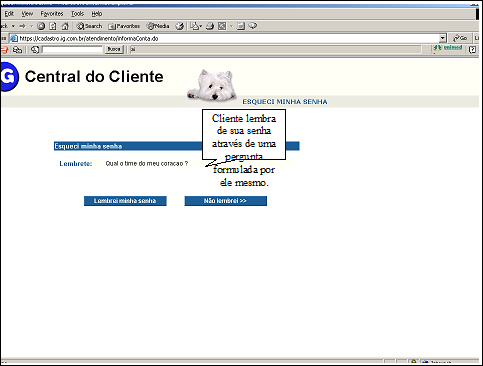

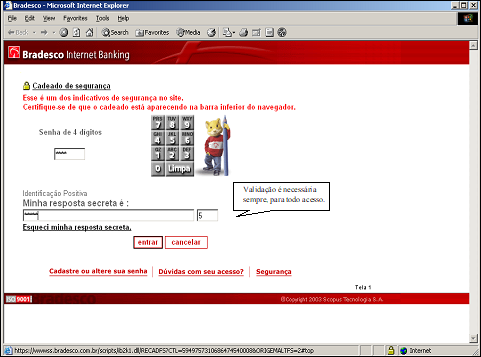

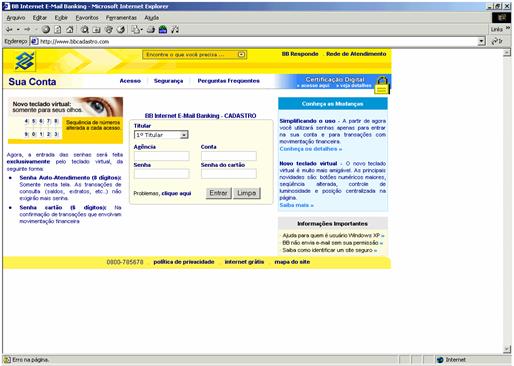

Figura 3 - Citibank - Requer confirmação do cartão magnético.

Figura 4 - HSBC - Exige senha do cartão de banco para transferências.

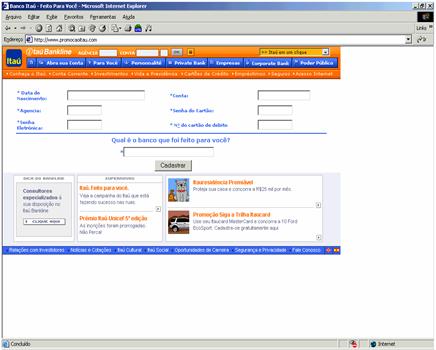

Figura 5 - Itaú - Exige-se a senha, número do cartão magnético e dia do aniversário

2.10.1. Análise parcial dos dispositivos aplicados em transferências

Todos os bancos analisados fazem uso de um “teclado virtual” quando há necessidade de validar-se através de senhas. Este método de validação tenta dificultar que se capturem as digitações de senhas por programas “Varredores de Teclado”. Contudo, existem códigos maliciosos capazes de varrer a posição geométrica do curso do “mouse” dentro de um determinado evento, enviando-as a um Agente Fraudador.

Da efetivação das transações, presume-se que os supostos cliente já tenham sido validados (credências + senha) por seus respectivos bancos dentro do ambiente de Internet Banking. Esta primeira validação apenas permite que os clientes executem operações básicas, como obtenção de consulta de saldos e extratos. Porém, as solicitações de transferências são executadas mediante uma nova validação apresentadas nas figuras 3, 4, 5 e 6, que são diferentes das senhas exigidas no acesso inicial dos Bancos Eletrônicos analisados. Observamos que apenas requerer uma nova validação não impedem as Fraudes de Personificação, apenas as dificultam, pois se tratam de senhas e dados que podem ser facilmente obtidos, como visto na seção 2.4.2.3 e que não podem ser rejeitadas pelos bancos e tampouco repudiadas pelos clientes.

O Banco Itaú difere dos demais questionando o número do cartão do banco e o dia, mês ou ano de nascimento do titular; e seu teclado virtual muda à posição das teclas aleatoriamente a cada novo acesso. Porém, se o cliente perder sua carteira com todos seus documentos (R.G. e cartão do banco), este dispositivo não o ajudará em nada, pois as informações de que os fraudadores necessitam estão todas contidas nestes documentos (ITAÚ, 2003).

O Banco Citibank S.A. possui uma modalidade para transferências, que consiste em enviar um arquivo contendo os beneficiários e suas devidas aprovações antes de sua real efetivação. O empecilho é que todo e qualquer pagamento deve ser previamente cadastrado, minimizando as ocorrências com transferências fraudulentas, pois se torna impossível efetuar uma transação a um beneficiário não cadastrado (CITIBANK, 2003).

O Banco ABN Real S.A. está pilotando (agosto 2003) um dispositivo que envia uma mensagem texto para o celular do correntista toda vez que uma operação via Internet for realizada. Os empecilhos implicam necessariamente que o cliente tenha um celular, o mantenha ligado sempre e dentro da área de cobertura, e também porque este tipo de aviso não impede a ação da fraude, apenas a avisa imediatamente quando ela ocorra, fazendo com que o cliente possa tomar uma ação como a explicada na seção 2.4.3.3 do Capitulo I (ABN, 2003).

Por último, o Banco HSBC S.A., semelhante ao Banco Itaú, faz uso dos teclados virtuais para validar seus clientes nestas operações. Tais teclados também mudam a posição das teclas aleatoriamente a cada novo acesso, porém como dito são fáceis de serem exploradas.

Capitulo IV - Proposta.

A proposta não busca resolver todos os problemas com segurança enfrentados pelos clientes de Internet Banking, nem evitar que suas credenciais sejam má utilizadas ou furtadas por alguns dos métodos descritos no item 2.4.2.3. O objetivo é propor que um potencial fraudador mesmo de posse das credencias e senhas de um cliente, ainda assim, enfrentará um último dispositivo que eventualmente protegerá o patrimônio do correntista minimizando suas perdas financeiras e dificultando (não evitando) ações fraudulentas em suas contas acessadas através do uso de um Internet Banking qualquer.

O dispositivo apresentado é um híbrido quem inclui a idéia de monitorar as ações dos clientes de Banco Eletrônico com a ação de desafiá-los a provarem quem são em determinadas situações consideradas de risco a fraudes.

2.11. Escopo da monitoração

Este trabalho aborda apenas a segurança na operação dos chamados bancos pela Internet, conhecidos como Internet Home Banking para clientes não-corporativos ou pessoas físicas no jurídico brasileiro. O algoritmo dar-se-á então monitorando operações que envolvam apenas transferências de fundos monetários para clientes:

-

Entre contas correntes e/ou contas do tipo poupança;

-

Entre mesmo banco no território nacional; e,

-

Entre outros bancos no território nacional.

2.11.1. Atividades Suspeitas ou Não Usuais

Atividades Suspeitas ou Não Usuais são todas aquelas que fujam do perfil de utilização dos correntistas que foram previamente classificadas e armazenadas com base em indícios (ações) de fraudes executadas e registradas com sucesso anteriormente na instituição financeira (como explicados na seção 2.5). Por tanto, se conhece assim o “modus operandis” de cada fraude, criando-se uma base de dados mostrando como ocorrem as potencias fraudes e por conseqüência os respectivos itens a serem monitorados para o ambiente de Internet Banking (GIL, 1999).

Eventuais desvios significativos nesse perfil, identificadas como Atividades-Suspeitas ou Não-Usuais implicam que o suposto cliente deva enfrentar uma nova validação antes que a operação de transferência seja concluída com sucesso. Neste trabalho as implicações para esta nova validação passam a ser denominada de Desafio, que será mais bem descrita na seção 4.2.

2.11.2. Itens relevantes monitorados, classificados e armazenados

Trata-se das informações relevantes a serem empregadas para burlar (fraudar) a segurança de um sistema de banco eletrônico. São itens monitorados, classificados e armazenados para posterior comparação sempre que o cliente solicita uma operação de transferência de fundos.

-

OB: Outros Bancos. Envolvem operações para outros bancos diferente do banco do correntista.

-

MB: Mesmo Banco. Envolve mesmo banco ou agência em que o correntista mantém sua conta.

-

TX: Transação de Transferência de Fundos (espécie-dinheiro). Para que ocorra uma transação deve haver saldo e o sistema estar liberado para efetuar tal operação (não estar bloqueado por qualquer uso indevido). É premissa básica para que haja transferências.

-

VSM: Valor do Saldo no Momento. Implica ter recurso disponível E/OU limite disponível E/OU aplicação com resgate imediato em conta E/OU crédito pessoal imediato em conta corrente.

-

Saldo no Momento: Indica entre 90% a 100% do valor do saldo disponível e liberado para transferência no momento, conforme ilustra a tabela 3 abaixo.

|

Exemplo |

Valor Máximo do Saldo Disponível no Momento (100%) da solicitação |

Valor correspondente a 90% do saldo no momento |

Exemplo de Valor da |

|

1 |

500,00 |

450,00 |

De 450,00 a 500,00 |

|

2 |

1000,00 |

900,00 |

De 900,00 a 1000,00 |

|

3 |

2000,00 |

1800,00 |

de 1800,00 a 2000,00 |

|

4 |

200,00 |

180,00 |

de 180,00 a 200,00 |

|

5 |

410,00 |

369,00 |

de 369,00 a 410,00 |

Tabela 4 – Mostra entre 90% e 100% do valor do saldo no momento da solicitação.

-

VMP: Valor Máximo Permitido. Usado para execução de transferência (TX) total por período (dia ou semana por transação) – toma-se entre 90% e 100% do valor solicitado. Ex: O máximo permitido para transacionar por dia é de R$ 1000,00 onde a zona de risco para este valor está entre R$ 900,00 a R$ 1000,00.

-

CONTADOR: Conta às transações efetuadas com sucesso dentro de um certo período pré-determinado. Para este nosso exemplo o período será sete dias a contar da primeira transação de transferências com sucesso.

-

MÉDIA: Constitui o valor em R$ das transações executadas dentre os últimos 90 dias e aponta o dia de maior incidência (movimento) de transferências (TX) dos últimos 90 dias. No exemplo da tabela 4, este valor estaria para o dia 4. Assim, se no último trimestre, o maior movimento for todo dia 4, o sistema classificará este dia como sendo o X dia útil do mês de maior ocorrência de transferência para este perfil de cliente. Ou seja, para transações realizadas neste dia, se os três primeiros desafios forem vencidos, não desafia mais nas próximas solicitações deste dia, pois assume (classifica) que este é o dia de maior movimento de uso.

n = < 90

Σ Total Dia(R$) /Número de Dias

i =1

|

Período. |

Σ Dia 1 |

Σ Dia 2 |

Σ Dia 3 |

Σ Dia 4 |

Σ Dia 5 |

… |

Σ Dia N / Instante atual |

Valor médio de transferências dos 90 dias OU menor que 90 dias |

|

Valor total no Dia. |

450,00 |

530,00 |

500,00 |

600,00 |

280,00 |

… |

$$$,$$ |

472,00 |

Tabela 5 - Valor médio de TX diárias e dos últimos 90 dias.

2.11.3. Justificativa dos itens monitorados e armazenados